#DwellTime

Wer sich mit der Cyber Security im eigenen Unternehmen oder als Dienstleister auseinandersetzt, weiss, dass der «Faktor Mensch» eine der ausschlaggebendsten Rollen darstellt. Er ist gleichzeitig das mächtigste und das schwächste Tool, wenn es darum geht, Systeme abzusichern oder anzugreifen. Die zu schützenden Assets sind nur so sicher wie der Mensch, der die Cyber Defense Strategie konzipiert, umsetzt und im Unternehmen lebt.

Dasselbe gilt auch bei der Offense. Im Grunde genommen richten sich die Komplexität, Ausmass und Erfolgschancen der allermeisten Angriffe gegen Unternehmen nach dem Know-how und der unbemerkten Arbeitsweise der Angreifer. Oft spionieren Angreifer ihre Ziele Tage, Wochen oder sogar monatelang aus, um den höchstmöglichen monetären Gewinn zu erzielen, einen möglichst grossen Schaden zu verursachen oder Espionage zu betreiben.

Wie immer bestimmt eine Ausnahme die Regel. Bei Nation-State Angriffen werden die gewaltigen Ressourcen und Kapazitäten zu einem entscheidenden Vorteil für eine geplante Cyber Attacke. Aber auch diese Menschen können Fehler machen und entlarvt werden.

#CyberThreatIntelligence

Nun genug Einleitung. Der heutige Blog Artikel beschreibt eine längst bekannte Kriegsstrategie (siehe weiter unten), die fortlaufend im Cyber Space abgebildet und weiterentwickelt wird, um professionelle Angreifer (#ATs, #APTs) durch Täuschung und Ablenkung in die Irre zu führen, damit sie ungewollt, wichtige Informationen preisgeben.

Mit einer «Cyber Deception Technology» möchte man einen bis zu diesem Zeitpunkt unerkannten Angreifer zunächst detektieren und – sofern möglich – dazu bringen, seine Tools & TTPs (Tactics, Techniques & Procedures attack.mitre.org/) in einer vom Blue Team kontrollierten Umgebung zu demonstrieren, um die Threat-Intelligence weiterzuentwickeln und in Form von Sofortmassnahmen direkt zu mitigieren.

Weitere Vorteile einer «Cyber Deception Technology» können beispielsweise sein, 0-Days oder andere Schwachstellen zu bemerken, die eine Attack Simulation oder Pen Test nicht ans Licht brachten. Das ermöglicht der Cyber Defense des Unternehmens, akute Bedrohungen wahrzunehmen und ausnutzbare Schwachstellen aufzudecken.

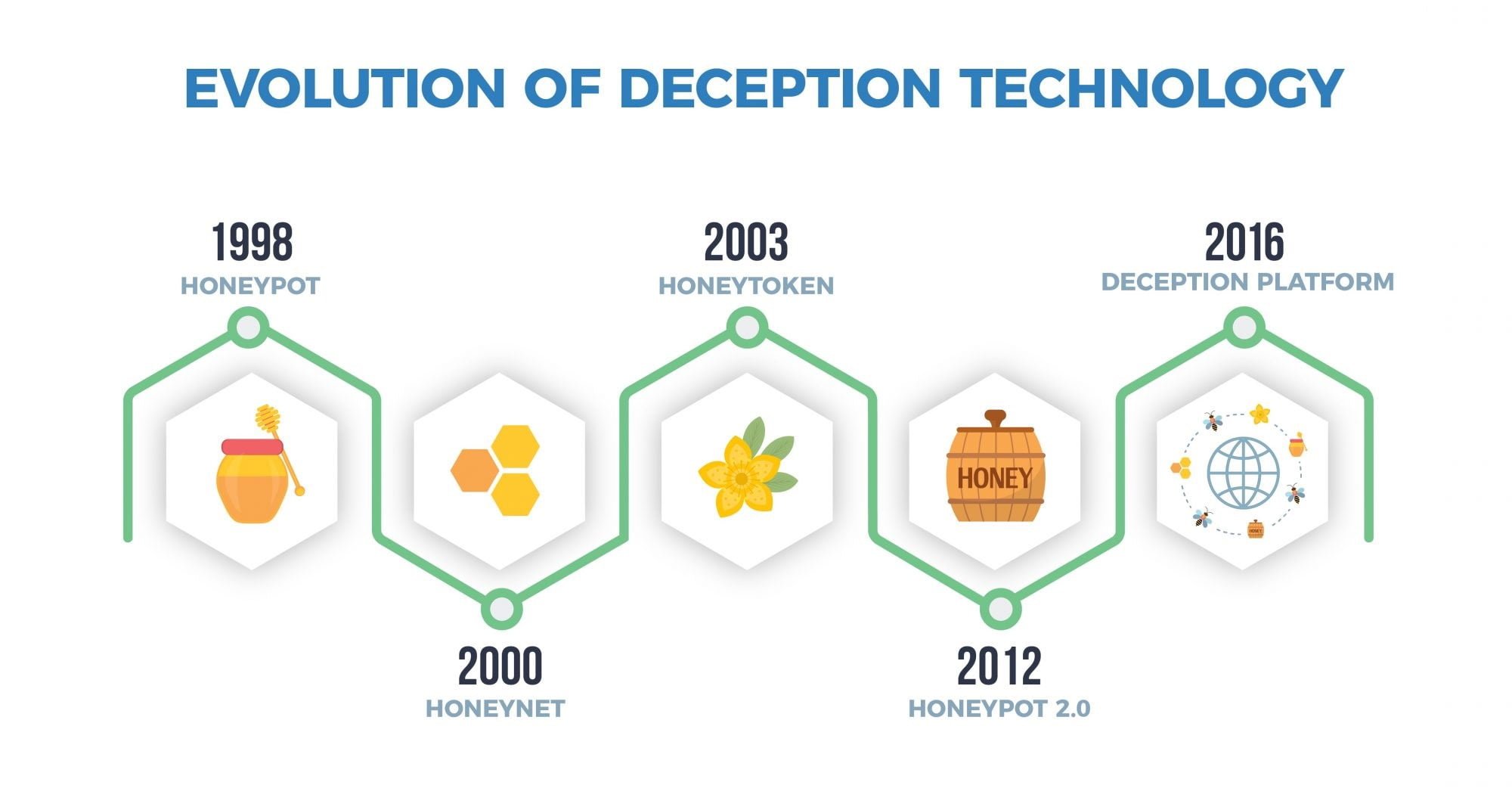

Wichtig: Die Cyber Deception Technology ist nicht nur ein Nachfolger, sondern eine umfassendere Weiterentwicklung eines Honeypots.

Quelle: www.wwt.com/article/deception-technology, abgerufen am 18.01.22

#History

Zu den bekanntesten militärischen Täuschungs-, Ablenkungs- und Verschleierungstaktiken gehören die des zweiten Weltkrieges. Sollte Deine historische Neugierde geweckt worden sein, stelle ich Dir als Grundlage Deiner weiteren Recherchen gerne folgende Wikipedia Artikel zur Verfügung:

- Deception Strategy «Operation Bodyguard» WW II: en.wikipedia.org/wiki/Operation_Bodyguard

- Military Deception: en.wikipedia.org/wiki/Military_deception

Sieht zwar echt aus, aber aus der Nähe betrachtet ist das ein aufblasbarer Panzer aus dem Zweiten Weltkrieg. / Quelle: de.wikipedia.org/wiki/Operation_Fortitude#/media/Datei:DummyShermanTank.jpg, abgerufen am 18.01.22

#LateralMovement & #PrivilegeEscalation is key for any adversary

Bei der Cyber Deception Technology geht es darum, Köder (engl. «decoys») im gesamten Unternehmensnetzwerk (Windows, Linux, MacOS – aber auch OT, Medical IT, IoT, SCADA, ERP uvm.) gezielt und überlegt zu platzieren. Diese Köder werden auf produktiven Client- und Serversystemen verteilt. Sollte ein solches System kompromittiert werden, wird mit grosser Wahrscheinlichkeit ein Angreifer auf einen platzierten Köder stossen und gewollt oder ungewollt mit der «Deception Infrastruktur» interagieren und einen Alert auslösen. Solche Alerts sind in einem SOC als «kritisch» zu betrachten, da die false-positive (und false-negative!) Rate, im Gegensatz zu herkömmlichen Security Events, sehr gering ausfallen. Dies liegt daran, dass normalerweise kein Benutzer- oder Systemverhalten in Berührung mit solchen Ködern kommt oder sogar in einem nächsten Schritt auf einen «Deception Host» connecten würde.

Aus diesem Grund macht es durchaus Sinn, seine bestehende SOAR Lösung mit einer Cyber Deception Technology zu koppeln, damit in einem Ernstfall auch unmittelbar und automatisiert gehandelt werden kann.

Quelle: blogs.gartner.com/augusto-barros/files/2019/02/Deception-blog.gif, abgerufen am 18.01.22

Sollte ein Angreifer einem Köder weiter folgen und mit einem «Deception Host» connecten bzw. das Device kompromittieren, ist das Blue Team in der Lage, jede noch so kleine Bewegung auf dem System zu observieren und aufzuzeichnen. Das füttert die Threat Intelligence und kann im Ernstfall für Incident Responder von grosser Bedeutung sein.

Da ein solches Cyber Defense System hauptsächlich gegen Advanced Threats (aber auch gegen Insider Threats) schützt, kann es eine Challenge werden, die Köder so zu platzieren, dass diese dem Angreifer nicht auffällig erscheinen und schon gar nicht auf dem Silbertablett serviert werden. Er muss im Glauben sein, nicht überwacht zu werden und in der Hand von wertvollen Informationen zu sein. Dies soll ihn dazu verleiten, sein gesamtes Repertoire an Know-how, Vorgehensweisen und sein Motiv für den Angriff sichtbar zu machen.

All diese Informationen helfen dem Cyber Defense Center, sich frühzeitig erfolgreich vor einem Advanced Threat verteidigen zu können, bevor es zu spät ist.

Macht eine Cyber Deception Technology im eigenen Netzwerk Sinn?

Diese Frage ist natürlich sehr individuell zu beantworten und kann in einem Blog Post nicht umfassend behandelt werden. Aber wichtig scheint mir zu betonen, dass ein gesamtheitliches «Defense in Depth» Konzept durchaus mit einer Cyber Deception Technology erweitert werden sollte. Damit steigert man seine Erfolgschance, einen gezielten Angriff, gerade in grösseren Netzwerken, zu erfassen und somit überhaupt darauf reagieren zu können.

Hier an einem aktuellen Beispiel die Zscaler Deception Technology in action: Detect Log4J with Zscaler Deception

Die Erfahrung der letzten Jahre – und ein Blick auf die künftige Entwicklung der Cyber Threats – zeigen, dass das “Infinite Game” in der Cyber Security immer weiter geht und Advanced Threats eine Advanced Defense erfordern.

Laut dem aktuellen Threat Hunting Report 2021 von Crowdstrike waren innerhalb von 3 Monaten, 68% der Datenaufzeichnung aller kompromittierten Systeme, Opfer einer Form von «Human Based Interaction» und keiner ausgeführten Schadsoftware. (vgl. LOLBAS: lolbas-project.github.io/ & gtfobins.github.io/)

Zscaler Deception Technologies: www.zscaler.com/products/deception-technology

Fortinet FortiDeceptor: www.fortinet.com/de/products/fortideceptor

Weitere spannende Blog Artikel aus diesem Themenbereich

Protection ist tot, lang lebe Detection: www.tec-bite.ch/protection-ist-tot-lang-lebe-detection/

Welche Möglichkeiten gibt es für Detection & Response? www.tec-bite.ch/welche-moeglichkeiten-gibt-es-fuer-detection-response/

Honey for the bees: How FortiDeceptor works and what you need to know about it: www.tec-bite.ch/fortideceptor-how-it-works/

Der Beitrag Cyber Deception Technology – wie professionelle Angreifer professionell abgewehrt werden erschien zuerst auf Tec-Bite.