AVANTEC Newcomers

AVANTEC Newcomers – die Neuheiten in unserem IT-Security-Portfolio

AVANTEC setzt seit jeher auf Innovation und auf ein Best-of-Breed-Konzept, das zum Ziel hat, die beste Lösung für jeden Anwendungsbereich zu finden. Aus diesem Grund scannen wir regelmässig und systematisch den Markt nach neuen und innovativen Security-Produkten. Dies ermöglicht es uns, unsere Kunden auch in Zukunft bestmöglich beraten zu können.

Übersicht Newcomer-Konzept

Unter dem Label AVANTEC Newcomers stellen wir Ihnen neuartige Security-Ansätze und innovative Produkte vor, welche in der Schweiz teilweise noch wenig bekannt oder erst im Aufbau sind. Newcomer-Produkte wurden im AVANTEC-Labor bezüglich Lösungsansatz, Nachhaltigkeit und Technologie geprüft und von unseren erfahrenen Technikern für gut befunden. Den Praxistest führen wir anschliessend zusammen mit unseren Kunden durch. Dafür suchen wir den Dialog mit Ihnen! Eignen sich diese Ansätze für Ihr Unternehmen? Können diese Technologien Herausforderungen lösen, die Ihr Unternehmen aktuell beschäftigt?

Unser Head of Security Services Christian Grob überwacht und begleitet die Einführung dieser neuen Lösungen sehr eng. Schreiben Sie ihm Ihr Feedback, Ihre Anregungen oder Ihre Meinung: c.grob@avantec.ch. Gerne evaluieren wir gemeinsam mit Ihnen auch in einem kostenlosen POC, ob und wie diese Lösung für Sie Mehrwert generiert. Erhalten Sie Zugang zu neuen und spannenden Produkten und gestalten Sie als Early Adopter die Schweizer IT-Security-Branche mit! Wir freuen uns auf Ihre Kontaktaufnahme.

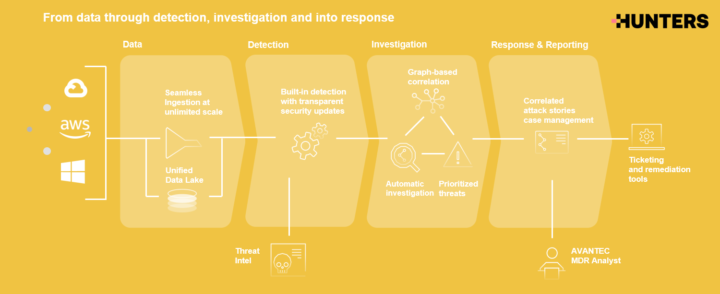

Die SOC-Plattform von Hunters

AVANTEC erweitert ihre Managed Detection & Response Services mit der SOC-Plattform von Hunters. Viele Kunden suchen Alternativen vom klassischen SIEM hin zu einer moderneren, stärker automatisierten und besser skalierbaren Lösung. Die Partnerschaft mit Hunters ermöglicht es AVANTEC, die Bedürfnisse der Kunden im Bereich Security Analytics | XDR noch besser zu adressieren.

Weshalb braucht es einen neuen Ansatz?

- Steigende/zu hohe Kosten für die Log Ingestion

- Zu viele False-Positives führen zur sogenannten «Alert Fatigue»

- Zeitaufwendiges Detection/Use Case Engineering, in vielen Fällen ohne die gewünschte Qualität zu erreichen

Hunters SOC Platform – Empower Security Teams

Wo liegt der Unterschied mit Hunters?

- Keine Limiten für Log Ingestion und somit keine Einschränkungen bei der Anbindung von neuen Log Sourcen

- 75-95% des Detection Engineerings wird durch Hunters in einer hohen Qualität sichergestellt, kontinuierlich weiterentwickelt und getestet

- Tiefe False-Positive Rates u.a. durch AI, ML und automatisierte Korrelation

- Hoher Automatisierungsgrad für Alert Korrelierung und Investigation

Die Hauptunterschiede auf einen Blick

| AVANTEC MDR mit Hunters | Andere MDR Anbieter | |

| Unlimitierte Log Ingestion | √ | X |

| Volle Transparenz zu Security Events & Massnahmen | √ | X |

| Tiefe False-Positive Rate | √ | X |

| Time to Value | 3-5 Wochen | 3-9 Monate |

AVANTEC nutzt die Hunters Plattform als Teil der Managed Detection & Response Services und übernimmt rund um die Uhr (24/7) die Erkennung und Abwehr von Cyber-Angriffen. Unternehmen, die ein eigenes SOC betreiben, unterstützen wir ebenfalls bei der Integration der Hunters Platform in die eigenen Prozesse und SOC-Architektur.

Top 3 Use Cases

- Security Analytics | XDR: Vendor unabhängiges XDR mit umfangreichen Integrationen sowie der Möglichkeit für Custom Log Sources und Use Cases

- Ersatz SIEM: Ablösung des bestehenden SIEM durch eine moderne SOC-Platform mit «Detection Engineering als Service» sowie unlimitierter Log Ingestion

- Threat Hunting: Schnelle und optimierte Suche von Threats und IOCs über ihre gesamte Umgebung, egal ob in der Cloud oder via On-Premise aus einer zentralen Plattform

Cloud Visibility und Zero Trust mit Illumio

Illumio bietet eine Übersicht Ihrer Applikationen und Workloads über mehrere Clouds und On-Premises-Rechenzentren hinweg und hilft Ihnen dabei, das Verhalten Ihrer Anwendungen zu visualisieren. Durch den Einsatz von Mikrosegmentierung können Sie Ihre Zero-Trust-Strategie einfach und schnell umsetzen.

Die wichtigsten Uses-Cases von Illumio in Kürze:

Workloads in die Cloud migrieren

Die Migration von On-Premises-Anwendungen in ein neues Rechenzentrum oder eine neue Cloud kann eine komplexe Aufgabe sein. Man muss sowohl lokale als auch Cloud-Workloads sichern und dabei die Sicherheitsarchitektur trotzdem einheitlich halten. Illumio hilft beim Erstellen und Betreiben eines durchgängigen Security Posture durch den Einsatz von Mikrosegmentierung.

Kronjuwelen schützen

Mit der Application Segmentation von Illumio kann Mikrosegmentierung schnell und automatisiert implementiert werden. Damit werden die wichtigsten Applikationen auf effiziente Art und Weise isoliert und Sie kontrollieren, welche Services und Users überhaupt Zugriff auf ihre «Kronjuwelen» haben.

Benutzer segmentieren

Die Illumio Adaptive Security Plattform (ASP) steuert die Sichtbarkeit von Anwendungen über bereits vorhandene Gruppen (siehe Illustration) im Active Directory (AD). Policies werden ausschliesslich auf der Grundlage der Benutzeridentität und der Gruppenmitgliedschaften erzwungen ohne dass zusätzliche Infrastrukturänderungen erforderlich sind. Zwei Benutzer im selben VLAN (Virtual LAN) können unterschiedliche Richtlinien haben und nur eine Verbindung zu den Anwendungen herstellen, auf die sie zugreifen dürfen, was einer der Basis-Aspekte von Zero Trust darstellt.

Data in Motion verschlüsseln

Sie können mit einem Klick sicherstellen, dass IPsec-Tunnel zwischen verschiedenen Linux- / Windows-Workloads oder Linux- / Windows-Workloads und VPN Appliances in privaten Rechenzentren, öffentlichen Clouds und Hybrid-Cloud-Umgebungen aufgebaut werden.

Unabhängige Bewertung von Illumio

Illumio wurde von Forrester zum Microsegmentation Leader Q1/2022 ernannt. Gemäss Forrester hebt sich Illumio durch sein Richtlinienmanagement und die Fähigkeit ab, Mikrosegmentierung in grossem Massstab durchzuführen. Die Verwaltung und Durchsetzung von Richtlinien ist entscheidend für den langfristigen Erfolg der Mikrosegmentierung. Der Bericht betont die Stärke und Fähigkeit von Illumio, Kunden in den komplexesten und umfangreichsten Netzwerken zu helfen.

«Kein anderer Anbieter ist so besessen von der Durchsetzung expliziter Netzwerkrichtlinien wie Illumio. Das Richtlinienmanagement, die Richtliniendurchsetzung und die Benutzeroberfläche von Illumio setzen den Standard für die Mikrosegmentierung.»

Erweiterung des Threat Intelligence Angebotes mit Recorded Future

Die Vorbereitung auf Cyber-Angriffe sowie deren erfolgreiche Abwehr erfordern aktuelle und relevante Informationen über die aktuelle, kundenspezifische Bedrohungslage. Recorded Future ist einer der führenden Anbieter der neben einer sehr hohen Intelligence-Qualität eine Kombination aus AI-gestützten Analysen und flexiblen Such-/Filtermöglichkeiten bietet.

Abhängig von der Art der gewünschten Intelligence – strategisch, taktisch oder operativ – stehen verschiedene Module zur Verfügung.

Ein Überblick der Funktionen

- Die Recorded Future AI erstellt eine Threat Landscape in Echtzeit.

- Relevante Threat Actors werden in einer kundenspezifischen Threat Map visualisiert.

- Intelligence Cards bündeln die wichtigsten Informationen von technischen Indikatoren, Malware Families und Schwachstellen.

- Der Advanced Query Builder ermöglicht gezielte Suchen über die gesamten Intelligence-Daten.

- Mit Custom Real-Time Alerts ist sichergestellt, dass neue Informationen sofort notifiziert werden.

- SOC-Organisationen werden durch Tailored Hunting Packages bei der täglichen Suche nach Angreifern unterstützt (inkl. YARA, Snort, Sigma Rules).

- Integrationen sind via API und vorbereiteten Integrationen möglich.

- Verdächtige Files können in der Recorded Future Sandbox überprüft werden.

Gerne übernehmen wir für Sie im Rahmen unseres Threat Intelligence Services die Aufbereitung und Konsolidierung der Informationen sowie Bereitstellung der Feeds nach Ihren Bedürfnissen.

Add-on: AVANTEC Cyber Defense Center – Threat Intelligence

AVANTEC bietet einen Threat Intelligence Service an, welcher alle Ebenen abdeckt: strategisch, taktisch, oder operativ/technisch. Der Threat Intelligence Service kann individuell auf die Bedürfnisse zusammengestellt werden. In Zusammenarbeit mit den führenden Threat-Intelligence-Anbietern wie CrowdStrike und Recorded Future liefern wir hoch qualitative Intelligence in der Form, in der sie benötigt wird. Die Threat Intelligence kann in unseren Cyber Defense Services als Erweiterung hinzugefügt oder als eigenständiger Service bezogen werden.

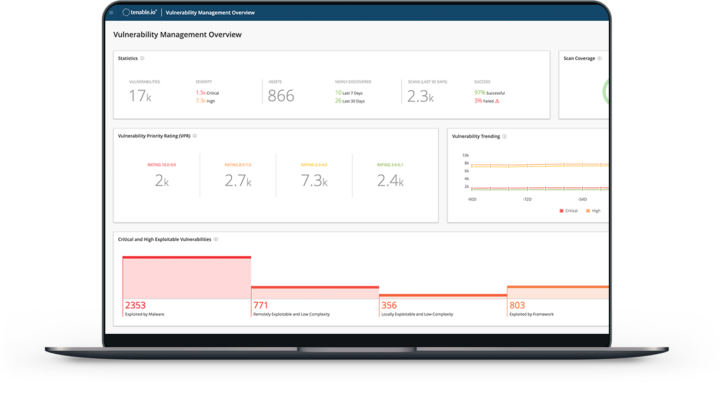

Vulnerability-Management mit Tenable

Tenable ist die umfassendste Lösung für die Erkennung all Ihrer exponierten IT-Assets:

- Die Tenable-Cyber-Exposure-Plattform zeigt Ihnen alle Schwachstellen in Ihrer ganzen Angriffsoberfläche.

- Vollständige Transparenz über On-Premise Assets, Cloud-Services, Container, IOT-Devices, Web-Applikationen oder Geräte, die remote auf Ihre Infrastruktur zugreifen.

- Durch die Gewichtung der gefundenen Vulnerabilities erhalten Sie schnell einen Überblick darüber, wo und wie ein Angriff am wahrscheinlichsten ist. Dies ermöglicht die sinnvolle und risikobasierte Priorisierung von Massnahmen zur Reduktion der Schwachstellen.

- Verbesserung Ihres Security Posture dank kontinuierliche Schwachstellen-Analyse und Metriken und Visualisierung zum Tracking der Verbesserungsmassnahmen zur Erhöhung des Schutzniveaus.

Kunden empfehlen Tenable

Gemäss Gartner Peer Insights bewerten Kunden Tenable mit 4.7 von 5 möglichen Sternen (Stand März 2020, 156 Reviews). Tenable erhält damit die höchste Bewertung im betrachteten Segment der Vulnerability-Management-Lösungen.

Add-on: AVANTEC Managed Detection & Response Service

Für Vulnerability Management mit Tenable bietet das AVANTEC Cyber Defense Center einen Managed Detection & Response Service an. AVANTEC übernimmt für Sie die regelmässige Analyse der Schwachstellen und setzt mit Ihnen Massnahmen zur Behebung der Vulnerabilities und der Verbesserung Ihres Security Posture um.

Risikobasiertes Vulnerability Management mit Tenable

Wir beraten Sie gerne

Haben Sie eine Frage zu unseren Produkten und Dienstleistungen? Wünschen Sie weitere Informationen oder Kontakt mit einem Engineer oder Account Manager? Wir freuen uns auf Ihre Kontaktaufnahme.