Cloud Security

Cloud Security – Schutz Ihrer Daten in der Cloud

In Cloud-Umgebungen bleiben die Kunden für die Sicherheit ihrer Daten selber verantwortlich. Viele Cloud Provider bieten eigene Sicherheitslösungen an, diese sind jedoch oftmals nur für die eigene Cloud optimiert und eignen sich nicht für hybride und Multi-Cloud-Umgebungen. Hier kommen Drittlösungen zum Einsatz – wir zeigen Ihnen, welche Lösung sich wofür eignet.

Übersicht Cloud Security

Wenn man von Sicherheit in der Cloud spricht, geht man grundsätzlich von einem sogenannten „Shared Responsibility Model“ aus. Damit ist gemeint, dass der Cloud Provider die Infrastruktur der Cloud selber schützt, der Kunde aber für die Sicherheit seiner Daten verantwortlich ist – also eine geteilte Verantwortung (Shared Responsibility). Wie viel dabei vom Cloud Provider übernommen wird, hängt vom gewählten Servicemodell (SaaS, PaaS, IaaS, etc) ab.

Eine Multi-Cloud setzt sich entweder aus mindestens zwei Public Clouds oder zwei Private Clouds zusammen, wobei sich eine Hybrid Cloud immer mindestens aus einer Public und einer Private Cloud zusammensetzt.

Hybride Multi-Clouds bringen viele Vorteile und reduzieren die Bindung an einen einzigen Anbieter (Lock-in), aber die Komplexität beim Betrieb und der Sicherheit steigen deutlich an. Die Cloud Security Lösungen der Cloud Provider selber sind meistens optimiert für die eigene Cloud, für Multi-Cloud Security sind 3rd-Party Security-Lösungen am besten geeignet.

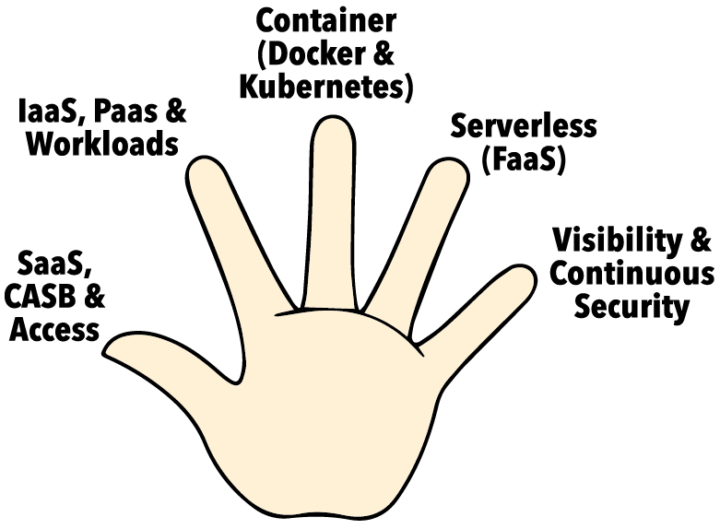

In der modernen IT findet durch die Adoption von Cloud und Cloud-Technologien ein grosser Infrastrukturwandel statt. Um diese Komplexität besser abbilden zu können, haben wir 5 unterschiedliche Themenbereiche der Cloud-Security aufgezeichnet:

- SaaS & CASB, Access & Identity

Cloud Security fängt bei der Überwachung von Shadow IT an. - IaaS, PaaS & Workloads

Wie man Workloads und Server in einer IaaS Umgebung schützt. - Container (Docker und Kubernetes)

benötigen spezialisierte Security-Lösungen. - Serverless (FaaS)

Zum Schutz von Serverless oder Function as a Service (FaaS) sind ebenfalls separate Lösungen nötig. - Visibility & Continuous Compliance

Man sollte sicherstellen, genügend Visibilität in Cloud-Umgebungen zu haben und sollte diese auch gegenüber Standards überprüfen und absichern können.

SaaS, CASB, Access, Identity

Schatten-IT, SaaS und Zugriff auf die Cloud

Cloud Security fängt bei der Shadow IT (Schatten-IT) an. Die Mitarbeitenden eines Unternehmens setzen oftmals diejenigen Tools ein, die am einfachsten funktionieren. So kann biespielsweise eine Dropbox sehr praktisch sein, um Daten abzulegen und diese mit anderen zu teilen. Dass man damit eventuell vertrauliche Daten oder sogar Kundendaten in ungeschützte Cloud-Umgebungen ablegt, wird vielfach vergessen. So entsteht schnell eine Schatten-IT ohne das Wissen von IT-, Security- oder Einkaufsabteilungen.

Gemäss einer Studie von Netskope sind in einem durchschnittlichen Unternehmen über 1000 verschiedene Cloud-Services im Einsatz, wobei über 90% der SaaS-Dienste keine Security- oder Compliance-Features anbieten. Bei über 80% werden Daten unverschlüsselt beim Provider gespeichert.

Mit einem CASB (Cloud Access Security Broker) kann in Erfahrung gebracht werden, welche SaaS-Dienste im Einsatz sind und steuern, welche erlaubt sind. Mittels integriertem DLP kann genau definiert werden, welche Dokumente hinauf- oder heruntergeladen werden dürfen. Das ist vor allem bei Office 365 relevant, wo nebst E-Mail auch viele Dokumente online abgelegt werden.

Zu einem guten Schutz bei SaaS-Lösungen gehört auch eine Identity Protection. Diese erlaubt eine genauere Kontrolle welcher User, von welchem Gerät aus, von welchem Netzwerk aus, unter welchen Konditionen sich auf eine Cloud einloggen darf, und z.B. ob eine Two-Factor-Authentication (2FA, MFA) erzwungen werden soll.

Empfohlene Lösungen:

IaaS, PaaS und Workloads

Securing Infrastructure-as-a-Service (IaaS)

Public-Cloud-IaaS-Netzwerke zeichnen sich oftmals durch sehr dynamische Anforderungen aus und brauchen spezialisierte Lösungen, damit ihre Ressourcen und Daten geschützt werden können.

Netzwerksicherheit

Virtuelle Firewalls im Zusammenspiel mit Network Security Groups (SG/NSG) sind immer noch die beste Lösung für Inline-Netzwerksicherheit und Threat Prevention. Sie sollten automatisierbar, skalierbar und einfach zu implementieren sein.

Systemsicherheit

Gleichzeitig muss man die Hosts überprüfen und solche sperren können, die verdächtige Verhaltensmuster aufweisen oder deren Integrität kompromittiert wurde.

Private Clouds

Virtuelle Firewalls, integriert mit NSX, VMWare, Openstack, Cisco ACI und Microsoft Hyper-V, die nahtlos in die bestehende Security-Orchestrierung und -Automatisierung passen.

Network Detection and Response (NDR)

Auch in der Cloud bietet das Netzwerk eine der besten Quellen (incorruptible source of truth), um im Falle eines Breaches schnell identifizieren zu können, welche Systeme betroffen sind. Netzwerksichtbarkeit und Bedrohungserkennung zwischen Hybrid- und Multicloud-Komponenten durch den Einsatz von AI-gesteuerte Erkennung sind das Hauptmerkmal von NDR.

Mikrosegmentierung

Der moderne Ansatz für Cloud-Architektur basiert vielfach auf dem auf Zero-Trust-Modell. Dieses wird meist über ein “Mikroperimeter” oder eine Mikrosegmentierung umgesetzt. Die Idee dahinter ist einfach: Ressourcen sollten andere Ressourcen nur dann ansprechen und kontaktieren können, wenn dies auch explizit nötig ist; alle anderen Verbindungen sind nicht erlaubt (wird über eine White Listing Policy gesteuert). Im dynamischen Cloud-Umfeld kann dies nicht manuell konfiguriert und aktualisiert werden, es empfiehlt sich daher automatische Mikrosegmentierungs-Plattformen dafür einzusetzen.

Container Security

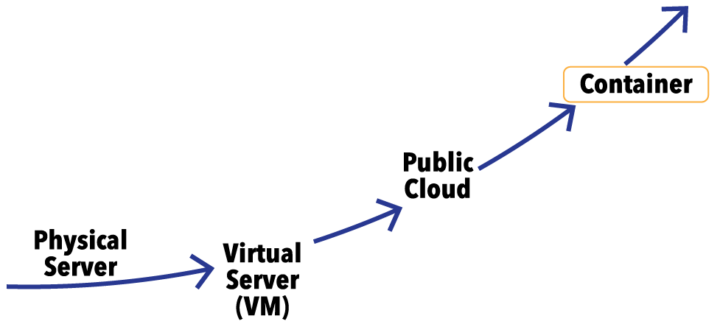

Container sind vor allem bei Entwicklern sehr beliebt, da sie das Erstellen und Betreiben einer Applikation über den gesamten Lebenszyklus und über verschiedene Umgebungen hinweg vereinfachen. Gemäss aktuellen Umfragen haben weltweit 49% aller Unternehmen Container bereits im Einsatz.

Unter Container Security versteht man den Schutz der Integrität von Containern. Dies umfasst die Applikationen wie auch die Infrastruktur, auf der die Container laufen. Dabei ändert die Container-Architektur wichtige Sicherheitsbedenken und -anforderungen im Vergleich zur Welt der Legacy-Anwendungen.

Damit Ihre Docker- und Kubernetes-Systeme richtig geschützt werden können, empfehlen wir eine Integration von Security, Betrieb und Entwicklung. Container-Security-Lösungen können in bestehende CI/CD Pipelines integriert werden, um frühzeitig Konfigurationsfehler zu identifizieren und Vulnerability Scans durchzuführen.

Runtime Security stellt den reibungslosen Betrieb der Applikationen sicher und erlaubt die Konfiguration von Container-internen Microservices Firewalls und Anomaly Detection. Container Cluster mit Docker und Kubernetes sind ziemlich komplexe Eco-Systeme, bei denen eine End-to-End Security-Lösung sehr wichtig ist.

Wir evaluieren aktuell verschiedene Lösungen für Container Security und beraten Sie gerne bei der Auswahl. Nehmen Sie mit uns Kontakt auf: info@avantec.ch.

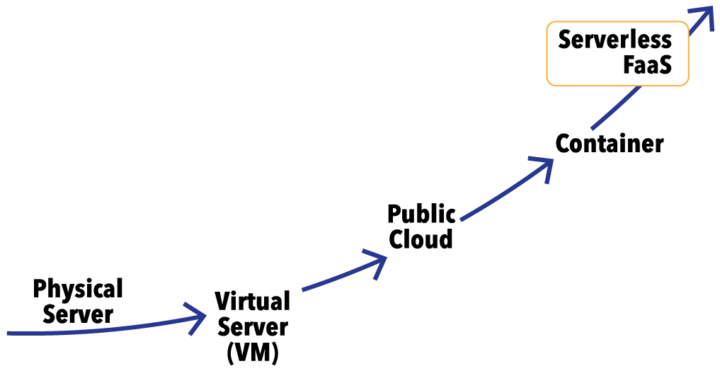

Serverless oder FaaS (Function as a Service)

Serverless Lösungen wie AWS Lambda oder Azure Functions sind eine radikale Weiterentwicklung von virtualisierten Lösungsansätzen. Durch die Konzentration auf den reinen Code wird die unterliegende Infrastruktur weg abstrahiert, was wiederum die Frage aufbringt, wie man solch eine Lösung überhaupt schützen kann.

Protego hat einen sehr Applikation-bezogenen Ansatz gewählt. Dabei wird der Code bei der Erstellung bereits gescant. Mittels Code-Analyse wird definiert, was die Funktion alles machen könnte. Zu diesem Zeitpunkt wird nebst der statischen Analyse auch ein Vulnerability Scan erstellt. Diese Informationen werden dann benutzt, um während der Laufzeit (Runtime) des Codes Anomalien zu identifizieren. Wenn man versteht was der Code machen sollte und könnte, können Abweichungen davon sehr schnell festgestellt werden.

Weil die Funktionen auf einer für den Benutzer abstrahierten Infrastruktur laufen, muss die Funktion durch einen zusätzlichen Code angereichert werden – zusammen stellen sie die Runtime-Komponente dar. Man kann sich diesen zusätzlichen Code als eine Art Firewall vorstellen, die überprüft, was die Funktion während ihrer Laufzeit alles durchführt.

Wie bereits bei Containern, empfehlen wir die Einbindung von Serverless Security in bestehende CI/CD Pipelines, was bei Protego nahtlos möglich ist.

Visibility & Continuous Compliance

Da immer mehr Unternehmen ihre Workloads und Server in die Cloud verlagern, wird es immer wichtiger, Einblick in den Applikations- und Datenverkehr zu erhalten. Oft können Unternehmen diese Priorität jedoch nicht erfüllen.

Die Schwierigkeit liegt grösstenteils darin, dass man versucht Tools der Cloud Provider dafür einzusetzen. Wenn man aber seine Workloads auf mehr als einer Cloud verteilt hat, können die bestehen Tools meistens nicht über mehrere Clouds hinweg funktionieren. Eine gute Visibility Lösung sollte dem Benutzer über mehrere Clouds hinweg, einen klaren Überblick über das gesamte Netzwerk, alle Applikationen und alle User geben.

Nachdem man einen Überblick hat, sollte der nächste Schritt darin liegen, unsichere Konfigurationen, oder gar Konfigurationsfehler zu identifizieren und auch zu korrigieren (Remediation).

In der Cloud kann fast alles über APIs angesprochen und gesteuert werden, somit können also auch alle bestehenden Sicherheits-Einstellungen und Konfigurationen eingelesen und gegenüber bestehenden Standards (wie NIST, PCI-DSS, SOC2, GDPR, etc. ) geprüft werden. Wo gewünscht, können Fehler automatisch korrigiert werden (Remediation).

Haben Sie Fragen? Wir helfen Ihnen gerne weiter!

Haben Sie eine Frage zu unseren Produkten und Dienstleistungen? Wünschen Sie weitere Informationen oder Kontakt mit einem Engineer oder Account Manager? Wir freuen uns auf Ihre Kontaktaufnahme.