Zum Täuschen braucht’s immer zwei: Einer der täuscht und einer der’s glaubt. Deswegen möchte ich in diesem Blog-Post auf beide Seiten eingehen: Einmal auf die Täuschung eines Opfers im Fall von Social Engineering und einmal auf die Täuschung eines Angreifers mit technischen Mitteln.

Heute ist es üblich, dass man zuerst zu einem Thema den Chat GPT fragt

Was meint der Chat GPT dazu?

« Please explain the art of deception »

The art of deception is a skill that involves using false impressions and misinformation to manipulate others. It usually involves creating an illusion, or providing information that is misleading or false in order to get someone to believe something that is not true. Deception can be used for a variety of reasons, such as to influence or persuade another person, to gain an advantage in a situation, or to protect oneself from getting into trouble.

Begriffe in diesem Blog

Deception – Täuschung

Decoy – Lockvogel, Köder

Honeypot – Honigtöpfe (statt Decoy)

Wie es damals begann

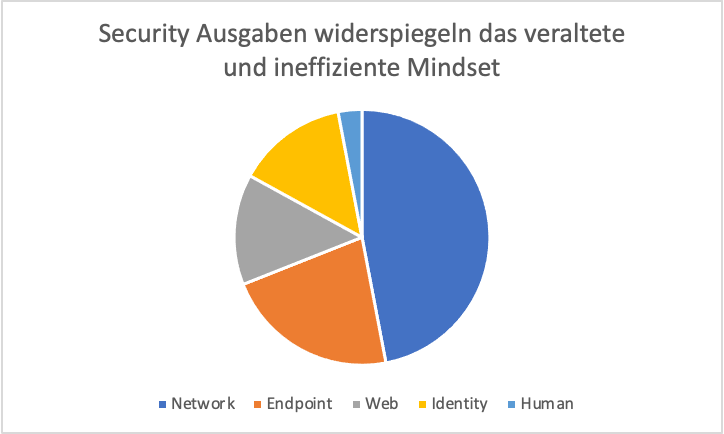

Schon im letzten Jahrtausend  (1990er Jahre) war Kevin Mitnick, ein bekannter Hacker, aktiv und wurde durch seine Geniestreiche bekannt. Er beherrscht das Fach der Täuschung wie nur wenige. Nachdem er aus der Haft entlassen wurde, schrieb er das Buch „The Art of Deception[1]“. Darin beschreibt er, wie man unüberwindbare Firewalls oder andere Schutzmechanismen über das schwächste Glied in der Kette, den Layer 8, also die Person hinter dem Bildschirm in der Computerwelt, überlisten kann. Viele Zugriffe hat er sich über ausserordentliche Menschenkenntnis erlangt und deren Schwächen schamlos ausgenutzt, um zum Ziel seiner Informationswünsche zu gelangen. Das Thema ist auch über 20 Jahre später immer noch hoch brisant und im Buch „The Security Culture Playbook[3]“ beschreibt Perry Carpenter im Kapitel 2, dass für die Schulung des schwächsten Glieds ca. 3% der Kosten aufgewendet werden.

(1990er Jahre) war Kevin Mitnick, ein bekannter Hacker, aktiv und wurde durch seine Geniestreiche bekannt. Er beherrscht das Fach der Täuschung wie nur wenige. Nachdem er aus der Haft entlassen wurde, schrieb er das Buch „The Art of Deception[1]“. Darin beschreibt er, wie man unüberwindbare Firewalls oder andere Schutzmechanismen über das schwächste Glied in der Kette, den Layer 8, also die Person hinter dem Bildschirm in der Computerwelt, überlisten kann. Viele Zugriffe hat er sich über ausserordentliche Menschenkenntnis erlangt und deren Schwächen schamlos ausgenutzt, um zum Ziel seiner Informationswünsche zu gelangen. Das Thema ist auch über 20 Jahre später immer noch hoch brisant und im Buch „The Security Culture Playbook[3]“ beschreibt Perry Carpenter im Kapitel 2, dass für die Schulung des schwächsten Glieds ca. 3% der Kosten aufgewendet werden.

„Die Cybersecurityausgaben ignorieren offenbar den Hauptgrund der Datenbreaches“.

Quelle: Carpenter, Roer, 2022, Kapitel 2.

Lesen Sie das Buch von Kevin Mitnick und merken Sie sich die beschrieben Tricks. Diese helfen, um die 3% Aufwand besser unter Kontrolle zu bekommen. Investieren Sie mehr in die Schulung Ihrer User anhand der Beispiele.

Wenn wir zusätzlich die letzte Empfehlung der Bücher von Kevin Mitnick „The Art of Invisibility[2]“ lesen, so können wir erkennen aus welchem grossen Pool von Informationen ein Perfektionist der Täuschung schöpfen kann. Es wird beschrieben welchen Aufwand ich betreiben muss, damit ich mich unsichtbar im Internet bewegen kann. Nur kleine Abweichungen von den Vorschlägen oder das Ignorieren – was heute öfters geschieht als man denkt, mit Facebook, LinkedIn, Instagram, Xing, Google und weiteren – so kann man sich die Angriffsvektoren an den Mitarbeitern und Usern sehr gut ausmalen.

Zurück zur Technik

Wenn wir hier mehr Aufwand betrieben haben, können wir uns ohne schlechtes Gewissen den neuen technischen Hilfsmitteln widmen. Zum Thema Deception (Täuschung) gibt es eine neue Erweiterung von Zscaler, welche das Prinzip der Täuschung als Schutz vor Attacken im Zero-Trust-Umfeld (spezifisch im ZPA-Umfeld) unterstützt.

Ich möchte hier nur ganz allgemein die Möglichkeiten auf einer hohen Abstraktion aufzeigen. Man kann Parallelen ziehen, welche auch für den Schutz der Mitarbeiter erarbeitet werden könnten. Also den technischen Ansatz der Decoys (Lockvögel, Köder) und Honeypots (Honigtöpfen) auf das Verhalten gegenüber Unbekannten (Anrufe, Emails, Empfang) abbilden. Kommen wir am Schluss des Blogs nochmals auf diese Gegenüberstellung zu sprechen.

Deception von Zscaler (Smokescreen)

Die Beschreibung möchte ich ohne grosse Marketingschlagwörter widergeben. Auszug aus der deutschen Zscaler Webseite[4]:

Täuschung ist ein proaktiver Abwehransatz zur Erkennung aktiver Bedrohungen. Hierbei werden gezielt Decoys, also Köder, in der Umgebung platziert: gefälschte Endgeräte, Dateien, Services, Datenbanken, User, Computer und andere Ressourcen, die sich als Produktionsressourcen ausgeben. Diese dienen allein der Warnung, wenn ein Angreifer mit ihnen interagiert.

Diese Köder sind für den normalen User verborgen und sie wissen gar nichts von deren Existenz. Dadurch erkennt das System ziemlich sicher, wenn jemand, durch eine Interaktion mit diesen Ködern, bösartige Absichten hegt. Das Schöne ist, dass man keine zusätzliche Infrastruktur benötigt. Zusätzlich kann man jedoch eigene Docker-Images als Köder aufsetzen, wenn man möchte.

Folgende Decoys werden unterstützt:

| 1. Detect Reconnaissance (Aufklärung)

|

Erkennen von Angriffen gegen Systeme im Internet. |

| 2. Detect Exploitation

|

Emailköder interagieren mit Phishingattacken (Social-Engineering und Spear-Phishing-Angriffe) gegen Schlüsselpersonen. |

| 3. Detect Privilege Escalation #1

|

Köder mit Anmeldeinformationen, Cookies und Browsersessions dienen zum Anlocken der Angreifer und leiten sie zu Köder-Apps. |

| 4. Detect Lateral Movement

|

Köder für SSH Sessions, Datenbankverbindungen und gespeicherte Freigaben / zugewiesene Laufwerke. |

| 5. Detect Privilege Escalation #2

|

Köderbenutzer im AD, um Attacken gegen das Ausspionieren von Privilege Escalation zu finden. |

| 6. Detect Data Theft

|

Köderdateien und Prozesse auf dem Endpunkt, um Datenverschlüsselung oder Datendiebstahl zu erkennen. |

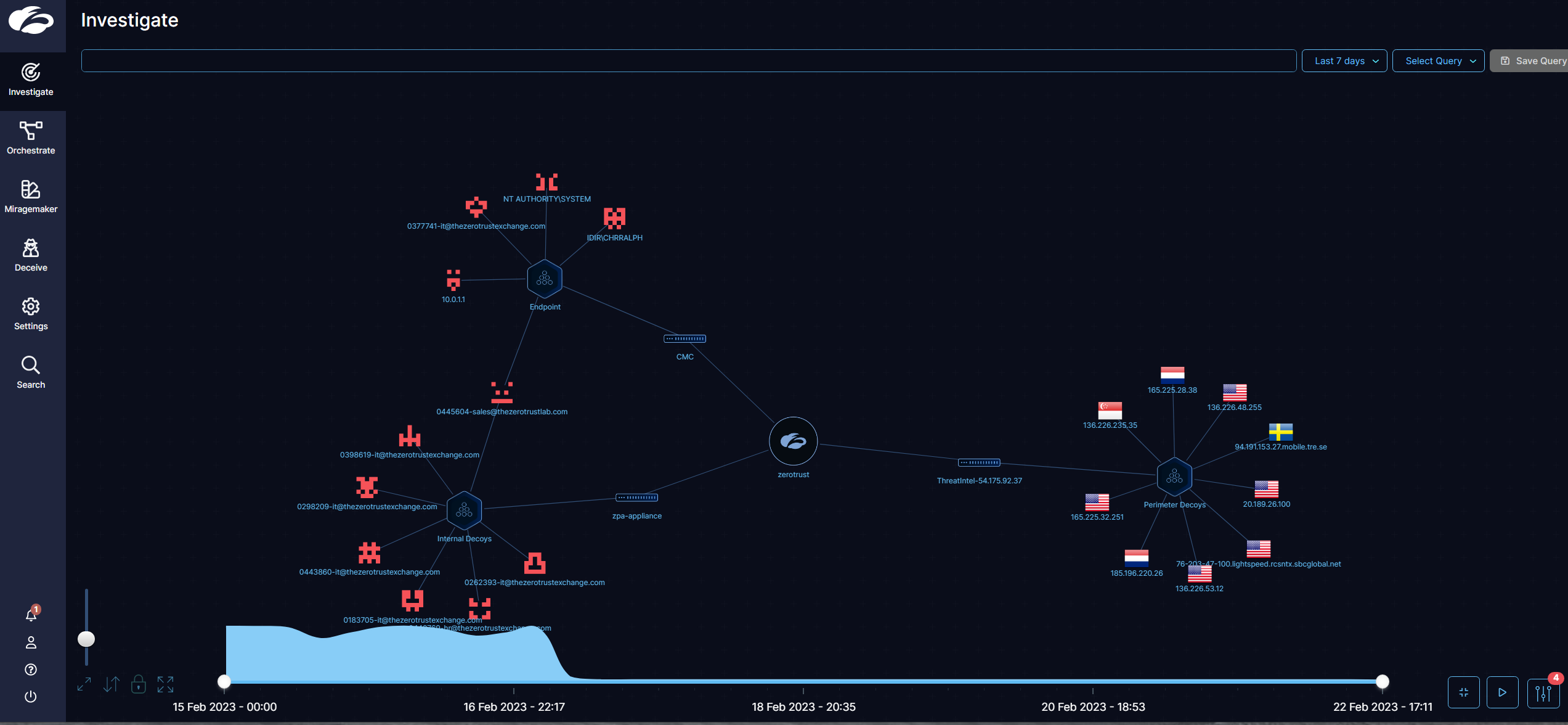

Mit den zusätzlichen Alarmen und Dashboards gibt das eine gute Übersicht und wird sicher helfen, aktive Verteidigung im Zero Trust Umfeld zu erreichen.

Startbildschirm nach dem Login mit einer übersichtlichen Darstellung der unterschiedlichen Köder.

Quelle: Zscaler Deception Dashboard (Smokescreen), abgerufen am 22.02.2023

Mögliche Learnings aus den beiden Welten

Die Tricks des Social Engineers basieren oft auf der Empathie der Menschen. Durch einen gewissen Druck wird versucht, dass das Opfer nicht alle Handlungen genauer überlegt. Hier Beispiele wie es gemeint ist:

Social Engineer: «Mein Chef liegt mir in den Ohren, ich muss möglichst schnell …»

-

- Zugriff auf den Serverraum haben

- im geschickten Mail auf den Link klicken

- er die Zugangsdaten/Batch erhalten

- der Unbekannte vom internen Support-Team muss mein Login haben

Der Druck wird mit solchen Aussagen erhöht:

-

- Ansonsten wird ihm gekündigt, da er schon mehr als einmal nicht rechtzeitig den Job erledigen konnte,

- er erreicht seine Ziele nicht,

- der Chef macht mir das Leben schwer,

- er sollte schon beim nächsten Kunden sein,

und so weiter.

Wenn wir für solche Fälle für das potenzielle Opfer einen Fake Account haben, gar einen Fake Server-Raum mit ein paar alten Servern oder einen isolierten Internetzugang, so kann innert Kürze automatisch ein Alarm ausgelöst werden, wenn die drängende Person böse Absichten hat. In der Zwischenzeit kann mit weniger Druck der Vorgesetzte, CISO oder der Sicherheitsdienst gerufen werden.

Das Thema kommt Ihnen bekannt vor? Sie haben damit bereits Erfahrungen gemacht?

Über einen Kommentar von Ihnen zu diesem Thema würde ich mich freuen.

Literaturverzeichnis

[1] Mitnick, Kevin; Simon, William L. (October 2003). The Art of Deception: Controlling the Human Element of Security. Wiley Books. ISBN 978-0-7645-4280-0.

[2] Mitnick, Kevin; Vamosi, Robert (February 2017). The Art of Invisibility. Little, Brown and Company. ISBN 978-0-3163-8049-2.

[3] Carpenter, Perry; Roer, Kai (April 2022). The Security Culture Playbook, Wiley Books, ISBN: 978-1-1198-7523-9.

Der Beitrag Deception – Täuschung erschien zuerst auf Tec-Bite.