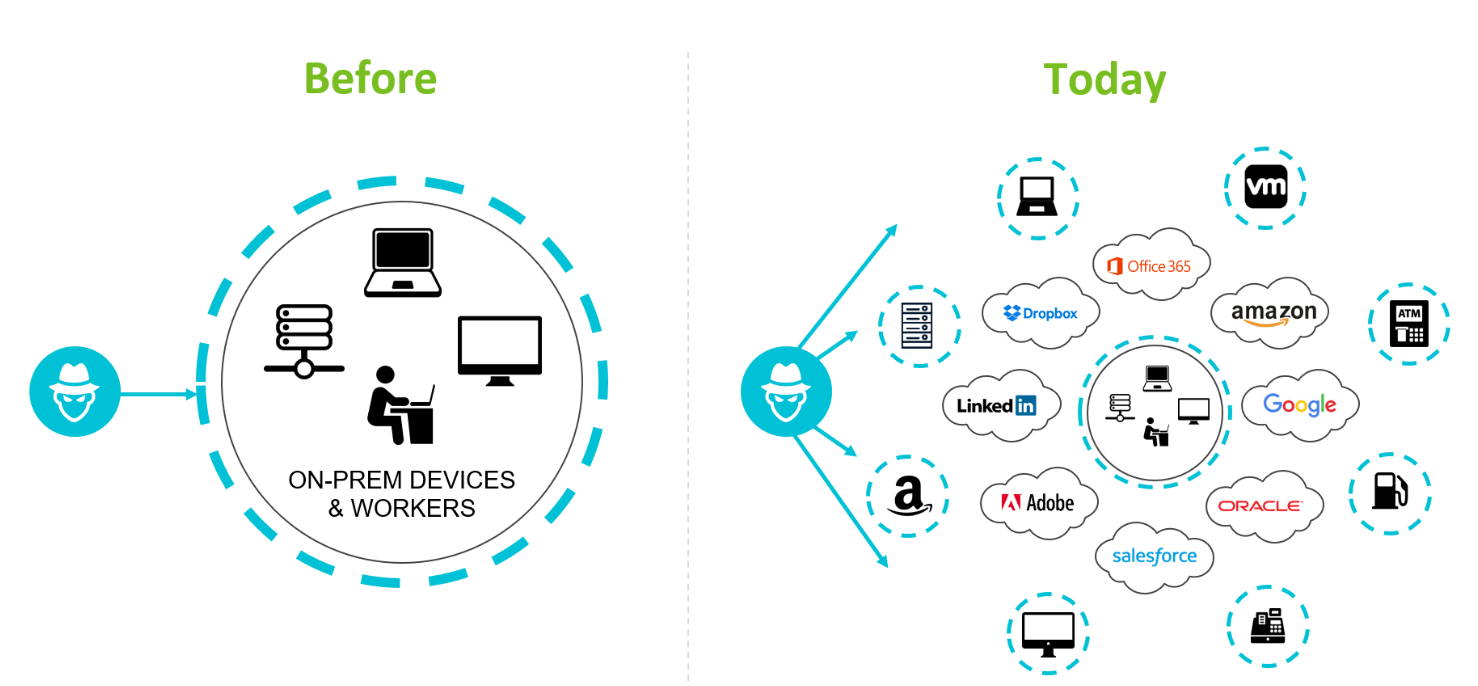

Der digitale Fortschritt und die hybriden IT-Umgebungen stellen IT-Experten weltweit vor neue Herausforderungen. Abhilfe verspricht Zero Trust. Doch was ist nun Zero Trust genau und wie lässt sich das in Unternehmen umsetzen? Traditionell haben alle Unternehmen auf Firewalls als wichtigster Netzwerkschutz gesetzt. Dabei galt der Ansatz, dass der Angreifer immer über den Perimeter (resp. die Firewall) kommen wird.

Es galt auch, dass sämtliche Nutzer und Anwendungen innerhalb der eigenen Domäne als vertrauenswürdig eingestuft werden. Diesen Ansatz gilt es zu überdenken. Er bringt bei heutiger Bedrohungslage keinen ausreichenden Schutz, da die Daten immer seltener im eigenen Rechenzentrum liegen, sondern oft über verschiedene Cloud-Umgebungen verteilt sind.

Der neue Perimeter ist der Endpoint!

Assume Breach – you are under Attack!

Gehen Sie davon aus, dass nicht alle Sicherheitsvorgaben eingehalten wurden und dass die Angreifer bereits in Ihrer Domäne sind, resp. sich bereits auf Ihren Systemen eingenistet haben.

«Assume Breach – you are under Attack» ist eine Denkweise, mit der neue IT-Architekturen und Security-Designs sowie die Abwehrsysteme der Zukunft übereinstimmen sollten.

Abhilfe – Zero Trust?

Zero Trust soll Ihr Unternehmen wirkungsvoll schützen. Zero Trust geht davon aus, dass das Vertrauen in Anwendungen, Dienste, Identitäten und Netzwerke jedes Mal neu geprüft und gegebenenfalls eingeschränkt werden muss. Interne als auch externe Zugriffe gelten immer als unsicher und wahrscheinlich bereits als kompromittiert.

Zero Trust beruht auf:

-

- Richtlinien (wie das Prinzip des Least Privilege)

- IT-Architekturen (wie Mikrosegmentierung)

- Technologien (wie Endpoint-Überwachung oder Analyse des User-Verhaltens)

Zero Trust als Marketing-Schlagwort

Zero Trust wird als Marketing-Schlagwort missbraucht. Anbieter stiften beträchtliche Verwirrung, indem sie den Begriff zu Marketingzwecken wahllos auf alles anwenden, was mit Sicherheit zu tun hat (Gartner, 2019).

Zero Trust kann man nicht kaufen, es ist kein fertiges Produkt und keine fixfertige Lösung.

Zero Trust (ZT) vs. Zero Trust Network Access (ZTNA) vs. Secure Access Service Edge (SASE)

Wenn es um Zero Trust geht, werden oft auch die Begriffe ZTNA oder SASE verwendet. Was ist da der Unterschied?

Zero Trust Network Access (ZTNA) ist die Technologie, die Unternehmen die Implementierung eines Zero-Trust-Sicherheitsmodells ermöglicht. Zero Trust ist ein IT-Sicherheitsmodell, das davon ausgeht, dass Bedrohungen sowohl innerhalb als auch ausserhalb eines Netzwerks vorhanden sind. Dabei wird keinem Akteur, der auf Ressourcen zugreifen möchte, vertraut. Jeder einzelne Zugriff erfordert eine Authentifizierung.

Die Gartner-Definition von Secure Access Service Edge (SASE) ist eine Lösung mit voller WAN-Funktionalität und umfassenden Netzwerk-Security-Features (wie Secure Web Gateway, Cloud Access Security Broker, Firewall as a Service und ZTNA), um Secure-Access-Bedürfnisse des digitalen Business zu unterstützen.

SASE ist eine Kombination von SD-WAN-Anbindung und «Security Service Edge» (SSE). SASE ist somit eine Erweiterung vom ZTNA mit Fokus auf die Cloud.

Impacts für Zero Trust

Die Impacts oder Motivationen, ein Zero-Trust-Konzept umzusetzen, kommen aus Businessanforderungen:

-

- Hybrid Cloud und X-as-a-Service

- Wachsende Remote-Useranzahl, BYOD und Modern Workplace

- Digitale Transformation

- Ransomware-Angriff / Abwehr

- Compliance

- Business Continuity

- Cyberversicherung

- etc.

Umsetzung von Zero Trust

Zero Trust muss richtig umgesetzt werden, wobei Sie das Konzept nicht von Anfang an auf die ganze Unternehmung anwenden müssen – gehen Sie schrittweise vor und starten Sie mit den kritischen Daten und Assets. Wichtig ist auch ein Top-Down-Ansatz. So konzentriert sich die Einführung auf die geschäftsrelevanten Mehrwerte.

Zero Tust umfasst folgende Säulen:

-

- Identitäten

- Geräte

- Netzwerke

- Applikationen und Workloads

- Daten

- Visibilität und Analytics

- Automatisierung und Orchestrierung

- Governance

Bei Zero Trust konzentrieren wir uns nicht auf die Attack Surface, sondern wir bestimmen, was wir schützen müssen, die sogenannte Protect Surface, welche die kritischen und schützenswerten …

-

- Daten: Welche Daten müssen geschützt werden?

- Anwendungen: Welche Anwendungen nutzen sensible Informationen?

- Assets: Welche Assets sind besonders sensibel?

- Services: Welche Services können missbraucht werden, um den normalen Betrieb zu stören?

… in der IT, IoT und OT umfasst.

Da viele Unternehmen bereits Teile von der Zero-Trust-Strategie umgesetzt haben, macht es Sinn, bevor Sie mit der Umsetzung, respektive Weiterentwicklung beginnen, eine Standortbestimmung durchzuführen (ein sogenanntes Maturity Assessment). Darauffolgend sollten Sie bestimmen, welches Security Level Sie bei welchen den obengenannten Säulen erreichen wollen oder müssen. Dieses Level kann je nach Art Ihrer Unternehmung unterschiedlich definiert werden (beispielsweise beim Verkehr, in der Industrie, Medizin, im Gesundheitswesen, bei Behörden etc.).

Anbei die Reihenfolge für eine erfolgreiche Realisierung/Weiterentwicklung von Zero Trust:

- Beginnen Sie mit einer Discovery: Klassifizierung von Daten und einer Inventarisierung von Geräten.

- Zentralisieren Sie das Identitäts- und Zugriffsmanagement.

- Implementieren Sie Identity Access Management (IAM), Multi-Faktor-Authentifizierung (MFA), Single Sign-On (SSO) und Privilege Access Management (PAM)

- Implementieren Sie Geräte-Sicherheit im IT-, IoT- und OT-Umfeld

- Endpoint Detection and Response

- Automatisiertes Vulnerability- und Patch-Management

- etc.

- Realisieren Sie Zero Trust Access zu Applikationen und Workloads

- Ersetzen Sie Virtual Private Networks mit ZTNA – hierzu hat mein Kollege einen Blogbeitrag geschrieben: www.avantec.ch/zero-trust-network-architecture-ztna-ist-ein-konzept-und-kein-produkt/

- Implementieren Sie Zero Trust im Netzwerk

- Segmentierung (Macro, Micro, Nano)

- Network Detection and Response

- DNS Security

- etc.

- Verbessern Sie die Visibilität und Analytics, denn Sie gehen von einem Verstoss aus (Assume Breach).

- Realisieren Sie Automatisierung und Orchestrierung.

Governance begleitet das Projekt stetig, daher ist es wichtig, dass Sie frühzeitig Governance, Risk & Compliance (GRC) Consultants und Auditoren mit einbeziehen. Die Umsetzung von Zero Trust kann mehrere Jahre in Anspruch nehmen und ist eine kontinuierliche, fortwährende Reise.

Fazit

Eines der Missverständnisse ist die Frage, was Zero Trust eigentlich ist. Zero Trust ist nicht nur ein Produkt oder eine Plattform, sondern ein Sicherheitsmodell, welches auf dem Konzept, dass das Vertrauen in Anwendungen, Dienste, Identitäten und Netzwerke jedes Mal neu geprüft und gegebenenfalls eingeschränkt werden muss, basiert. Interne als auch externe Zugriffe gelten immer als unsicher und wahrscheinlich bereits als kompromittiert. Also basiert es auf «never trust», «always verify» und «assuming breach». Zero Trust beinhaltet technologische und nicht-technologische Teile.

Der Versuch, Zero Trust als Produkt zu kaufen, führt zum Scheitern eines Zero-Trust-Projektes. Unternehmen müssen eine ganzheitliche Strategie entwickeln, um zu einer Zero-Trust Architektur zu gelangen, die mehr als nur Technologie und Schlagworte umfasst. Es empfiehlt sich, einen erfahrenen Partner beizuziehen, der bei der Ausarbeitung der für Sie geeigneten Strategie unterstützt und Sie während dem Projekt begleitet.

Führen Sie das Zero-Trust-Konzept schrittweise ein aber berücksichtigen Sie dafür die richtige Reihenfolge. Versuchen Sie die «Low Hanging Fruits» zuerst zu ernten. Ein Top-Down-Ansatz ist wichtig. So konzentriert sich die Einführung auf die geschäftsrelevanten Mehrwerte. Ob und in wie weit dieses Sicherheitskonzept umgesetzt werden soll, müssen Unternehmen schlussendlich selbst entscheiden. Es ist eine kontinuierliche und fortwährende Reise.

Der Beitrag Einführung in Zero Trust – ein Paradigmenwechsel erschien zuerst auf Tec-Bite.