Obwohl Service Accounts oft erhöhte Privilegien haben, werden diese meist komplett vernachlässigt! Sie haben vielfach zu hohe Berechtigungen und das Passwort, welches Angreifer meist sehr einfach auslesen können, wird nie gewechselt. Wir nehmen die Service Accounts unter die Lupe und zeigen Ihnen im Video, wie Sie diese schützen können.

Das ursprüngliche Problem liegt an unserer Zeit

Service Accounts werden meist bei PoC’s von neuen Software Lösungen erstellt und eingerichtet. Da die Softwares oft viele Schnittstellen haben, besitzen Service Accounts meist erhöhte Berechtigungen. Da man in PoC’s die neue Software möglichst schnell zum Laufen bringen will, wird nur darauf geachtet, dass die Lösung funktioniert. An dessen Security wird nicht gedacht. Geschweige denn, nach der Beschaffung der neuen Lösung.

Warum sind denn Windows Service Accounts so angreifbar?

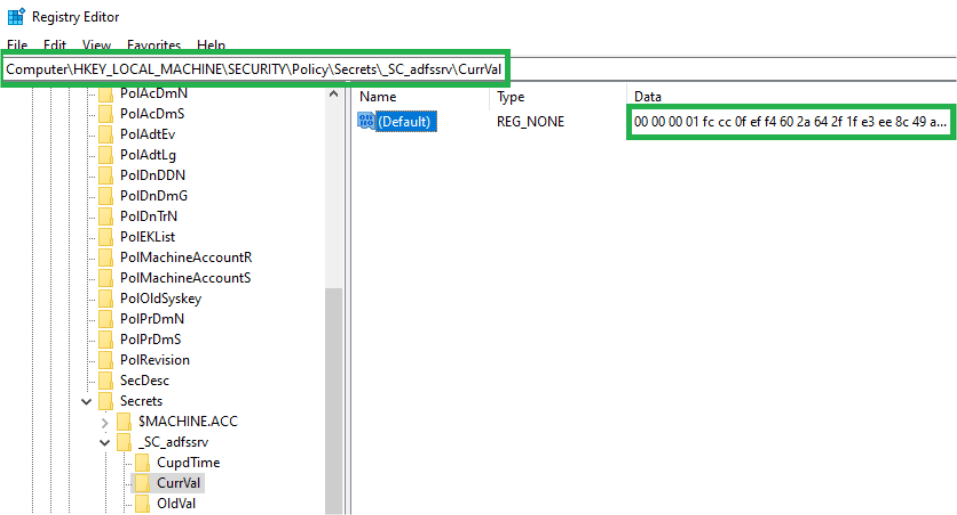

Das Passwort von den Windows Service Accounts wird in der Registry unter HKLM\SECURITY\Policy\“Servicename“\CurrVAL\Default verschlüsselt abgelegt.

Schliesslich muss das System den Dienst mit dem entsprechendem Service Account starten können. Wenn der Angreifer lokal administrative Berechtigungen besitzt, kann er das Passwort vom Service Account sehr einfach kompromittieren. Dazu nutzt er beispielsweise PSExec Tool von Sysinternals, um Systemrechte zu kriegen und liest anschliessend das Passwort mit einem Hacking Tool von CQURE Academy von der Registry aus. Viel Spass beim Demo Video:

Warum die Lösung von Microsoft unzureichend ist

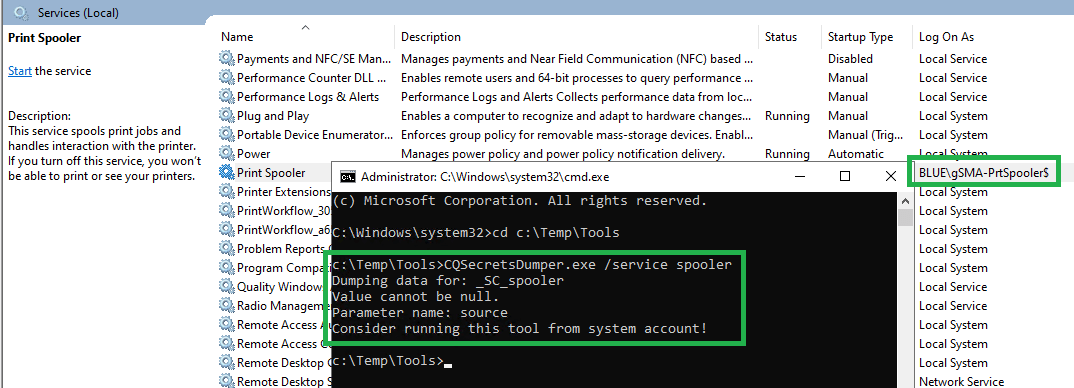

Mit Windows Server 2008 R2 hat Microsoft erstmals die neue Funktion Group Managed Service Account (gMSA) eingeführt. Die gSMA’s besitzen gegenüber normalen Benutzer Accounts keine Passwörter mehr. Wenn die gMSA’s bei Windows Services verwendet werden, werden in der Registry keine Passwörter mehr hinterlegt. Dadurch können sie auch nicht ausgelesen werden. Ganz einfach, wenn es nicht da ist, kann man es auch nicht stehlen – siehe Beispiel unten:

Das Problem an diesem ganzen Design ist, dass die meisten Softwarehersteller gMSA nicht unterstützen.

Toll, und wie löst man jetzt das Problem?

Die Privileged Remote Access (PRA) Lösung von BeyondTrust ist bekannt dafür, dass sie alle administrativen Zugriffe vom internen IT Personal sowie von externen Dienstleistern komplett verwalten kann. Zusätzlich rotiert die Lösung nach jeder Session das Passwort vom administrativen Account. Wer mehr darüber erfahren möchte, dem empfehle ich den Artikel RDP – Die stille Gefahr sowie den Artikel Hat die Management Zone ausgedient? – Hier ein Vergleich!

Uf jede Fall… (9x in diesem Video) kann die PRA seit neustem nicht nur Human Accounts verwalten, sondern auch Non-Human Accounts wie die von den Windows Services. Somit haben Sie keine verwaisten Accounts mit erhöhten Privilegien mehr. Wie das geht? Siehe das Video.

Der Beitrag Haben Sie Ihre Service Accounts unter Kontrolle? erschien zuerst auf Tec-Bite.