Jeder, der schon ein paar Jahre in der IT Branche arbeitet, hat so seine Vorlieben und Gewohnheiten entwickelt. Und wehe, der Hersteller denkt sich neue aus.

Das war beim Norton Commander schon so und es stört auch wahnsinnig, wenn ein Hersteller auf die Idee kommt, das Start Menu nur noch unten anzupinnen und dann noch in die Mitte zu schieben. Wobei ich langsam die Vorzüge der Mitte bei einem 21:9 Monitor verstehe. Bei mir war das Start Menu eh immer unten. Anyway. Die gewohnten Arbeitsweisen müssen bei der IT Infrastruktur Administration dringend überdacht werden und dann muss man sich auch noch daran halten.

Schutz der Credentials

Bei allen Diskussionen um PAW (Privilege Access Workstation) und PAM (Privilege Access Management) steht die Nutzung der administrativen Credentials und der Schutz der besonders sensiblen (sicherheitskritischen) Server im Vordergrund. Hier konzentrieren wir uns eher auf den Bereich der lokalen PAWs und die sensiblen Credentials, wobei Point sich mehr auf die PAW Lösungen von BeyondTrust konzentriert (www.tec-bite.ch/privileged-access-workstation-paw-der-varianten-vergleich/). Diese haben den Vorteil, dass die administrativen Credentials nicht mehr durch den lokalen Client gehen. Deshalb ist auch die Variante von HP Sure Access so interessant, da hier das Abgreifen der Tastatureingaben und Screenshots ausgeschlossen wird. Damit kann man auf verschiedene physische Clients verzichten.

Nach unseren Golden Rules ist Segregation of Duties ein wichtiger Punkt. Die Trennung nach bestimmten Aufgaben beginnt ja mit dem Implementieren einer Firewall und man baut mit einer DMZ ja schon lange separate Netze für unterschiedlich sicherheitskritische Server auf. Eine DMZ ist nun auch schon seit Langem zu wenig und die Segmentierung in Client Netze und Server Netze ebenfalls ein alter Hut. Konzepte für die Strukturierung gibt es ausreichend. Gerade für die Administration hat Microsoft hier docs.microsoft.com/en-us/security/compass/privileged-access-access-model seine Vorstellung dokumentiert, an der man sich orientieren kann und sollte.

Challenge mit den administrativen Credentials

Dass wir mit einem normalen Benutzer ohne Admin-Rechte arbeiten, ist selbstverständlich. Die Trennung der administrativen Accounts nach unterschiedlichen Privilegien ist auch weitestgehend in der Praxis angekommen. Wenn nicht, findet man im Netz genügend Artikel zum Thema «How to get credentials / Pass-the-hash-attacks» oder ähnlichen Themen, die einem zu denken geben sollten. www.youtube.com/watch?v=6em5TUASfHM&list=RDCMUCWIEIMHXyJ62RF4aVmU30og&index=13 oder www.tec-bite.ch/passwordless-authentication-or-normal-it-madness/

Nun ist aber die Verwendung der administrativen Credentials auf unseren Workstations – und das gilt auch für die Cloud Administration – ein No-Go. Aber der Unterhalt einer PAW recht mühsam. Die Verwendung der richtigen PAW pro Security Level der Server generiert hier verschiedene PAW Instanzen und deren Hege und Pflege wird zur echten Herausforderung.

docs.microsoft.com/en-us/security/compass/privileged-access-devices

Warum wir diesen Aufwand betreiben sollten, können wir uns anhand der Hacks für PtH (siehe oben) oder auch der Übernahme der Azure AuthN vor Augen führen. www.youtube.com/watch?v=9WDe7IiSrWE

Die eigentlichen Challenges «Tastatureingaben» machen wir ja auf unserem Rechner und auch diese können abgefangen werden. Also müssen alle Devices – wie zum Beispiel LanTurtle – per Device Management ausgeschlossen werden. Auch «unbemerkte» Screen Captures oder Keylogger sollten nicht willkommen sein. Da hilft vielleicht schon eine virtuelle Maschine oder eine Remote Jumphost.

Das Problem mit dem Client als PAW

Aber wir benutzen immer noch unseren Client, um auf die PAW zuzugreifen und die Eingaben laufen über unsern Client. Hier kommen wir um separate Clients nicht herum. Wie viele Clients brauchen wir dann für unsere Arbeit? Einen pro Tier auf dem wir arbeiten sollen? Ist das noch realistisch und wirklich brauchbar? Je nach Sicherheitslevel aber notwendig. Die richtige Aufwand-Nutzen-Abschätzung muss hier basierend auf dem Risklevel definiert werden und wie immer erzielen wir mit dem richtigen Gesamtkonzept und in der Kombination der verschiedenen Mittel und Möglichkeiten das beste Ergebnis.

Welche Punkte können hier betrachtet werden?

-

- Authentication

- Device Management (die Gründe für DM findet man hier: hak5.org/products/)

- Network access via Firewall steuern, oder über VPN/Gateway Lösungen oder mit Windows Bordmitteln via IPSec-AH

- Spezielle PAW Lösungen siehe Gateway Solution

- Compliance / risk based access control

- Zero Trust Ansätze

Und die üblichen Verdächtigen

-

- Patchen

- Malware Protection

- Firewalling

- Nur notwendige Software (insbesondere auf den PAWs / Servern)

- application white listing

- Privilege management

Unser eigenes Verhalten

-

- Internet-Recherche nicht auf den Servern, am Client kein Besuch riskanter Blogs oder so

- Wie erzwingen wir das it-security konforme Verhalten auch für uns selbst

Zur Authentisierung haben wir schon oft etwas auf diesen Blog gepostet. Use strong authentication mechanism! Das will ich hier nicht wieder breittreten. www.tec-bite.ch/was-ist-die-beste-authentication-part-1/ oder www.tec-bite.ch/was-ist-die-beste-authentication-part2/

-

- Smart Card or certificate / key based AuthN

- OTP, auch wenn das heute MFA genannt wird

- Wenn passwords, dann handle with care

Beispiel:

Wenn wir nun irgendwelche Eingaben machen, sollten wir im Hinterkopf haben, dass jemand oder eine Software mitlesen könnte. Mit mimikatz kann man die Credentials auch leicht ermitteln. Im Artikel https://www.tec-bite.ch/passwordless-authentication-or-normal-it-madness/ wurde das schon mal gezeigt. Wenn nur ein PAW-Client existiert, ist die Gefahr grösser, dass man auf der einen PAW Credentials für verschiedene Layer / Tier ermitteln kann.

Restriktives Erstellen von Admin Accounts

Abgesehen von den normalen Benutzer-Accounts, die auch jeder Admin für seine normalen Aufgaben benötigt – E-Mails, Web-Recherche, … – sollten nur die zusätzlichen Privilegien gewährt werden, die benötigt werden. Das ist aber aufwendig. Einfach gesagt:

Workstation Admins für die IT-Helpdesk Mitarbeiter

Oder besser nur die Rechte, die die jeweiligen Benutzer auf diesen Systemen benötigen.

Application-Admins

Sind nicht per se Server-Admins, sondern bekommen Berechtigungen in den Applikation und dort auch nur die Rechte, die Sie für ihre Aufgaben benötigen.

Server-Admins

Auch hier sollte man eine Differenzierung umsetzen, weil nicht jeder lokale Admin Rechte auf einem Server benötigt.

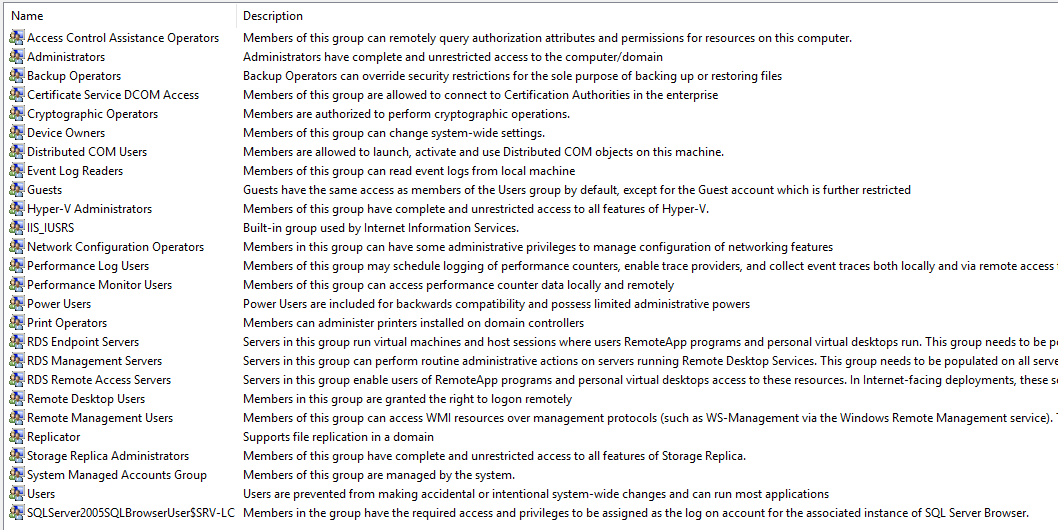

Admin Accounts in der ActiveDirectory Domain

Domain Admin muss längst nicht jeder sein, der Benutzer, Gruppen oder Computer verwaltet, wofür es Account-Operator gibt. Man sollte die Gruppen benutzen, die dafür gedacht sind, oder besser, mit dem Delegation Control Wizard explizit Rechte auf die OU’s und nur für die notwendigen Objekte oder gar nur für die notwendigen Attribute erteilen, die der entsprechende Admin zu verwalten hat.

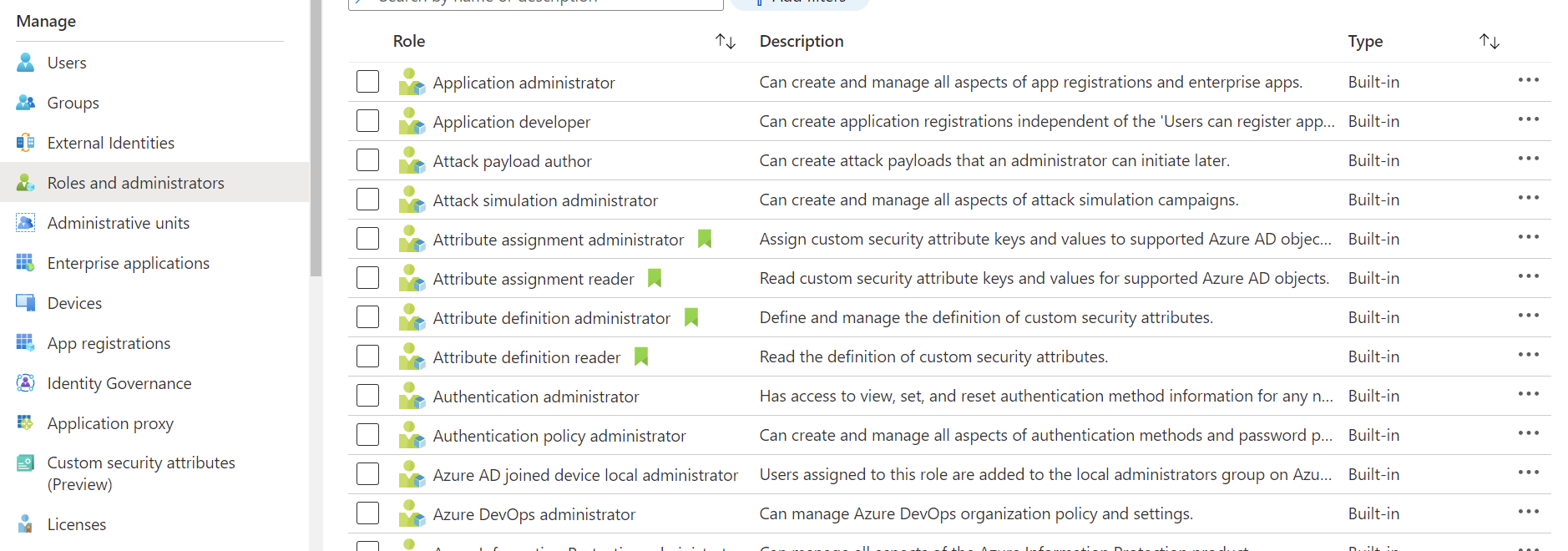

Heute wird das gern mit den Role Based Access Control umgesetzt. Hier zum Beispiel in Azure:

Aber gerade für Clients und Server gibt es sehr effektive Management-Möglichkeiten mit Privilege Management Lösungen, wie von BeyondTrust.

PAW-Security-Strategien

Device Management

Nur mit einem Device Management oder der Heissklebepistole lässt sich die Nutzung von Hardware Tools zum Hacking einschränken. Das ist im Zweifelsfall sehr mächtig und aufwendig. Aber so lassen sich USB-Sticks, die als Tastatur agieren (Ruber Ducky) oder sich als network interface einbinden und Credentials einsammeln, (LanTurtle) behindern.

Network Access

Um die Ausnutzung von Vulnerabilities der PAW Instanzen auszuschliessen, muss auch hierund die Netzwerkkommunikation beschränkt bzw. mit IPS (Intrusion Prevention System) kontrolliert werden. Das gilt auch für die Server oder Geräte, die administriert werden. Gerade bei Windows lässt sich das via GPO und einer IPSec-AH Konfiguration erreichen, aber allgemein wird man an Netzwerksegmentierung / Microsegmentierung und IPS nicht vorbeikommen. Compliance Checks können genutzt werden, um zu prüfen, ob auf dem Client alle notwendigen Massnahmen umgesetzt wurden.

Auditing

Und natürlich sollten die Zugriffe gerade bei administrativen Tätigkeiten nachvollziehbar sein. Das betrifft Anmeldevorgänge, die Protokollierung der Änderungen und natürlich auch das Aufspüren möglicher Attacken mit EDR (Endpoint Detection and Response). Ob es gleich Session Recording sein muss und wie gut am nin den Logs Suchen und vor allem was finden sollte, ist sicher auch wieder ein Thema des Geldes.

Privilege-Access-Workstation-Varianten

Die Varianten wurden schon mal hier dargestellt. www.tec-bite.ch/privileged-access-workstation-paw-der-varianten-vergleich/

Variante 1 – eine Virtual Machine… (lokal)

… auf dem normalen Client ist sicherlich ein guter Anfang. Aber auch Virtualisierungen können angegriffen werden, also muss diese Software auch gepatched und kontrolliert werden. Die PAW sollte möglichst wenig Angriffsfläche bieten und auch nicht für Angriffe auf die zu administrierenden Systeme verwendet werden können. Die Frage, kann ein key logger die Eingaben mitlesen / Screenshots machen, muss mit Nein beantwortet werden.

Ich kenne nur eine Variante, dies auf einem Rechner auszuschliessen.

Variante 2 – HP Sure Access

Die hardware-basierte Virtualisierung ist sehr speziell (ehemals Bromium ProtectedApp) und bietet Schutz vor Key Loggern oder Screen Capturing Tools. Hier geht es nicht darum, Malware vom Client fern zu halten, wie das HP Sure Click macht, sondern zu verhindern, dass etwas auf dem Client die zu administrierenden Systeme ausspionieren oder angreifen kann. In der aktuell Linux-basierten VM gibt es auch nur einen RDP, ICA Client und einen Chromium based Browser. Ja limitiert, aber hochsicher und erspart verschiedene physische Clients. Und hier ist auch eine verschlüsselte Kommunikation zu den zu administrierenden Endpunkten möglich. Würde ich mir ganz sicher anschauen, bevor ich einen zusätzlichen Schreibtisch für alle verschiedenen PAWs anschaffen muss.

Variante 3 – Terminal Services

Also die typischen Jumphosts oder VDI machines, um auf Application Server (tier-1) oder Security Server (tier-0) zuzugreifen.

Die Variante ist ja schon seit langem in Einsatz und der Vorteil ist bei VDI Clients, die wenn möglich auch nur temporär existieren und beim nächsten Zugriff neu erstellt werden. Das erfordert natürlich auch die richtigen Lösungen und ein Management für die Automatisierung.

Variante 4 – Physical Machines

Wer nun den softwarebasierten Lösungen oder HP Sure Access nicht traut, muss in den sauren Apfel beissen.

Allgemeine Hinweise zur Absicherung sensibler Clients

Hier seien noch folgende Punkte erwähnt, die für alle PAWs zu betrachten sind:

- NO Internet access, NO emails, NO web or

- Wenn immer möglich, Microsoft Management Tools, powershell und headless server verwenden.

- Wenn immer möglich, kein rdp verwenden oder den Zugriff sehr restriktiv, z.B. mit IPSec-AH, beschränken

- Block DMA

- kein fast User-Switching

- Verwendet Disk Encryption und forciert ein Deaktivieren des Preboot Accounts, bei mehrfach falschen Anmeldungen (Aktivieren via expliziten recovern)

- Block UAC-virtualization

- Wenn verschiedene PAWs für unterschiedliche Security Layer eingesetzt werden, dann sollte man die Verwendung höher privilegierter Admins blocken.

- Anmeldung nur für definierte IT-Admins

- VPN Lösungen oder verschlüsselte Verbindungen sind zu bevorzugen oder wenigsten IPSec-AH

- Keine Cached Credentials

- Device Management restriktiv umsetzen

- Privilege Management verweden, um Application white listing und least privilege umzusetzen

Variante 5 – Last but not least

Oder spezielle Lösungen wie BeyondTrust PRA oder ähnliches. Der Clou hier ist, dass die Credentials regelmässig geändert werden und die Credentials nicht mehr am Client eingegeben werden. Sessions werden vom Gateway initiiert und die Kommunikation geht durch den https-Tunnel, der von den verbundenen Komponenten zur PRA gerichtet ist. Aber das betrachtet Point ja schon genauer hier oder im neuen upcoming-Artikel. Die Implementierung ist zwar recht komplex, aber das Ergebnis ist dann für die strikte Durchsetzung der Ziele sehr geeignet.

- Schutz der administrativen Credentials

- Schutz der zu administrierenden Systeme

- Einheitliche Administration nach definierten Richtlinien, was durch eigene virtuelle Maschinen oder auch bei separaten physischen Computern nicht so gegeben ist.

Fazit

Wie so oft ist die Wahrheit relativ und in einigen Jahren wird man die Konzepte überdacht haben, es gibt neue Technologien, Produkte, Lösungen. Und natürlich müssen Aufwand und Nutzen im Verhältnis stehen. Der Blick durch die Brille eines Angreifers kann dabei sehr lehrreich sein, um seine eigenen Verhaltensweisen zu überdenken. Wenn man sieht, wie einfach es ist, die Kennworte auf einem Client oder Terminal Server zu ermitteln, dann möchte ich diesen Client oder Server exklusiv. Wenn man sieht wie man Anmeldungen für die Cloud missbraucht, dann wird man auch dafür separate Clients einsetzen. Die YouTube-Links sind public und damit eigentlich für jeden erlernbar und somit ist auch jeder ein potentielles Opfer. Also lasst es uns in Zukunft besser machen, starke Authentisierungen nutzen, administrative Accounts differenzieren, Netze und System segmentieren und ab und zu die eigene Arbeitsweise aus der Sicht der Hacker betrachten.

Der Beitrag Kampf den Gewohnheiten – oder wie administriere ich 2022 erschien zuerst auf Tec-Bite.