Digitale Zertifikate werden quasi mit jeder Komponente in IT-Netzwerken verwendet, um die sichere Kommunikation und sichere Authentisierung der Dienste, Computer und User zu bieten. Nur mit den Public Key Algorithmen können wir Nicht-Abstreitbarkeit in Ergänzung zu den Zielen der IT-Security CIA – Vertraulichkeit, Integrität und Verfügbarkeit – gewährleisten.

Aber PKI-Design und -Implementierung ist eine komplexe Aufgabe und da kann auch ein externer Partner helfen, so wie wir das seit ca. 18 Jahren machen.

Public Key Infrastructure (PKI) Management im Unternehmen

Das PKI Management und der Betrieb sollten in der Hand der Firma oder Organisation liegen, nicht zuletzt, um die Private Keys zu schützen. Und auch das ist sehr umfangreich und wird gern vernachlässigt. Wer hat schon Mathematik gern. Aber wenn etwas mit den Zertifikaten schiefgeht, dann wird das sehr schnell zur obersten Priorität, um das Geschäft wieder zum Fliegen zu bringen. Vieles können wir auf der Kommandozeile mit Certutil Scripts oder heute natürlich mit der Powershell angehen. Aber das ist eher Gebastel, oder?

Es gibt eine Menge an Komponenten, die wir beobachten sollten, über Probleme informiert und die Ereignisse sollten den richtigen Personen zugeteilt werden.

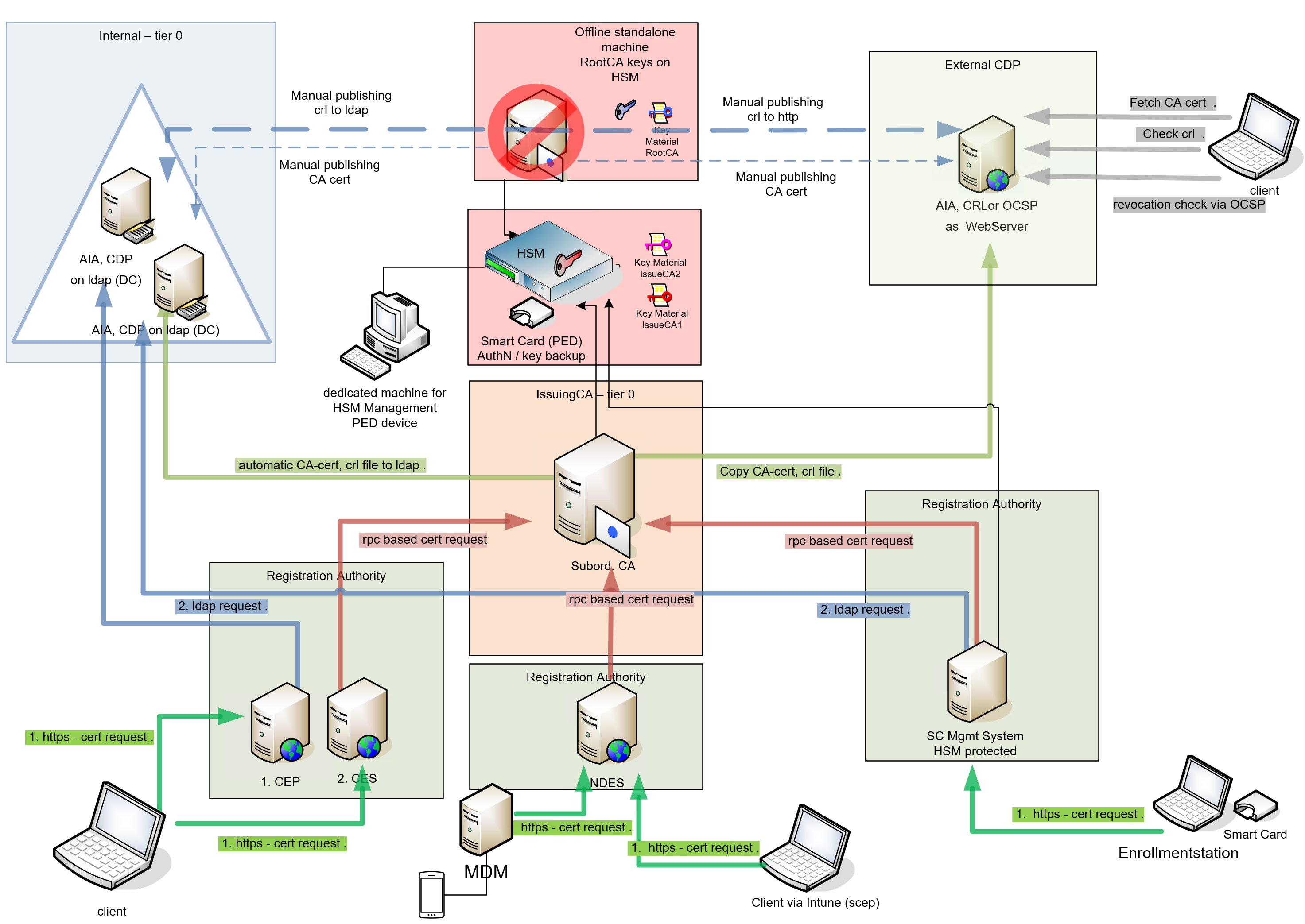

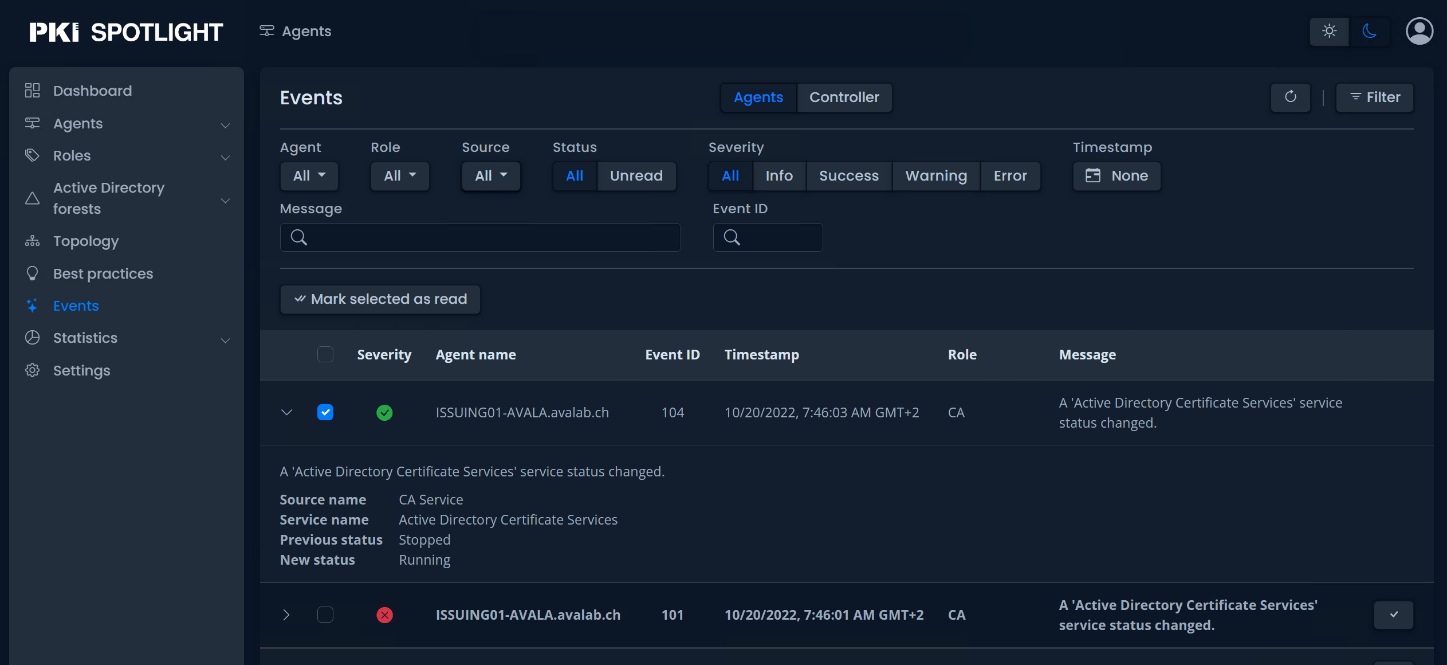

Ein Beispiel sehen Sie hier:

Die Übersicht zeigt ein Beispiel und ein paar Komponenten, die eine Rolle beim Ausstellen der Zertifikate und dem Überprüfen ihrer Gültigkeit spielen können.

Eine kleine Auswahl für Monitoring und der Aufgaben im Betrieb:

-

- Erinnerungen für das Erneuern der CA Zertifikate und aller manuell erstellten Zertifikate setzen

- Erinnerung zum manuellen Erneuern der RootCA crl setzen

- Überwachen der automatischen Erneuerung der crl

- Verfügbarkeit der Komponenten AIA, CDP, OCSP

- Überprüfen auf auffällige Ereignisse in den Logs oder der Datenbank

- Überwachen der Verfügbarkeit des HSMs

- Monitor and Check Registration Authority NDES or Enrollment Services including Validity of their Certificates

- Überprüfen der Datenbankstatistik bezüglich abgelehnten oder fehlgeschlagenen Zertifikatsanforderungen

- Informationen über Änderungen an Zertifikatsvorlagen

- Informationen über notwendige Aktualisierungen der Software oder Konfigurationsanpassungen

Gibt es da eine Oberfläche, in der alle diese Informationen des Puzzles zusammenlaufen?

Wie können wir das nun realisieren?

Es gibt ein Menge Möglichkeiten zur Überwachung und zur Alarmierung, aber über die gesamte PKI Funktionalität sieht man dann nicht, was man braucht. Dafür gibt es nun eine neue Lösung und die möchte ich etwas beleuchten.

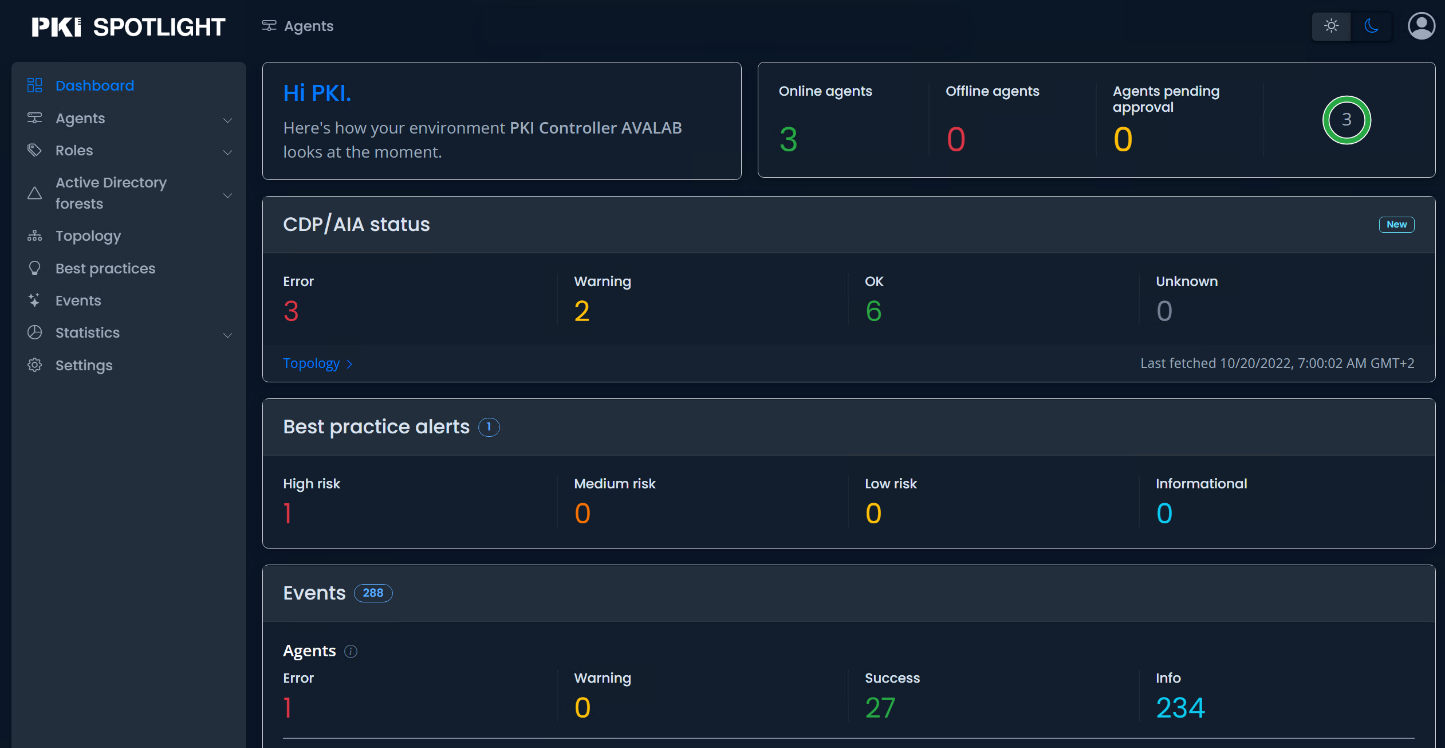

PKISolution bietet ein neues Produkt «PKISpotLight» für Echtzeitüberwachung, Alarmierung und erweiterte «Is-Alive» Checks und Best Practice Checks für die Konfiguration. Alle Ereignisse, Konfigurationsdaten und andere statistische Informationen auf einem webbasierten Dashboard können gefiltert und per E-Mail an die relevanten Personen zugestellt werden. PKISpotLight ist dafür ausgelegt, mehrere PKIs mit den verschiedenen Komponenten darzustellen. Agenten auf den Servern der PKI liefern die Informationen via TLS over tcp/443 zum PKISpotLightController, der die Daten konsolidiert und auf einem Dashboard darstellt. Alle Informationen über alle PKIs Ihrer Organisation und Ihren Komponenten.

1 – Übersicht und mit einem Klick zu detaillierteren Informationen.

2 – Best Practices zeigen, welche Konfigurationsanpassungen notwendig sind.

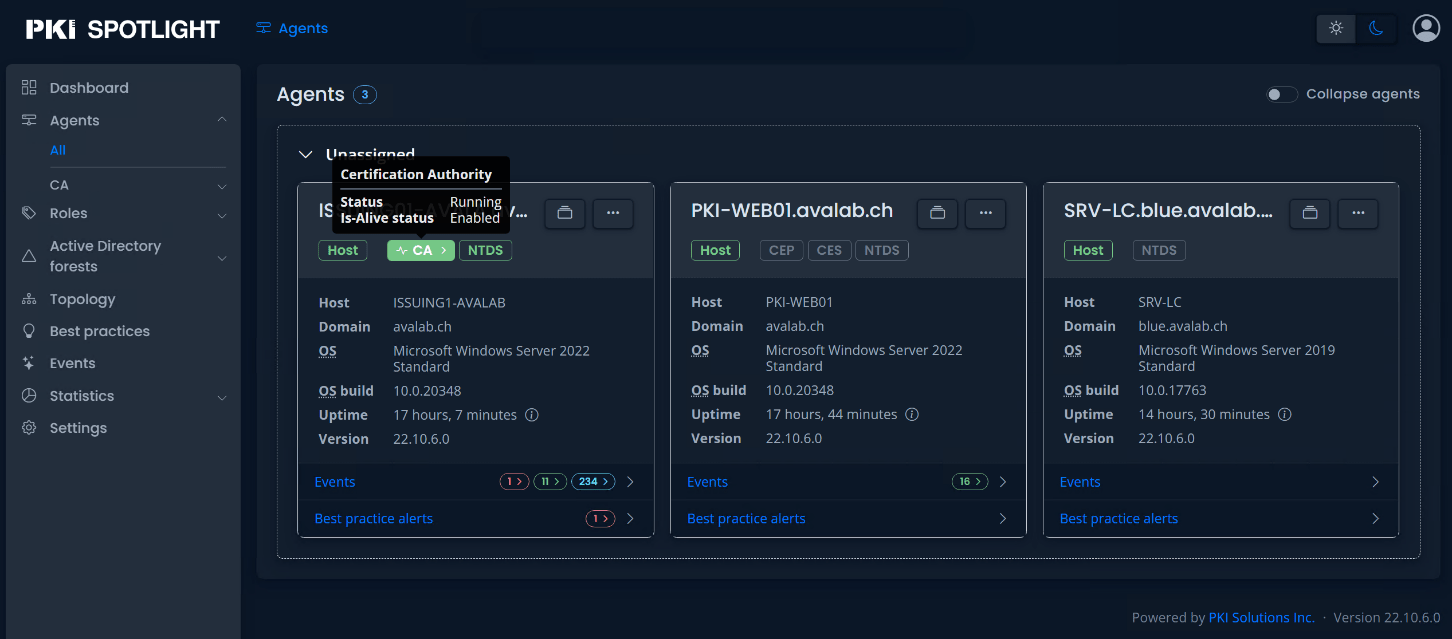

3 – Die Übersicht über die Agents zeigt, welche AD CS Komponenten installiert sind und, ob sie wirklich funktionieren.

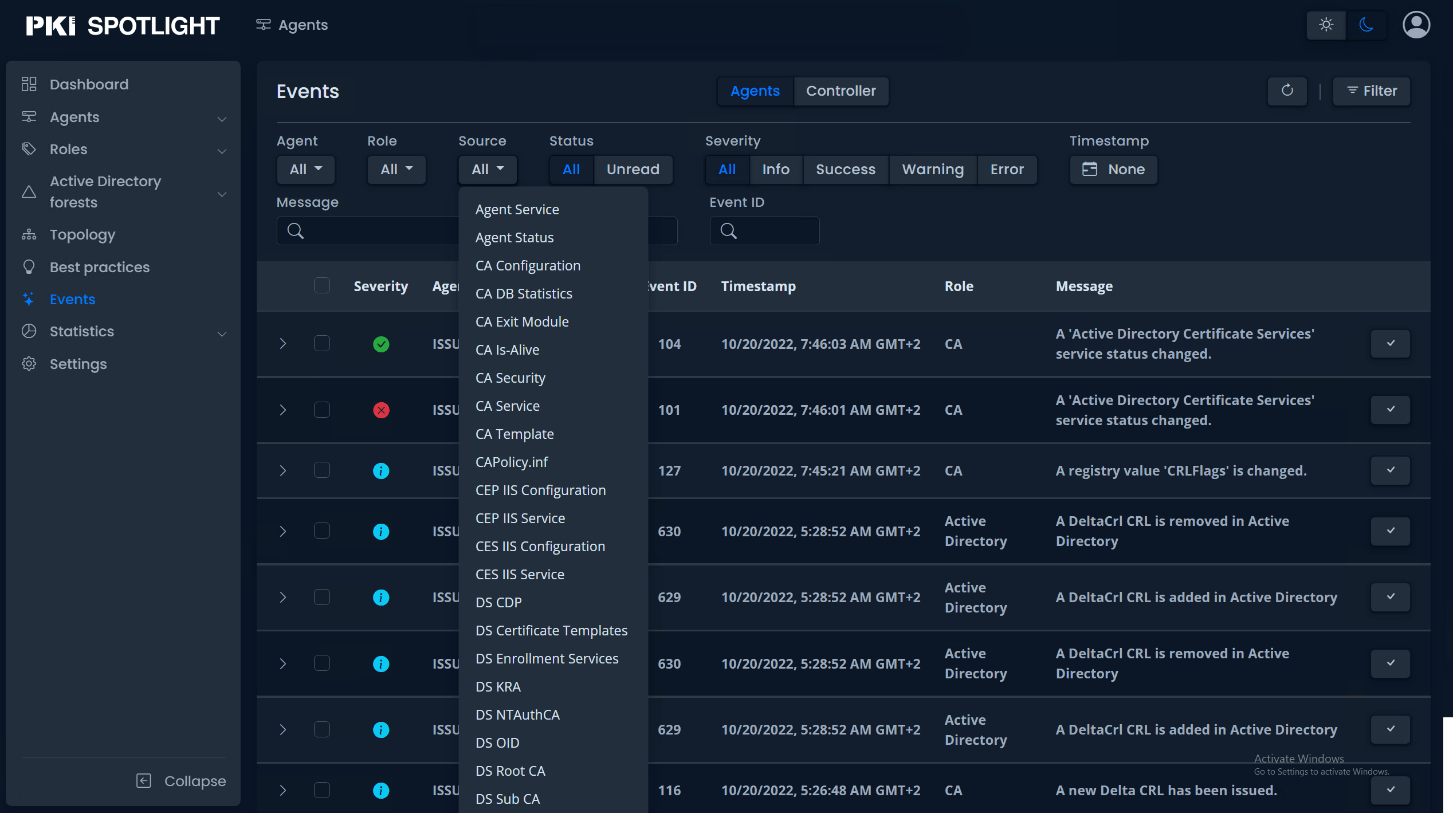

4 – Ereignisse können nach Bedarf gefiltert werden…

5 – und wenn sie via “mark as read” ausgeschlossen werden.

Wenn Sie gern mehr sehen möchten, dann springen Sie hier ab:

-

- PKI Spotlight Operational Resilience Demo: www.youtube.com/watch?v=D19T7OIDG3E

- PKI Spotlight Security Posture Management: www.youtube.com/watch?v=XFDhPnUE-8Y

Die Kernpunkte der Lösung sind:

-

- Konsolidierung der Informationen in einer Oberfläche (Konfigurationsinformation, Eventlogs, Best Practices)

- Auditing, Monitoring, Notification, Alerting (based on E-Mail Subscribing)

- Proaktive Überwachung der Komponenten (Is-Alive)

- Konfigurationsüberwachung nach Best Practices

- Threat Detection

Einfach nur Informationen zu erhalten ist gut und kann hilfreich sein, aber die richtige Sicht, um die notwendigen Informationen in Kombination mit integrierten Best Practice Rules darzustellen, ist besser.

Hier zwei Beispiele:

Proaktive CRL Update Checks

Die Überwachung der CRL Aktualisierung und die integrierten Best Practice Checks zielen auf die häufigste Fehlerquelle für Ausfälle im Zusammenhang mit der PKI bzw. den Zertifikaten. Abgelaufene CRLs sind eine der häufigsten Ursachen für Businessausfälle – oft mehrfach im Jahr. Fehler im Zusammenhang mit den CRLs führen oft zur Reduzierung der Security, da einige Lösungen dann diese Revocation Checks übergehen.

Schauen wir uns das genauer an:

Wenn die CRL am 17. Oktober abläuft, und die neue am 16. Oktober ausgestellt werden soll, dann wäre es doch hilfreich am Morgen des 17. – nach ersten dem Kaffee (!) – einen Hinweis zu bekommen.

Weitere Details finden Sie hier: www.pkisolutions.com/spotlight-features/crl-error-checks/

Is Alive Checks

Das Is-Alive Feature ist nicht einfach nur Services Running, sondern überprüft alle relevanten Teile für eine Funktionalität. Hier ein paar Details bezüglich des PKISpotLight Is-alive Checks für NDES.

Es gibt insgesamt sieben geplante und automatische Checks für den AD CS NDES und den entsprechenden IIS. Einer prüft, ob NDES Zugriff auf den Schlüssel bzw. auch, ob das HSM erreichbar ist.

Die Best Practice Enforcement Rules prüfen auch auf kritische NDES Konfigurationen, wie zum Beispiel die Gültigkeit der Zertifikate.

Weitere Informationen finden Sie hier: www.pkisolutions.com/spotlight-features/microsoft-ndes-monitoring-alerting-and-best-practice-checks/

Ein anderer Is Alive Check prüft die Zertifizierungsstelle selbst und kann hier genauer angeschaut werden: www.youtube.com/watch?v=2gnr5f8iLdM

Fazit

Aus meiner Sicht sind Public Key Algorithmen die richtige Art und Weise, die IT-Welt sicherer zu machen, wenn wir für den Schutz der Private Keys sorgen. Mit PKISpotLight haben wir die grössten Herausforderungen

“… maintaining a Public Key Infrastructure (PKI) with real-time monitoring and alerting of the availability, configuration, and security checks of all your PKI and HSM environments – consolidated, and at your fingertips.”

adressiert.

Weitere Konfigurationsprüfungen

Auch weitere Konfigurationsparameter werden durch aktuell 38 verschiedene “Out-of-the-Box” Best Practice Checks, die auf der jahrzehntelangen Erfahrung von PKISolution basieren, überwacht. Dazu gehören die CA selbst, die OCSP und WebEnrollment Services.

Threat Detection

Auch Threats selbst können durch PKISpotLight erkannt werden. Aber das geht vielleicht in diesem Artikel zu weit und kann gern hier angeschaut werden.

Der Beitrag Make PKI Management easier erschien zuerst auf Tec-Bite.