In verschiedenen Tec-Bite Blog Artikeln wurde Threat Hunting bereits erwähnt, zum selber machen oder auch als Service. In diesem Artikel will ich versuchen einen Blick hinter die Kulissen zu gewähren und aufzuzeigen, wie denn so ein Threat Hunting Service funktioniert und was man geboten kriegt.

Da ich das Angebot von Crowdstrike OverWatch gut kenne und weiss, dass sie halten, was sie versprechen, will ich den Service in diesem Artikel als Beispiel verwenden.

Was ist Threat Hunting

Unter Threat Hunting versteht man die Suche nach potentiell vorhandenen Gefahren. Ein Threat Hunter geht dabei von der Prämisse aus, dass sich ein Threat Actor bereits im Netzwerk befindet und will diesen nun aufspüren. Dem gegenübergestellt versucht eine Next-Gen AV, resp. Prevention Lösung, einen Angriff bereits im Keim zu ersticken. Leider ist es Wunschdenken, zu glauben, dass man alles mit einer Anti Viren Lösung blockieren kann. Stichwort (Er)Kennung des Unbekannten.

Threat Hunting als Service

Managed Threat Hunting gibt es inzwischen von verschiedenen Anbietern, seien es reine Dienstleister oder direkt Services der Hersteller. Auch Crowdstrike bietet mit «Falcon OverWatch» einen erstklassigen Threat Hunting Service, aufbauend auf ihrer EDR Lösung.

Im Gegensatz zu anderen Herstellern die auf den EDR/MDR Zug aufgesprungen sind, ist Threat Intelligence seit jeher ein wichtiger Grundpfeiler von Crowdstrike. Dies wiederum hat auch direkten Einfluss auf die Qualität des Managed Threat Hunting, weil Threat Hunting ohne gute Threat Intelligence nicht funktionieren kann. Genau wie auch Tom Selleck alias Thomas Magnum ohne gute Spur nie einen Ganoven erwischt hätte. Eine Serie, die ich übrigens wärmstens empfehlen kann

Crowdstrike veröffentlicht mehrmals im Jahr Threat Hunting Reports, jeweils quartalsweise, sowie einen Jahresrückblick. Gerade eben erschien der neuste Report. Interessierte können sich den Report hier besorgen. Einige Key Figures aus dem letzten Jahr (1. Juli 2021 – 30, Juni 2022): 77’000 potenzielle Attacken wurden durch OverWatch erkannt und aufgehalten. Es wurden über 1 Million maliziöse Events verhindert. Rund 71% der Threats waren file-less, rsp. Malware freie Attacken. Gemessen an der Anzahlt Incidents ist das ein Wachstum um 600% seit 2019.

OverWatch – Service

In Gesprächen mit Kunden spüre ich jeweils eine gewisse Unsicherheit, wenn es um diesen «ominösen» OverWatch Service geht. Ein Grund dafür ist meistens, dass man den Service nicht wirklich einsehen, geschweige denn in einem Proof of Value selber testen kann. Oder man hat im besten Fall schlicht nie etwas mit OverWatch zu tun, einfach aus dem simplen Grund, dass es eben keine Incidents gab. Wieso soll ich also viel Geld für etwas ausgeben, für das ich keinen Nutzen sehe? Ist vielleicht ein wenig so wie bei einer Versicherung; man zahlt meistens nur ein, ohne etwas dafür zu kriegen, ist dann aber im Ernstfall eben doch froh, dass man sie hat.

Wer selber schon einmal einen solchen Service aufgebaut hat, oder aufbauen wollte, weiss vielleicht, wie schwierig es ist, geeignete Mitarbeiter zu finden. Die Threat Hunter von Crowdstrike sind allesamt Spezialisten mit langjähriger (technischer) Erfahrung, häufig mit einem Background aus Nachrichtendiensten. Die Fachkenntnisse der Analysten sind zudem innerhalb der Teams aufeinander abgestimmt, um eine möglichst breite Abdeckung der verschiedenen Angriffsvektoren garantieren zu können. Um den unterbruchsfreien 24/7 Service gewährleisten zu können, wird natürlich im Schichtbetrieb gearbeitet.

Die Threat Hunter machen dann den ganzen Tag nichts anderes, als nach potenziellen Gefahren zu suchen. Dabei wird zum einen direkt in der Falcon Investigate App gearbeitet, also in der gleichen Oberfläche, die auch den Crowdstrike EDR Kunden zur Verfügung steht. Mit entsprechenden Search Queries wird dabei nach verdächtigen Vorkommnissen gesucht. Die Schwierigkeit hierbei besteht weniger in der Bedienung der App, sondern vielmehr muss man wissen, wonach man suchen muss. Stichwort Threat Intelligence.

Neben den menschlichen Analysten setzt OverWatch auch verschiedene selber entwickelte Tools und Scripts ein, welche die Massen an neuen Events vorfiltert und aus verdächtigen Vorkommnissen entsprechende Leads erstellt. Und wir sprechen hier wirklich von immensen Massen an Events! Die neusten Zahlen von Crowdstrike vom August nennen dazu 135 Millionen IOA (Indicator of Attack) Entscheidungen pro Minute und 1 Trillion+ Events pro Tag. Natürlich gemessen über alle Crowdstrike Kunden. Diese verdächtigen Leads werden von weiteren Tools nochmals überprüft und bei verhärtetem Verdacht wird eine Investigation gestartet. Diese Investigations wiederum werden dann von menschlichen Analysten durchgeführt und im Ernstfall wird der Kunde informiert, inklusive einer Empfehlung wie mit dem Vorfall umgegangen werden soll. Die Analysten sind also fast sowas wie externe Mitarbeiter, eine sinnvolle Ergänzung eines bestehenden Security Teams.

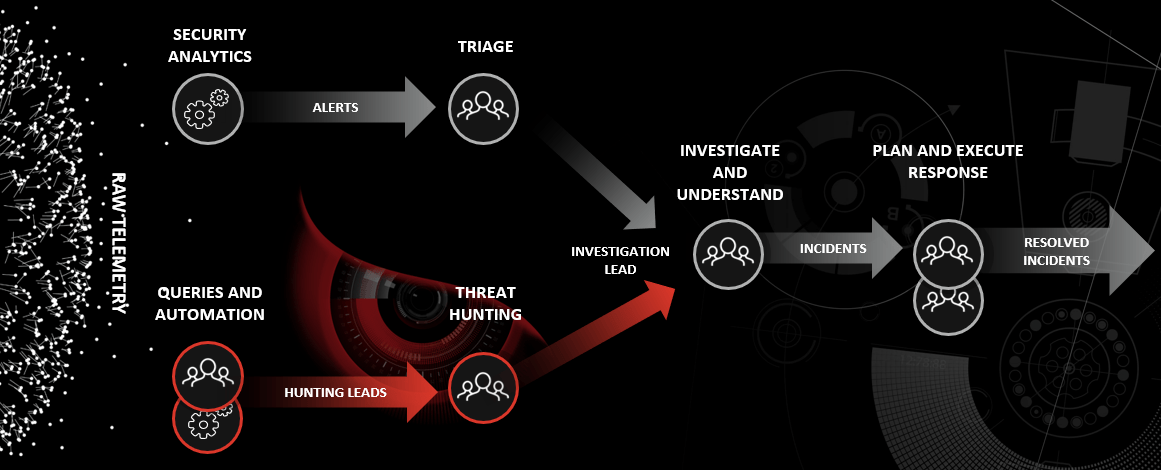

Folgende Grafik zeigt den Ablauf etwas besser auf. Der obere graue Teil stellt dabei die bestehenden Security Lösungen dar. Mithilfe von Verhaltensanalyse und Machine Learning werden die Events analysiert und bei Verdacht wird ein Alarm erstellt. Der untere rote Teil steht für den OverWatch Service. Parallel zum bestehenden Workflow werden die Daten zusätzlich gesondert analysiert, woraus sich bei Verdacht die Leads ergeben. Diese wiederum werden dann von den menschlichen Analysten genauer unter die Lupe genommen. Threat Hunting ist also sozusagen eine menschliche Detection Komponente.

OverWatch – Threat Intelligence

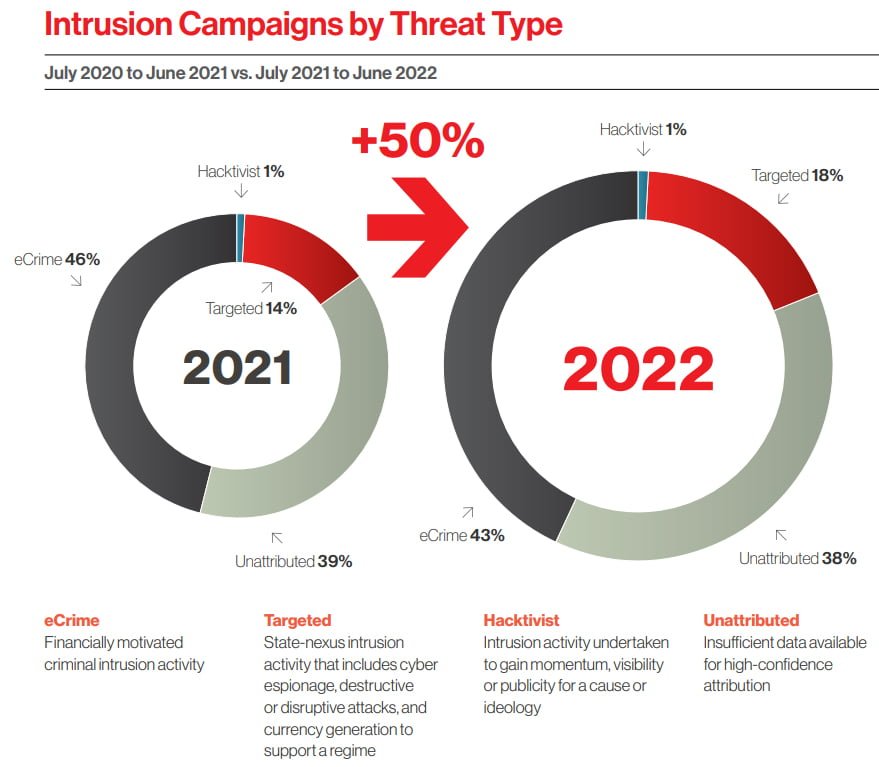

Bei über einer Trillion Events pro Tag liegt der Vergleich mit der sprichwörtlichen Suche nach der Nadel im Heuhaufen auf der Hand. Umso wichtiger ist es, dass man gute und zuverlässige Threat Intelligence verwendet, oder beim Heuhaufen einen möglichst starken Magneten. Threat Intel Definition von Merriam Webster: “information concerning an enemy or possible enemy or an area”. Es geht also darum, möglichst viel von möglichen Angreifern zu wissen; von welchen Angreifern ist meine Branche betroffen, welche Werkzeuge setzen sie ein, wie gehen sie vor, woher kommen die Angriffe, etc. Im aktuellen OverWatch Report 2022 hat es dazu eine interessante Grafik:

Wie eingangs erwähnt, ist Threat Ingelligence seit der Gründung ein Kerngeschäft von Crowdstrike. Als Quellen dienen verschiedene technische und nicht-technische Teams, die beispielsweise im Dark Web nach bevorstehenden Angriffen auf Kunde XY suchen, geleakte Password Dumps auswerten oder strategische/geopolitische Informationen zu aktuellem Geschehen bereitstellen. Auch die Erfahrungen und Findings aus Incident Response Einsätzen fliessen wiederum in die Threat Intel ein. Von der Threat Intel profitiert aber nicht nur der OverWatch Service, beispielsweise nutzt auch das Vulnerability Modul Spotlight diese Informationen für die Priorisierung der Sicherheitslücken.

Fazit

Viele Unternehmen nutzen bereits EDR Lösungen, oder wollen ein bestehendes Antiviren Produkt mit EDR ergänzen oder gar ablösen. Das ist schön und gut, bringt aber so per se mal noch nicht sehr viele Vorteile. Ein EDR sammelt zwar Berge an Daten, nur nützt mir das nichts, wenn ich diese nicht auch auswerte. Auswerten kann ich diese Daten entweder mit weiterführenden Tools wie Vulnerability Management oder IT Hygiene, oder aber in dem ich Threat Hunting betreibe. Und da die wenigsten Firmen, vor allem im KMU Bereich, keine eigenen Spezialisten dafür haben, bietet sich ein entsprechender Service natürlich an. By the way, auch ein kleiner aber feiner IT Security Spezialist aus der Schweiz bietet inzwischen einen Managed Detection & Response Service an

Der Beitrag Managed Threat Hunting – was bringt das? erschien zuerst auf Tec-Bite.