Network-Access-Control-Lösungen (NAC-Lösungen) sind in heutigen Unternehmen kaum mehr wegzudenken. Durch den Einsatz einer solchen Lösung soll der Zugriff auf das interne Netzwerk kontrolliert werden. Wird ein Gerät an das interne Netzwerk angeschlossen, prüft das NAC ob die sicherheitsrelevanten Richtlinien und Parameter des Netzwerks erfüllt werden und gewährt entsprechend den Zugang zum Netzwerk oder eben auch nicht. Mit der stetig wachsenden Anzahl an IoT-Geräten stossen jedoch viele NAC-Lösungen an die Grenzen der Leistungsfähigkeiten, denn eine reine NAC-Lösung reicht oft nicht mehr aus, um eben auch diese Geräte kontrollieren zu können.

Forescout verspricht, genau dazu eine Plattform zu bieten, welche sich einfach integrieren lässt und sich nicht nur auf 802.1x fokussiert.

Sicherheit durch Sichtbarkeit

Mit der Security-Appliance CounterACT werden Netzwerkendpunkte und Anwendungen dynamisch identifiziert und bewertet, sobald diese eine Verbindung zum Netzwerk herstellen. Forescout funktioniert mit den bekanntesten Switches, Routern, Firewalls, VPNs, Endpoints, Betriebssystemen (Windows, Linux, iOS, OS X und Android), Antivirensystemen etc.

Sobald ein neues Gerät an das Netzwerk angeschlossen wird, nutzt Forescout passive und aktive Abfragen, um möglichst viele Informationen über das Gerät zu erhalten und zu klassifizieren. Damit gibt Forescout bereits einen Überblick über alle vorhandenen Geräte im Netzwerk und schafft so bereits Sicherheit durch Sichtbarkeit, was ich persönlich den ersten wichtigen Schritt finde.

Flexible Richtlinien und Actions

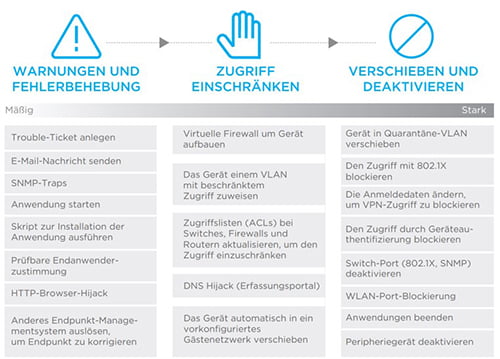

Das Festlegen und Durchsetzen von granularen Richtlinien auf Geräte-, Netzwerk-, Anwender-, und Anwendungsebene finde ich sehr flexibel. Die Plattform wird bereits mit eingebauten und natürlich auch erweiterbaren Vorlagen geliefert. Damit ist es möglich, diverse Steuerungen zu konfigurieren. Es können automatisch Massnahmen konfiguriert werden wie beispielsweise Benachrichtigungen, Warnungen, Korrekturen, Einschränkungen oder gar Deaktivierungen, wenn ein Verstoss einer solchen Richtlinie erkannt wird. Durch das grosse Angebot an Massnahmen kann der Administrator individuelle Aktionen auf das Problem konfigurieren.

Und so funktioniert’s

Forescout wird out-of-band implementiert und mittels SPAN-Port eines existierenden Switches angeschlossen. Der Netzwerkverkehr wird so überwacht. Natürlich können hier auch mehrere SPAN Ports benutzt werden um auch wirklich den ganzen Traffic abzugreifen.

Die Grundintegration ist relativ simpel und in der Grundkonfiguration sind keine vordefinierten Actions aktiv. Die Geräte werden nach der Konfiguration der vorhandenen Segmente im Netzwerk automatisch klassifiziert, kategorisiert und in die entsprechenden Gruppen verschoben (Linux, Windows, Switches etc.). Dies schafft bereits eine erste Grundlage, um darauf aufzubauen und spezifische Rules für spezifische Geräte oder Gruppen etc. einzurichten und allfällige Actions zu definieren.

Damit Forescout möglichst viele Informationen über Geräte auslesen kann und auch Actions ausführen kann, ist ein Adminstratorzugriff von Forescout erforderlich, ansonsten muss auch hier wiederum mit Agents gearbeitet werden.

Nach der Implementierung und einer kurzen Wartezeit von ein paar Minuten hat Forescout bereits die meisten Geräte in den definierten Segmenten erkannt und kategorisiert. Nun können spezifische Gruppen angelegt werden und ebenfalls Actions definiert werden, sollte ein Client nicht die aktuellste AntiVirus Version installiert haben, kein Mitglied der Domäne sein oder beispielsweise ein SmartTV der im Sitzungszimmer der GL mal einfach so angeschlossen wurde.

Ein kurzes reales Szenario war beispielsweise im Gästenetzwerk eines Kunden als ein Client durch eine Infektion dutzende Mails versendete. Forescout hat dies als Anomalie erkannt und den Administrator gewarnt. Somit konnte der Client vom Netzwerk isoliert werden. Auf Kundenwunsch wurde hierfür dann eine automatisierte Regel erstellt, damit dies in Zukunft automatisiert geschieht.

Orchestration

Mit den Erweiterungsmodulen eyeExtend lassen sich über 70 Netzwerk-, Sicherheits-, Mobile Device- und IT-Management-Produkte integrieren. So kann Forescout beispielsweise mit der vorhandenen Fortinet oder Check Point Firewall kommunizieren und Informationen austauschen. Durch diese Kommunikation können beispielsweise Objekte erstellt oder angepasst werden.

Fazit

Aus meinen Erfahrungen mit dem Produkt bedarf es am Anfang etwas Zeit sich in das Produkt einzuarbeiten. Die Funktionen von Forescout sind mächtig, was einem am Anfang durchaus fast erschlagen kann. Nach ein wenig Einarbeitungszeit sieht man jedoch, wie die Struktur dahinter ist und findet sich ziemlich gut zurecht. Natürlich hängt das ebenfalls auch von der Grösse des Unternehmens oder der Anzahl von Clients ab.

Aus meinem Standpunkt aus gesehen ist das Produkt aber ein geniales Tool, welches viele Möglichkeiten bietet, die Sicherheit in Unternehmen zu erhöhen. Am besten gefällt mir die Visibility und das Erkennen von IoT devices. In der heutigen Zeit sind Geräte aller Art mit einem Netzwerk Port ausgestattet und IoT ist heute überall. Umso wichtiger ist es, diese kontrollieren zu können und vor allem zu wissen, was im Netzwerk alles vorhanden ist.

Der Beitrag Next Generation NAC erschien zuerst auf Tec-Bite.