Hacker benötigen nur einen erfolgreichen Angriff – die IT-Admins wiederum müssen jeden Angriff abwehren!

Für mich zeigt dieser Spruch, dass die Verteidigung der Ressourcen sehr umfassend geplant und stetig durchgeführt werden muss. Eventuell muss man auch ab und zu einen Schritt zurück machen und das Ganze nochmals betrachten, denn die Angreifer benötigen nur einen Erfolg. Dieser Angriff kann auch durch das «schwächste Glied» in der Verteidigungskette erfolgen. Für mich ist so ein schwaches Glied nicht die Firewall oder der top geschützte AD-Server, sondern vielmehr ein Gerät, das heutzutage von jedermann und jederfrau genutzt wird: das Smartphone.

In vielen Betrieben gehört das Smartphone zu einem sehr wichtigen Gerät, das stets vom Mitarbeiter mitgenommen wird. Er benutzt es täglich viele Male und hat viele Apps installiert. Meist wird das Smartphone als letzte Möglichkeit gesehen, um auf Ressourcen im Internet zuzugreifen.

Die eigene IT Security macht strikte Vorgaben

Die liebe IT sperrt auf dem Notebook oder PC die Installation von mutmasslich bösen Applikationen oder den Zugriff auf gefährliche Webseiten. Es wird verlangt, dass man sich regelmässig ein neues Passwort ausdenkt, dass man nicht auf Werbelinks klicken kann und schon gar nicht auf externe Datenspeicher Daten hinauf- oder herunterladen darf.

Alles sehr wichtig und richtig und doch sucht man sich als Mensch jeweils einen Ausweg um arbeiten zu können. Was liegt da näher, als das persönliche Gerät zu nutzen, welches man immer bei sich hat.

Nur leider wird dieses Gerät nicht wirklich in die Security Konzepte von Unternehmen mit eingebunden.

UEM/MDM/Container/MDS

Weit verbreitet ist die Verwendung von Unified Endpoint Management (UEM) oder Mobile Device Management (MDM), so dass man zentral alle Geräte, nicht nur die mobilen, verwalten kann. Notfalls sogar diese auch remotemässig löschen («swipen»). Weniger verbreitet ist der Einsatz von Containern, d.h. dedizierte Applikationen, welche eine abgeschottete Umgebung ermöglichen, so dass auf Ressourcen vom Unternehmen (E-Mails, Kalender, Chats usw.) zugegriffen werden kann, ohne dass diese «abgegriffen» oder kopiert werden können. Meist findet man diese Container auf BYOD Geräten, auf welchen der Mitarbeiter der Besitzer des Smartphones ist und selber für das Funktionieren zuständig ist.

Aus meiner Sicht ist jedoch die Mobile Device Security (MDS) Lösung das Wichtigste, um das Smartphone umfassend zu schützen. Viele denken, dass UEM/MDM schon Security beinhaltet, aber dies ist ein Trugschluss. Einzig das MDS schützt das Smartphone vor Angriffen. Klar kann man die Verantwortung auf den Besitzer des Smartphones abschieben und sagen, er sei selber für die Sicherheit seines persönlichen Gerätes zuständig. Aber wer macht dies schon und wer merkt schon, dass sein Gerät schon kompromittiert wurde? Man denke nur an das gehackte Smartphone von Angela Merkel oder an die Kurzzeit-Premierministerin Liz Truss (Russland soll Handy von Liz Truss gehackt haben).

Was kann denn schon passieren?

Ich persönlich denke: sehr viel!

Man muss sich nur überlegen, welche Daten wir heutzutage dem persönlichen Begleiter anvertrauen. Was alles fotografiert wird und welche Applikationen (E-Mail, Kalender, Notizbuch, Adressbuch usw.) regelmässig auf dem Smartphone genutzt werden. Beim Surfen im Internet gibt man andauernd Passwörter ein, vielleicht dieselben wie in Unternehmen?

Auch wird in vielen Unternehmen das Smartphone als zweiter Faktor für MFA verwendet, z.B. mittels SMS. Was ist, wenn dieses SMS von jemandem «mitgelesen» wird? Da man das Handy auch überall mitnimmt und ein Hacker die Kamera oder das Mikrofon von remote aus aktivieren könnte, und so an Insider-informationen aus geheimen oder vertraulichen Meetings kommen könnte. Das GPS läuft auch stetig mit, so weiss man auch, wo sich die Person gerade befindet. Aus der privaten E-Mail-Kommunikation kann der Schreibstil kopiert werden, um Spear-Phishing E-Mails zu erstellen.

Ja, es gibt viele unschöne Dinge, die ein Hacker mit einem kompromittierten Gerät durchführen könnte.

Meine Empfehlung: Check Point Harmony Mobile Protect

Eine SaaS Lösung von der ich persönlich weiss, dass sie problemlos funktioniert, ist die Harmony Mobile Protect App von Check Point. Diese läuft auf meinem Smartphone schon fast vier Jahre. Bisher hatte ich keine Performance- oder Kompatibilitätsprobleme. Eigentlich merkt man als Benutzer gar nichts, ausser wenn die Protect App etwas Verdächtiges meldet.

Was macht denn diese Lösung genau?

Es kommt, wie immer, auf die Konfiguration an, aber grundsätzlich bestehen folgende Schutzmechanismen:

-

- App Protection

Mittels Machine Learning, Künstlicher Intelligenz und Sandboxing werden die installierten Smartphone Apps überprüft.

- App Protection

-

- File Protection

Mit Hilfe von Check Points Threat Cloud werden gefährliche File Downloads blockiert, bevor sie heruntergeladen werden.

- File Protection

-

- Network Protection

- Man-in-the-middle Attacken werden erkannt

- Phishing E-Mails werden blockiert

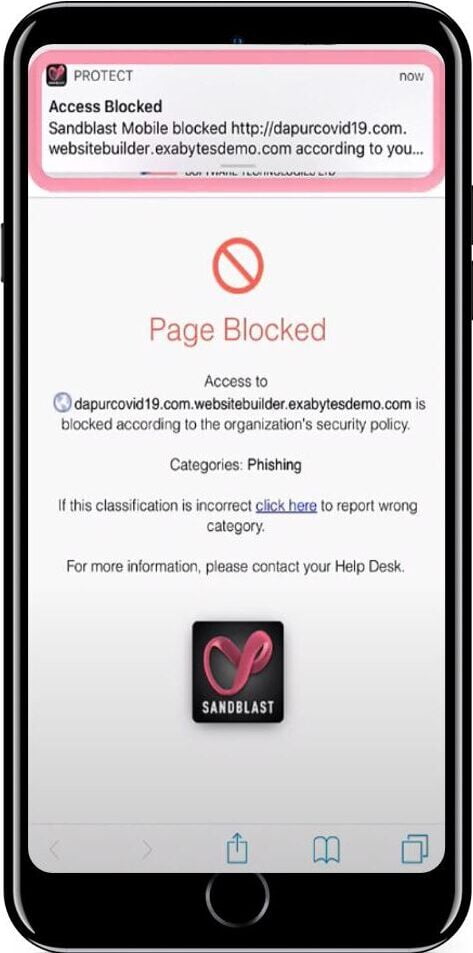

- Sicheres Surfen im Internet, d.h. der Zugriff auf gefährliche Webseiten wird unterbunden

- Anti-Bot: die Kommunikation von kompromittierten Geräten zu C&C-Servern wird geblockt

- Conditional Access: infizierte Smartphones können sich nicht mehr ins Unternehmensnetzwerk verbinden

- Network Protection

-

- OS & Device Protection

Schwachstellen vom Betriebssystem sowie Konfigurationsänderung und Jailbreaking werden erkannt.

- OS & Device Protection

Für mich ist es auch wichtig zu wissen, dass der Datenschutz (GDPR konform) gewährleistet ist und keine persönlichen Daten in die Cloud abwandern.

Mein Fazit

Ja, es braucht auch auf den Smartphones der Mitarbeiter eine Security Lösung. Deshalb sollten Unternehmen eine Mobile Device Security Lösung in Betracht ziehen, damit die Mitarbeiter auch auf ihren BYOD Smartphones stets geschützt sind. Wer hier sparen will, spart womöglich am falschen Ort.

Weitere Informationen

Check Point Harmony Mobile Protect Webseite:

www.checkpoint.com/harmony/mobile-security/mobile/

Ein sehr umfassendes Video zur Check Point Harmony Mobile Protect Lösung:

youtu.be/hC8jq2vGZuU

Check Point Harmony Mobile Datasheet:

www.checkpoint.com/downloads/products/harmony-mobile-solution-brief.pdf

AVANTECs Check Point Portfolio:

www.avantec.ch/loesungen/check-point/

Der Beitrag Security auf dem BYOD Smartphone? erschien zuerst auf Tec-Bite.