Eigentlich ist man ja meistens ganz zufrieden mit der Infrastruktur, welche die IT einem zur Verfügung stellt. Man verwendet die vorinstallierten Office Programme, die man mit der Zeit ganz gut kennt und seinen Browser mit all den abgespeicherten Bookmarks. Dazu kommt noch der E-Mail Client mit dem überquellenden Postfach sowie die Collaboration Lösungen wie Zoom, Teams oder Webex. Vielleicht noch ein paar spezielle Programme für die Programmierer, ein paar Grafikprogramme für das Marketing, ein ERP sowie das CRM und dann denkt die interne IT, dass jeder Benutzer so richtig gut ausgestattet wäre und produktiv arbeiten könne.

Wie kommt es überhaupt zu Shadow-IT?

Meistens funktioniert das obige Szenario ja nicht schlecht. Ich denke in 80% der Fälle hat man so die richtigen Tools für die tägliche Arbeit.

Aber eben leider nicht immer:

-

- Viele befinden sich weiterhin im Homeoffice und haben meist nicht dieselbe Infrastruktur wie im Office. Kein (Firmen-)Drucker, kein grosser Bildschirm, kein Scanner usw. Somit macht die Not ab und zu auch erfinderisch.

- Kein Scanner vorhanden – kein Problem man lädt eine App aus dem App-Store runter auf sein Smartphone und scannt das Dokument.

- Leider stimmt das Grössenverhältnis nicht, aber eine Skalierungs-App schafft auch hier Abhilfe.

- Ach nein, ich sollte das Dokument nicht als Bild abspeichern, sondern als PDF Dokument. Auch hier kann man sich rasch im App-Store bedienen und irgendeine App runterladen und das Bild in ein Dokument konvertieren lassen.

- Oh ein paar Zeilen vom Dokument versteht man nicht. Dann kann man ja rasch auf Google-Translate oder Bing Translator gehen und sich die Textpassagen übersetzen lassen.

Meist ist man bequem und kopiert den ganzen Absatz, oder gar den ganzen Text in den Browser, welcher dann irgendwo, auf fremden Rechnern, in der Cloud übersetzt wird. - Vielleicht benötigt man noch eine Ergänzung einer Grafik. Irgendwo im Internet findet man eine Webseite, wo man die Grafik raufladen und ergänzen kann.

- Ein Video aus YouTube lokal abspeichern. Ja auch da gibt es Tools bzw. bestimmte Webseiten, die dies für einen, sogar kostenfrei, machen.

- Jetzt sollte man noch rasch im Homeoffice etwas ausdrucken aber der Drucker ist ja dem Firmen-Laptop nicht bekannt. Und leider hat man auch keine Administratoren-Rechte, um den Drucker-Treiber zu installieren.

- Somit bleibt nicht mehr viel übrig als die Daten an seinen privaten Webmail Account oder an Box, Dropbox, Google Drive usw. hochzuladen und dann von seinem privaten Rechner aus zu drucken.

Der geneigte Leser merkt sicher, worauf ich hinauswill. Die User sind stets sehr kreativ, wenn die IT-Mittel ihren Ansprüchen nicht genügen oder diese nicht vorhanden sind. Rasch wird die eigene Hardware, die eigenen Tools oder Web-Applikationen verwendet, um ans Ziel zu kommen.

Was ist das Problem mit Shadow-IT?

Diese Nutzung der Schatten-IT kann ja durchaus gewollt und auch vorteilhaft sein, aber meistens erzeugt deren Nutzung auch Gefahren für das Unternehmen.

Wo liegen die Daten? Und werden diese auch wieder sicher gelöscht? Wer hat Zugriff, wenn der Cloud-Anbieter «gehackt» wurde? Solche und viele weitere Fragen müsste sich ein CISO stellen. Und wie immer ist die Schulung der Mitarbeitenden ein guter Weg, um die Risiken zu minimieren.

Wie kann man Shadow-IT identifizieren?

Als erstes benötigt der CISO einen Überblick über die zusätzlich genutzte Hardware oder Applikationen. Bei der Hardware ist dies eher schwierig, jedoch bei den Applikationen gibt’s vielleicht Lösungen, die man schon im Hause hat.

Audit von Shadow-IT Hardware:

-

- Am einfachsten ist es, die User zu fragen, welche Systeme sie nutzen und was deren Versionsstände sind.

- Für Smartphones kann der Arbeitgeber «Schutz»-Software kostenfrei für die Mitarbeiter anbieten, in der Hoffnung, dass diese auch eingesetzt wird. (z.B. mittels Check Point Harmony Mobile)

- Ein regelmässiges Vulnerability Scanning (z.B. mittels Tenable) der Geräte durchführen.

Audit von Shadow-IT Applikationen:

-

- Auswertung der Proxy Logfiles (z.B. mit Broadcom/Symantec CloudSOC Audit)

- Steuerung der Applikationen mittels Proxy (z.B. Broadcom/Symantec Web Protection Suite)

Applikationsnutzung steuern

Ich möchte hier exemplarisch auf den letzten Punkt eingehen und genauer aufzeigen, was man so «steuern» kann.

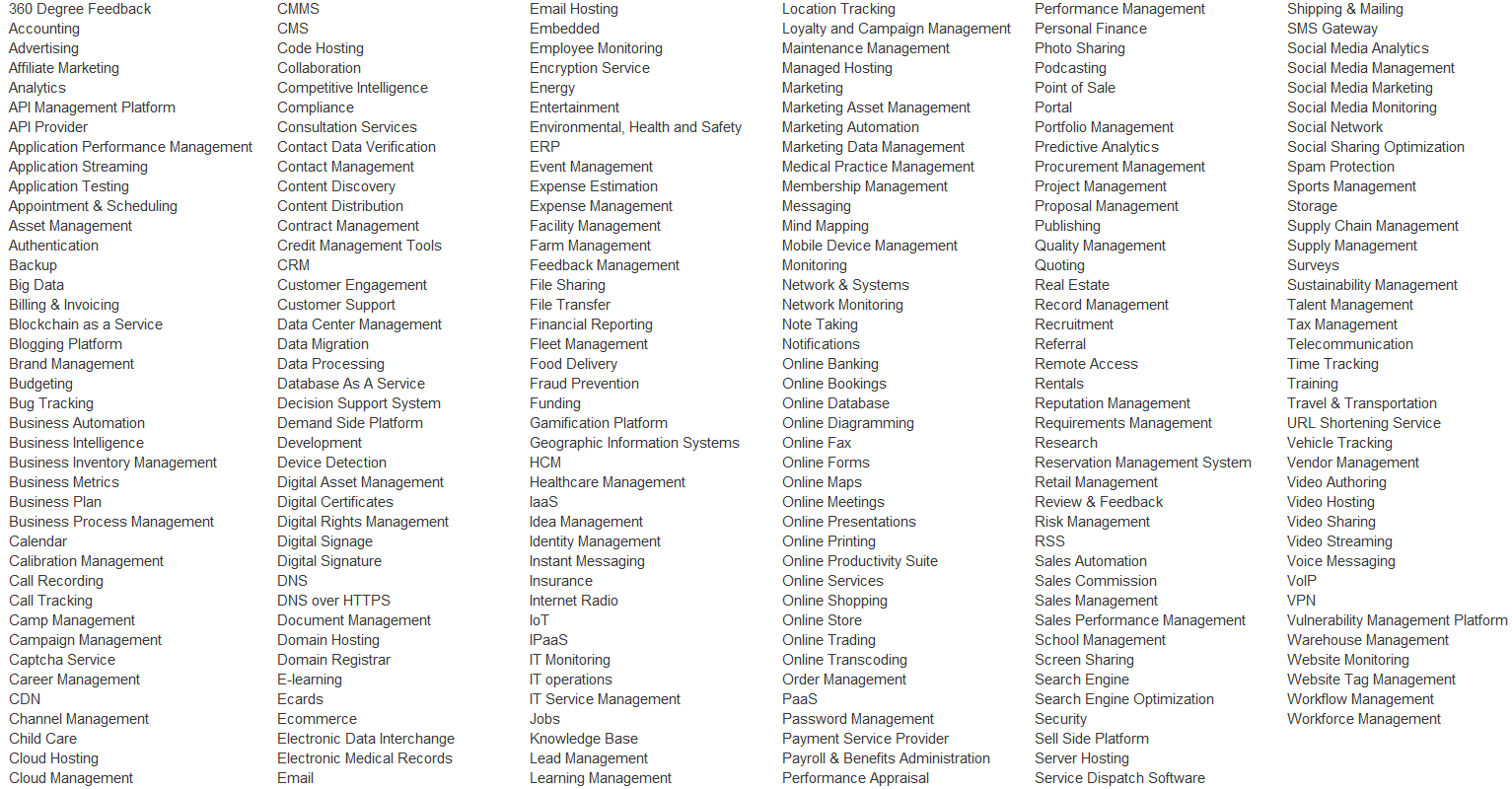

Für das Verbieten und Erlauben der Web-/Cloud-Applikationen bei der Web Protection Suite wird auf das Feature Advanced Intelligence Service zurückgegriffen. Hier werden über 30’000 Applikationen erkannt, die man in der Proxy Policy verwenden kann. Der Einfachheit halber sind die Applikationen auch in 237 Kategorien zusammengefasst.

Quelle: Symantec, sitereview.symantec.com/#/application-groups, abgerufen am 29.11.2021

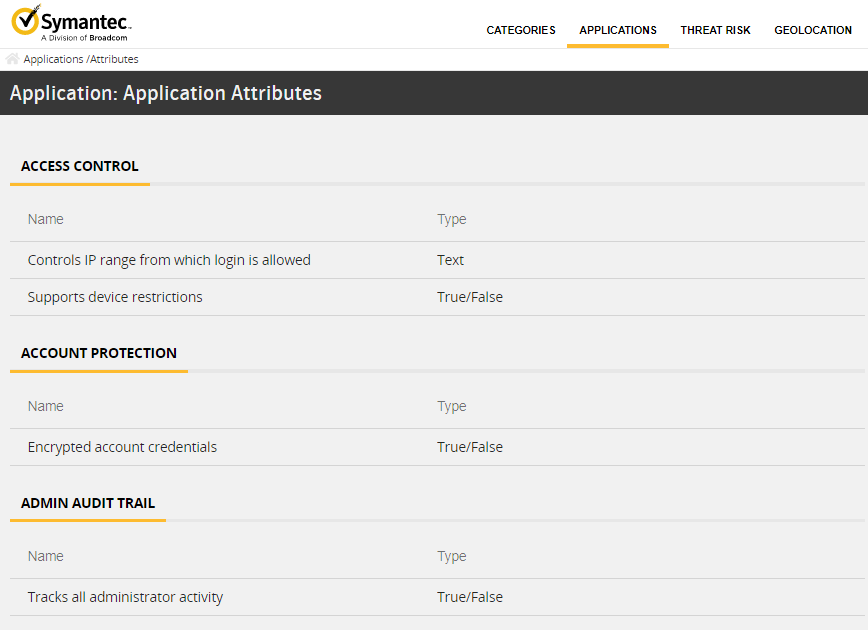

Jede dieser Applikationen weist sogenannte Attribute auf. Z.B. seit wann gibt’s diese Applikation? Wo wird sie gehosted? Ist der Zugriff mit Zweifaktor-Authentisierung möglich? Sind die Daten in der Cloud verschlüsselt? usw. Ein kleiner Ausschnitt ist im nachfolgenden Screenshot ersichtlich. Für die ganze Liste muss man jedoch auf den Link sitereview.symantec.com/#/application-attributes klicken.

Quelle: Symantec, sitereview.symantec.com/#/application-attributes, abgerufen am 29.11.2021

Der erste Schritt zum Audit ist das Loggen und dann das Auswerten mit dem Reporter. So sieht man rasch, welche Applikationen bzw. Applikations-Gruppen überhaupt eingesetzt werden.

Anschliessend kann man anfangen, die User zur Nutzung von alternativen Applikationen zu bewegen (z.B. mit Pop-Up Notifications) oder via Proxy-Policy die unternehmensweite «Best-Practice»-Nutzung der Applikation durchzusetzen.

Mein Fazit

Heutzutage ist bei der Nutzung von IT-Betriebsmitteln eine ganzheitliche Betrachtung notwendig. Ansonsten weiss man nicht mehr, wer, wann, wo und welche Daten abgelegt und wie verarbeitet hat. Der erste Schritt dazu ist das Audit der Shadow-IT, die Königsdisziplin von CASB. Nur so sieht man als CISO was für Applikationen in einem Unternehmen eingesetzt werden. Anschliessend muss man sich Gedanken machen, wie man alle Applikationen sinnvoll Steuern will.

Weitere Informationen

Check Point Harmony Mobile:

www.checkpoint.com/harmony/mobile-security/mobile/

Tenable Vulnerability Scanning:

www.avantec.ch/loesungen/avantec-newcomers/#tenable

Broadcom/Symantec CloudSOC Audit Datasheet:

docs.broadcom.com/doc/cloudsoc-audit-en

Broadcom/Symantec Web Protection Suite:

symantec-enterprise-blogs.security.com/blogs/product-insights/symantec-web-protection-suite-single-gateway-web-and-cloud-applications

Der Beitrag Shadow-IT – meine Daten auf fremden Rechnern erschien zuerst auf Tec-Bite.