Als Check-Point-Firewall-Administratoren wissen wir, wie wichtig eine zuverlässige und leistungsstarke Firewall für den Schutz der Netzwerke ist. In diesem Artikel werde ich einige der neueren Features und Optimierungsmöglichkeiten vorstellen, mit denen noch mehr aus Check Point Firewalls herausgeholt werden kann. Einige der Features wären einen eigenen Blogartikel wert, andere haben bereits einen erhalten. Wieder andere sind kleine, aber feine Verbesserungen, welche keinen ganzen Blogbeitrag zu füllen vermögen.

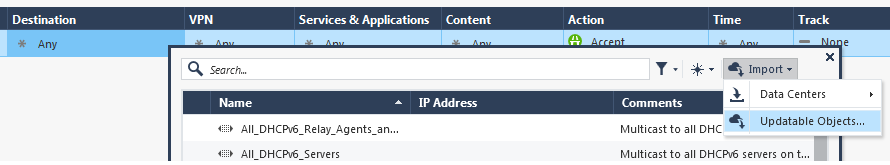

Updateable Objects

Dieses Feature gibt es bereits seit R80.20. Allerdings erfahre ich auch jetzt immer wieder, dass einige Administratoren die Funktion noch nicht kennen bzw. nicht einsetzen. Damit werden automatisch die richtigen IPs für Zscaler, O365, AWS, Google, Zoom, Geo-Location usw. angezogen. Dieses Feature ist kostenlos und ermöglicht eine einfachere und effizientere Verwaltung der Firewall-Regeln.

Anwendung

Mittels Klick auf das Plus-Symbol unter der Spalte «Source/Destination» wählen Sie unter der Funktion «Import» das Feature «Updatable Objects», dann haben Sie die Wahl zwischen den relevanten Services.

Infinity Threat Prevention

Die Infinity Threat Prevention ist eine Funktion, welche vor allem mit der NGTP-Lizenz (Check Point Next Generation Threat Prevention) Sinn ergibt. Also mit IPS, AV und Anti-Bot. Sie ist gedacht für Admins, welche die Threat-Prevention-Profile nicht selber verwalten und pflegen wollen. Check Point übernimmt diesen Teil und vereinfacht hiermit die Administration von Threat Prevention. Für Administratoren, welche selber konfigurieren wollen, und falls Protections angewandt werden, ist dieses Feature nicht geeignet.

Dazu gab es bereits einen ausführlichen Blog Post:

Unendlicher Bedrohungsschutz? Check Point Infinity Threat Prevention unter die Lupe genommen

Cloud Management Extension (CME) for CloudGuard

Die Anbindung an Azure, AWS und GCP wird immer wichtiger, und Check Point bietet mit CME eine nahtlose Integration. Dieses kostenlose Feature ermöglicht die einfache Verwaltung und Konfiguration in einer Cloud-Umgebung. Das Feature wird vor allem für Auto Scaling benötigt. CME wird natürlich ständig erweitert und erhält regelmässig Updates.

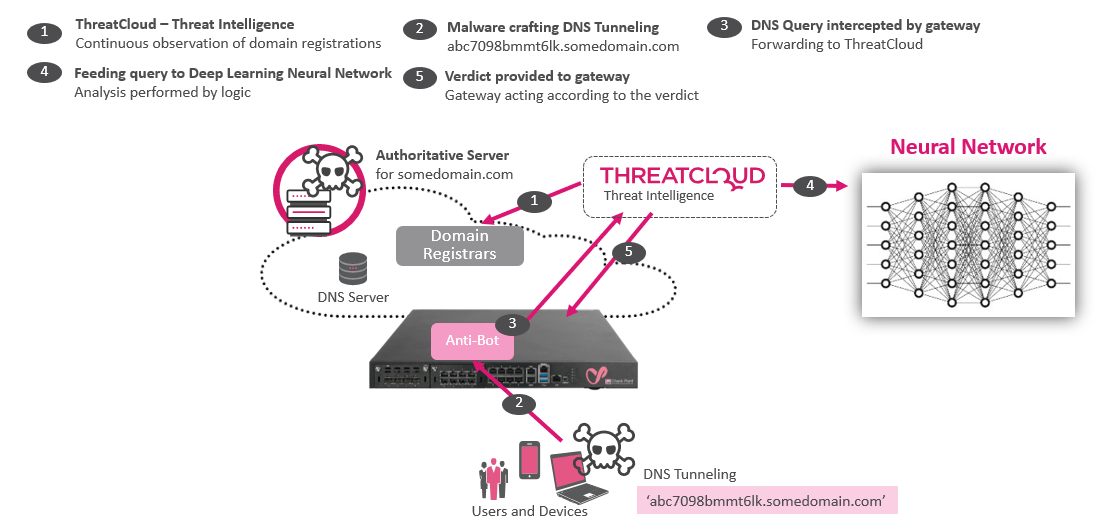

ThreatCloud DNS Tunneling Protection

Mit der ThreatCloud DNS Tunneling Protection wird die Firewall um einen umfassenden DNS-Schutz erweitert. Eine Zeit lang wurde von einem eigenen DNS Security Blade gesprochen. Dieser erweiterte Schutz ist aber kein eigenes Blade, sondern ist seit R81.10 im Ant-Bot Blade enthalten. Diese Funktion bietet Schutz vor DNS Tunneling unter Beihilfe von Machine Learning aus der Check Point ThreatCloud. Hier eine bildliche Erklärung der Funktion:

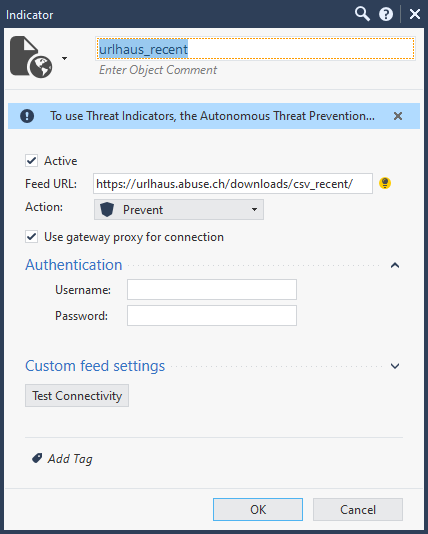

External IOC Feeds

IOC (Indicators of Compromise) Feeds sind eine wertvolle Ressource zur Erkennung von Bedrohungen. Verschiedene Anbieter bieten teilweise kostenlose Threat Intelligence Feeds, die aktuelle Informationen über bekannte schädliche IP-Adressen, Domains und URLs liefern. Unter Umständen verfügt die Organisation über ein EDR oder es verfügen andere Produkte bereits über entsprechende Feeds? Durch die Integration dieser Feeds in die Firewall wird der Schutz vor Bedrohungen weiter verbessert. Seit R81 können diese über die SmartConsole konfiguriert werden.

Anwendung

Die Anleitung, wie man diese Feeds einrichtet, kann dem TP Admin Guide entnommen werden:

Importing External Custom Intelligence Feeds in SmartConsole

SmartView Web Application

Mit Smart View Web Application bietet Check Point Tools für die Firewall-Überwachung und das Ereignismanagement über den Browser. Diese benutzerfreundliche Schnittstelle ermöglicht eine einfache und effiziente Überwachung der Firewall-Logs, Ereignisse und Sicherheitsvorfälle. Gerade Helpdesk- bzw. SOC-Mitarbeitende, welche nicht über die SmartConsole verfügen, können so auf Logs und Events über den Browser zugreifen.

Inline Layer für Policies

Dieses Feature bietet mehr Flexibilität und Kontrolle über die Rule Base und ermöglicht eine einfachere Ordnung der Zugriffsregeln. Wiederkehrende, in verschiedenen Policies verwendete Rules, können in einem gemeinsam genutzten Layer verwendet werden. Dieses Feature wurde bereits mit R80 eingeführt, wird aber in der Praxis zu Unrecht selten angewandt. Gerade wenn man vorhat, eine neue Rule Base zu bauen, sollte man sich das Feature mal genauer anschauen.

Session Management

Die Session-Management-Funktion ermöglicht es Administratoren, mehrere Sessions gleichzeitig zu nutzen. Dies ist besonders nützlich, wenn gleichzeitig an mehreren Firewall-Konfigurationen gearbeitet und ein nahtloser Workflow gewährleistet werden möchte. Zum Beispiel bereitet man einen grösseren Change für ein Wartungsfenster vor, muss aber die normalen täglichen Changes trotzdem während des Betriebs implementieren. Es gibt eigentlich keinen Grund, das Feature nicht zu nutzen. Es muss jedoch vorgängig aktiviert werden.

Anwendung

SmartConsole > Manage & Settings > Sessions > Advanced > Each Administrator can manage multiple SmartConsole sessions at the same time.

Dynamic Balancing for CoreXL

Mit Dynamic Balancing wird die Leistung der Firewall optimiert. Diese Funktion verteilt den Netzwerkverkehr intelligent auf verschiedene Firewall-Instanzen, um eine optimale Auslastung und maximale Performance zu gewährleisten. Firewall Cores werden je nach Last zwischen Firewall Worker und Secure Network Distributor (SND) hin und her geschoben. Das Feature vereinfacht das Performance Tuning erheblich und hat klare Vorteile gegenüber statischem Performance Tuning bei sich änderndem Traffic (zum Beispiel Backups in der Nacht ohne Thread Prevention).

Priority Queues

Die Priority Queues-Funktion ermöglicht es, bestimmten Datenverkehr oder Anwendungen eine höhere Priorität zuzuweisen. Dadurch wird sichergestellt, dass wichtiger Datenverkehr zuverlässig und ohne Verzögerungen behandelt wird. Seit R80.40 ist das Feature per Default eingeschaltet. Unter anderem wird die Kommunikation der wichtigen Check-Point-Prozesse wie CPMI, CPD und CPRID, aber auch SSH bevorzugt behandelt.

Application Based Routing

Mit der kostenlosen Application Based Routing-Funktion kann der Datenverkehr basierend auf spezifischen Anwendungen und Regeln routen. Dadurch erhält man eine granulare Kontrolle über die Netzwerkroutingentscheidungen der Firewall. Es können in Kombination mit den Updatable Objects zum Beispiel O365 oder Zscaler separat geroutet werden.

sk167135: Policy-Based Routing and Application-Based Routing in Gaia

GRE und VXLAN

Check Point Firewall bietet Unterstützung für Protokolle wie GRE (Generic Routing Encapsulation) und VXLAN (Virtual Extensible LAN). Diese Protokolle ermöglichen eine flexiblere Netzwerkarchitektur und erweiterte Konnektivitätsoptionen.

Zu GRE und Application Based Routing gab es bereits einen Blogbeitrag:

Web SmartConsole

Die Web SmartConsole ist besonders nützlich für Kunden mit Macs oder anderen Betriebssystemen, die keine native Check Point SmartConsole-Software unterstützen. Mit dem Verwaltungstool wird Zugriff auf die wichtigsten Funktionen über einen Webbrowser gewährt.

Automatic Updates for SmartConsole

Das Feature war ja eigentlich längst überfällig. Ab R81 kann sich die SmartConsole automatisch updaten. Damit kann SmartConsole einfach und schnell auf dem neuesten Stand gehalten werden.

Weitere Verbesserungen

Neben den oben genannten Funktionen bietet Check Point auch eine Reihe weiterer Verbesserungen, wie die neue Default Rule «None» für R81.10, Retention Policy für Backups, Log Distribution und Spike Monitor in CPView, und vieles mehr.

Fazit

Mit den vielfältigen Features und Optimierungsmöglichkeiten von Check Point kann das Maximum aus der Firewall herausgeholt werden und das Netzwerk sicher und geschützt gehalten werden. Durch die intelligente Nutzung dieser Funktionen kann die Leistung verbessert, können Bedrohungen effektiv bekämpft und die tägliche Arbeit als Firewall-Administrator vereinfacht und optimiert werden.

Der Beitrag Wie das Beste aus Check Point Firewalls herausholen: Neue Funktionen und Optimierungsmöglichkeiten erschien zuerst auf Tec-Bite.