Jedes Jahr veröffentlicht BeyondTrust einen Vulnerability Report über die Schwachstellen in Microsoft Produkten. Wie die Tendenzen aussehen und was sie für uns Microsoft Benutzer bedeuten, lesen Sie hier.

Entwicklungen & Trends

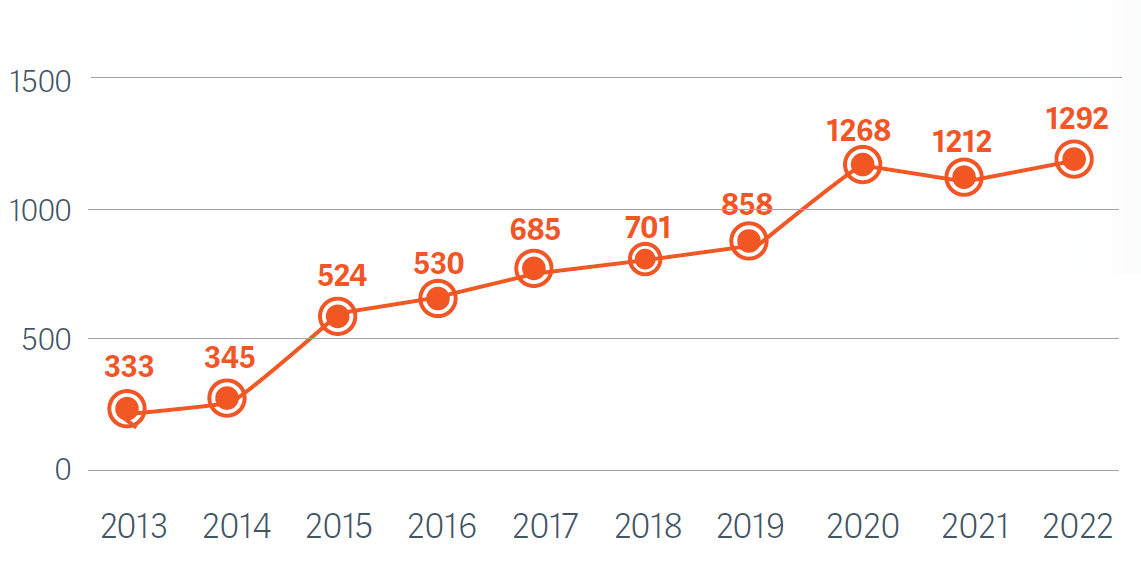

Obwohl die Anzahl Vulnerabilities der letzten drei Jahre konstant (hoch) geblieben ist, sehen wir, dass sich diese in den letzten zehn Jahren fast vervierfacht haben.

Die Entwicklung der Anzahl Vulnerabilities von 2013 bis 2022 / Quelle: Microsoft Vulnerabilities Report 2023 von BeyondTrust, https://www.beyondtrust.com/resources/whitepapers/microsoft-vulnerability-report, abgerufen am 04.04.23.

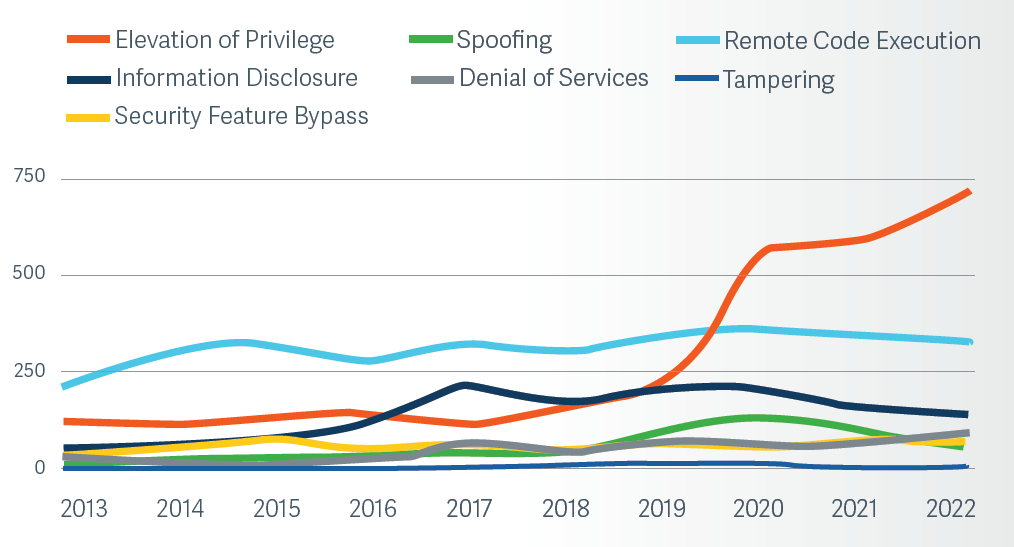

Wenn man die Vulnerabilities kategorisiert, kann man einen sehr starken Trend erkennen (orange Linie). Durch Elevation of Privilege können Schadsoftwares erhöhte Privilegien erlangen (Bsp: local Admin).

Trend der kategorisierten Vulnerabilities von 2013 bis 2022 / Quelle: Microsoft Vulnerabilities Report 2023 von BeyondTrust, https://www.beyondtrust.com/resources/whitepapers/microsoft-vulnerability-report, abgerufen am 04.04.23.

Avi Shua, CEO & Co-founder Orca Security, schreibt dazu Folgendes:

“When admin rights are removed and identities are effectively secured, the decrease in risk is even more significant.”

Was bedeutet die Aussage von Avi Shua für uns «Microsoftianer», wenn wir solche Statistiken sehen?

Zum Thema Securing your Microsoft Environment gibt BeyondTrust Empfehlungen ab. Einen der Hauptpunkte beschreibt BeyondTrust wie folgt:

„Enforce least privilege, such as by removing local admin rights: This proactive approach can provide highly effective protection, even in the absence of patching. Removing local admin rights, and controlling execution, has historically mitigated 75% of Microsoft’s critical vulnerabilities, as we have demonstrated in past reports where the data was available. That means that, without admin rights, the vulnerability cannot be exploited – even if it remains unpatched. A least privilege approach, which is also a core part of zero trust security models, can help break multiple points in the attack chain – from account hijacking to lateral movement, to privilege escalation, and more.“

Quelle: Microsoft Vulnerabilities Report 2023 von BeyondTrust, www.beyondtrust.com/resources/whitepapers/microsoft-vulnerability-report, abgerufen am 04.04.23.

Durch das Entziehen von erhöhten Privilegien können bis zu 75% der kritischen Microsoft Vulnerabilities nicht ausgenutzt werden. Auch dann, wenn die Vulnerabilities noch nicht gepatcht worden sind.

Das Entziehen erhöhter Privilegien (bsp. Local Admin) ist ein Key Element, um ihre Microsoft Umgebung zu schützen. Dies gilt nicht nur für Accounts von Mitarbeitern, sondern auch für Helpdesk und System Administratoren. In der Praxis bekommen Administratoren, Helpdesk und Mitarbeiter oft lokale administrative Berechtigungen, damit sie ihre Tätigkeiten erfüllen können. Mit Privilege Management von BeyondTrust kann least privilege wie auch remove local admins trotz den Anforderungen von Ihren Mitarbeitern, Helpdesk sowie von den Administratoren umgesetzt werden. Wie die Lösung das umsetzen kann, wird in diesem Blog sehr gut mit Video beschrieben:

www.tec-bite.ch/least-privileges-ein-traum-nicht-nur-fuer-traeumer/

Zusätzlich kann Privilege Management auch noch modern Application Whitelisting umsetzen. Weitere Infos hier:

www.tec-bite.ch/application-whitelisting-vs-21-jahrhundert-was-sie-wissen-muessen/

Quelle

Die Grafiken sowie die Aussage von Avi Shua wurden aus dem Microsoft Vulnerabilities Report von BeyondTrust entnommen: www.beyondtrust.com/resources/whitepapers/microsoft-vulnerability-report

Der Beitrag Zusammenfassung des Microsoft Vulnerability Reports erschien zuerst auf Tec-Bite.