Cybersecurity-Fachkräfte: «Die Löhne sind bereits auf hohem Niveau»

Der ICT-Fachkräftemangel trifft nicht nur die gesamte IT-Branche, sondern alle Sektoren und ist ein Risiko für die Sicherheit. Es lohne sich daher, die Diversität zu fördern, ist Serge Frech, Geschäftsführer von ICT-Berufsbildung Schweiz, überzeugt. Laut Prof. Sarah Hauser, Vizedirektorin Ausbildung am Departement Informatik der Hochschule Luzern (HSLU), ist auch die gezielte Ausbildung von Mitarbeitenden essenziell – etwa im Bereich Cybersecurity.

Bis im Jahr 2030 fehlen laut einer Studie von ICT-Berufsbildung in der Schweiz rund 120’000 zusätzliche ICT-Fachkräfte. Welche Konsequenzen hat das für die IT-Security?

Serge Frech: Die Anzahl an Cyberangriffen ist in den letzten Jahren deutlich gestiegen. Das Thema Cybersecurity hat mit der Digitalisierungswelle während der Coronapandemie an Bedeutung gewonnen. Somit nimmt auch die Nachfrage nach spezialisierten Fachkräften weiter zu – und zwar schneller als die Wirtschaft und Verwaltungen ausbilden können.

Sarah Hauser: Daraus ergeben sich drei Möglichkeiten, zu reagieren: Die Firmen können sich gegenseitig mit noch höheren Löhnen überbieten, um an Fachkräfte zu gelangen. Sie können aber auch IT-Expert:innen einstellen und in spezifische Kurse oder Ausbildungen schicken – oder selbst Expert:innen mit internen, mehrmonatigen Programmen ausbilden. Wir beobachten, dass alle drei Optionen in der Wirtschaft genutzt werden. Entsprechend ist auch die Nachfrage für unser 2018 lanciertes Bachelor-Studium in «Information & Cyber Security» gross. Aktuell zählen wir über 300 Studierende.

Herr Frech, welche Auswirkungen hat der Fachkräftemangel auf bestehende Sicherheitsteams?

S.F.: Unseren Berechnungen zufolge werden in der Schweiz bis 2030 rund 60 Prozent mehr ICT-Security-Fachkräfte als heute benötigt. Fehlen die Fachkräfte, die präventive Massnahmen ergreifen und Angriffe abwehren können, steigt das Risiko für Cyberangriffe. Die Sicherheitsteams sind überlastet und weniger leistungsfähig. Und dies erhöht die Vulnerabilität der entsprechenden Systeme oder gar von kritischer Infrastruktur.

Was macht ein attraktiver ICT-Arbeitgeber – nebst eines guten Lohnes – aus?

S.F.: Die Löhne sind bereits auf einem hohen Niveau, daher sind es vor allem gute Rahmenbedingungen wie flexible Arbeitszeiten oder Teilzeitmodelle und bezahlte Weiterbildungen, mit denen Arbeitgeber überzeugen. Zudem kommen wir nicht mehr umhin, Diversität stärker zu fördern. Der Frauenanteil liegt in der ICT bei schlappen 17 Prozent. Generationenübergreifend ist heute auch die Sinnhaftigkeit der Arbeit. Dazu gehört, dass sich der Arbeitgeber auch in der Nachwuchsförderung engagiert.

Die Vielfalt der Informatik ist sehr attraktiv für Frauen, dasselbe gilt für das moderne und agile Arbeitsumfeld mit flexiblen Arbeitszeitmodellen.

Prof. Sarah Hauser, Vizedirektorin am Departement Informatik an der Hochschule Luzern (HSLU)

Wie schaffen wir es, mehr weibliche Fachkräfte für die IT-Security zu gewinnen?

S. F.: Das Problem beginnt früh, ist sehr vielschichtig und auch gesellschaftlicher Natur – das macht es nicht einfach. Es braucht Massnahmen auf verschiedenen Ebenen, damit mehr junge Frauen den Weg in die ICT einschlagen – in der Schule, der Berufsberatung, in den Ausbildungsbetrieben, um nur einige Beispiele zu nennen.

Der Vorstand von ICT-Berufsbildung Schweiz hat vor kurzem ein Konzept erlassen, das die Stellschrauben und Massnahmen im Handlungsbereich des Verbandes definiert. Diese reichen von einer Studie zu den emotionalen Beweggründen in der Berufswahl über kommunikative Massnahmen hin zu organisatorischen, wie etwa in der Berufsentwicklung oder beim Frauenanteil in den Gremien unseres Verbandes. Wichtig sind dabei auch Kooperationen mit anderen Organisationen, die dasselbe Ziel verfolgen – im Security-Bereich beispielsweise die Initiative «Women in Cyber Switzerland».

Frau Hauser, wie gestaltet sich die Quote bzgl. Frauen und Männern derzeit an der HSLU?

S. H.: Am Departement Informatik liegt der Frauenanteil bei den Bachelor-Studierenden bei rund 20 Prozent. Die Studiengänge «International IT Management» und «Digital Ideation» weisen einen Anteil von 30-50 Prozent Frauen auf. Der Trend ist zunehmend.

Wie gelingt es bei Ihnen, an der HSLU mehr Frauen für die IT-Security zu begeistern?

S. H.: Die Vielfalt der Informatik ist sehr attraktiv für Frauen, dasselbe gilt für das moderne und agile Arbeitsumfeld mit flexiblen Arbeitszeitmodellen. Wir positionieren Themen, z.B. die Gestaltung der Schnittstellen der Technik (Human Computer Interaction oder Virtual and Augmented Reality) und investieren in eine förderliche Didaktik. Zudem gestalten wir die Zulassung so, dass sie auch Quereinsteiger:innen motiviert. Weil Vorbilder wichtig sind, setzen wir uns mit dem Projekt 25:25 das Ziel, bis 2025 mindestens 25 Prozent weibliche Dozierende zu haben. Unsere Studentinnen haben aus eigener Initiative Events für den Austausch mit Informatik-Frauen aus Industrie, Wirtschaft und Wissenschaft lanciert. Diese Events sind mittlerweile fester Bestandteil des Studienalltags und sehr gefragt – auch bei uns Dozentinnen.

Fehlen die Fachkräfte, die präventive Massnahmen ergreifen und Angriffe abwehren können, steigt das Risiko für Cyberangriffe.

Serge Frech, Geschäftsführer ICT-Berufsbildung Schweiz

Mit welchen Weiterbildungsangeboten sollten Cybersecurity-Experten sich à jour halten?

S.F.: ICT-Berufsbildung Schweiz führt die Berufsprüfung «Cyber Security Specialist mit eidgenössischem Fachausweis» und die höhere Fachprüfung «ICT Security Expert mit eidg. Diplom» durch. Der Fachausweis wurde in Kooperation mit der Armee und der Wirtschaft entwickelt und stösst auf grosses Interesse. Seit der Einführung 2019 hat sich die Anzahl Prüfungsteilnehmende jährlich verdoppelt.

S.H.: Das Angebotsspektrum ist in der Tat vielfältig geworden. Die Informatik ist vergleichsweise immer noch eine junge Disziplin, die sich in den letzten Jahren stark entwickelt hat. Um den heutigen Tätigkeiten und Berufen gerecht zu werden, braucht es dieses Spektrum. Als Hochschule sind wir zum Vorsprung verpflichtet und entwickeln unser Angebot fortlaufend. Wer hätte zum Beispiel vor einem Jahr daran gedacht, dass KI wie ChatGPT heute überall vorkommt. In dem Sinne passt es perfekt, dass dieses Jahr unsere ersten Absolventinnen und Absolventen des «Bachelor in Artificial Intelligence & Machine Learning» diplomiert werden.

Fazit

Das Fehlen von weiblichen Security-Expertinnen verschärft den Fachkräftemangel in diesem kritischen Bereich weiter. IT-Konzerne und Integratoren, die in ihre Mitarbeitenden investieren und diese langfristig halten wollen, haben immer die Nase vorn, besonders in anspruchsvollen Zeiten. Dazu kommt, dass sich die Konvergenz der Bereiche IT, OT, Risiko und Sicherheit fortsetzt. Nicht zu vergessen: Resilienz soll auch begeistern und IT-Security-Kunden möchten vertrauen. Eine Weiterbildung, selbst für bestehende Fachkräfte, seien es auch nur zusätzliche Sales- oder Marketing-Kompetenzen, lohnt sich daher immer.

Weiterführende Links

Der Beitrag Cybersecurity-Fachkräfte: «Die Löhne sind bereits auf hohem Niveau» erschien zuerst auf Tec-Bite.

Die Risiken von ChatGPT kennen

Würde man mich fragen, so ist ChatGPT aktuell wohl die bekannteste KI. Es wurde ja schon sehr viel geschrieben und publiziert zu ChatGPT – die neue Revolution in der Geschäftswelt und viele werden ihre Jobs verlieren. Doch was für Security-Risiken erzeugt die Nutzung von ChatGPT? Dies will ich in diesem Blogartikel genauer beleuchten.

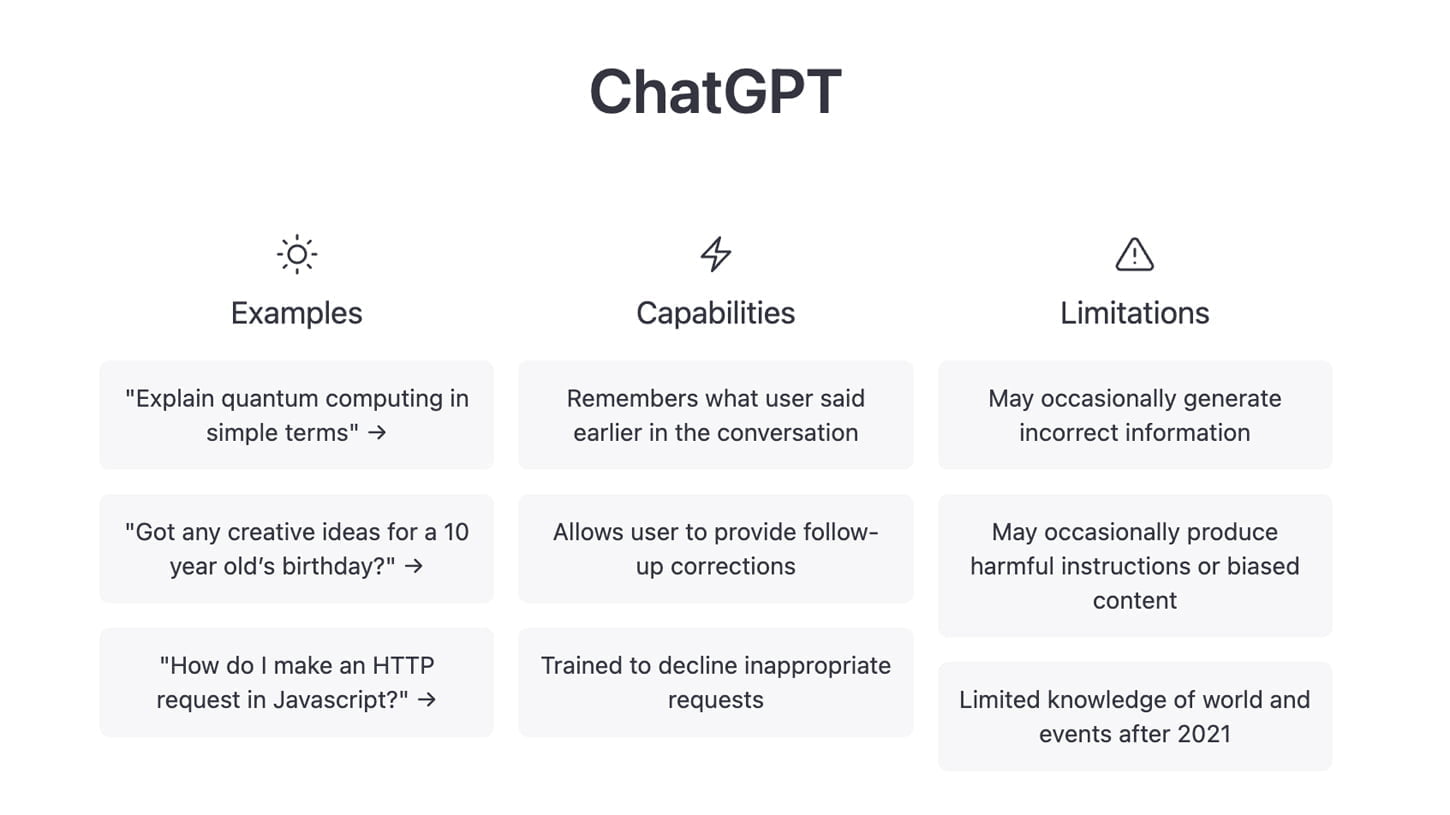

ChatGPT ist ja nicht wirklich sehr intelligent, nicht mal eine «echte» KI, sondern eher ein Sprachmodell, das darauf spezialisiert ist, menschenähnliche Konversationen zu führen. KI-Sprachmodelle, auch Large Language Models (LLMs) genannt, sind Computerprogramme, die in der Lage sind, natürliche Sprache in geschriebener Form automatisiert zu verarbeiten. Der Name ChatGPT ist eigentlich eine Abkürzung und steht für

| Chat | Textbasierte Unterhaltungen |

| Generative | Texte werden selbtständig erzeugt |

| Pre-trained | Vor-trainiert auf eine grosse Anzahl von Textdaten |

| Transformer | Neuronales Netzwerkmodell, welches langen zusammenhängenden Text erfassen kann. |

Was kann ChatGPT?

Folgende Dinge können KI-Sprachmodelle ausserordentlich gut erledigen:

ChatGPT ist nur ein Vertreter der LLMs. Gratis nutzbar ist es in der Version GPT-3.5, kostenpflichtig in der Version 4 und die Version 5 ist auch schon angekündigt worden.

Was ist der Unterschied zur kostenpflichtigen Version?

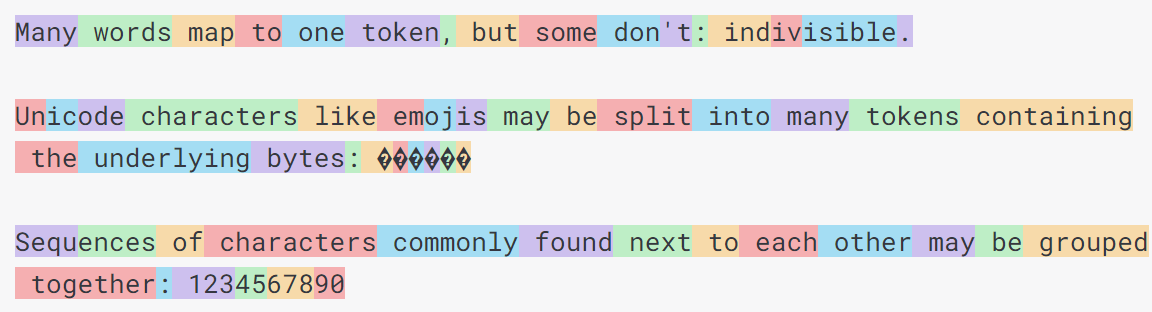

Da muss ich noch ein bisschen ausholen: ChatGPT arbeitet mit Tokens. Lapidar gesagt ist es vergleichbar mit der Aufmerksamkeitsspanne. Je mehr Tokens vorhanden sind, desto mehr kann sich ChatGPT merken und zusammenhängend ausgeben. Die GPT-Version 3.5 arbeitet mit 4096 Tokens für die Ein- und Ausgabe. D.h. je länger die Eingabe ist, desto kürzer wird die Ausgabe sein, da nach 4096 Tokens Schluss ist.

Ein Token kann ein Buchstabe, eine Interpunktion oder eine Teilsequenz eines Wortes sein. 100 Tokens sind im Englischen ca. 75 Wörter.

Quelle: platform.openai.com/tokenizer, abgerufen am 06.07.2023

D.h. die neueren GPT-4- und GPT-5- bzw. kostenpflichtigen Versionen können mehr Tokens verarbeiten und basieren auch auf einer grösseren und aktuelleren Datenbasis. Mit der Browsing-Funktion ist es sogar möglich, im Internet auf aktuelle Inhalte zuzugreifen und diese zu verwenden.

Microsoft hat ja bekanntlich zehn Milliarden in OpenAI investiert und darf deshalb GPT-4 im Bing-Chat verwenden. Leider ist die Qualität und Geschwindigkeit aus meiner Sicht nicht so gut wie das originale ChatGPT.

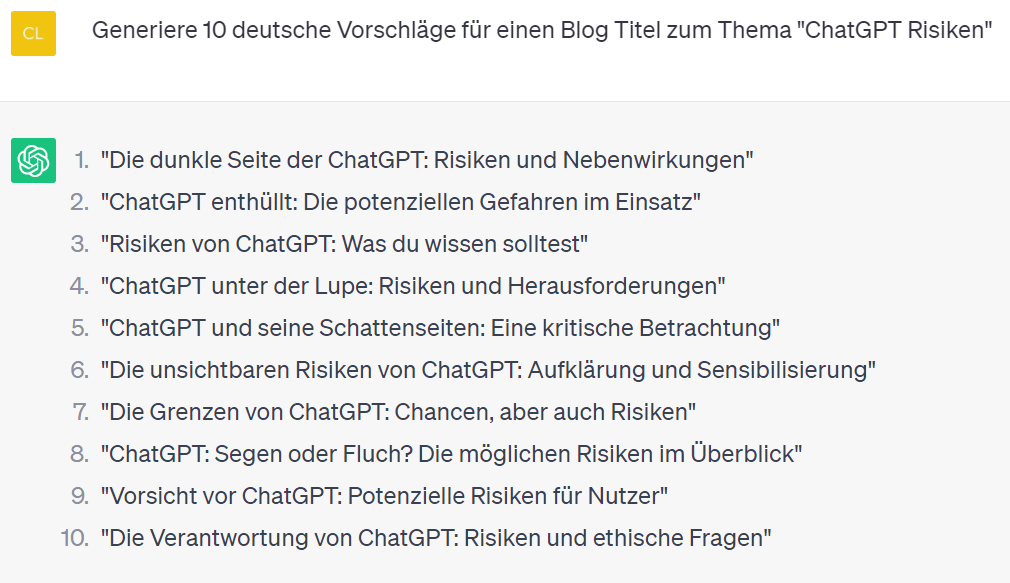

Beispiele

Ich gebe es zu: Ich bin ein leidenschaftlicher ChatGPT-Nutzer. Vor allem was die rasche Generierung von Texten und E-Mails anbelangt, aber auch als Ideen-Tool finde es ich ausserordentlich nützlich.

KI in der Security-Branche

Der grosse Nutzen der KI wurde schon früh von der IT-Security-Branche erkannt und es wurde viel investiert, um die riesigen Datenmengen sinnvoll zu verarbeiten. Zscaler zum Beispiel (PDF) hat schon seit 2018 KI-Technologien im Einsatz. Check Point wiederum nutzt über 40 KI Systeme, um seine Lösungen noch sicherer zu machen und so die User besser zu schützen. Vectra setzt voll und ganz auf KI (PDF), damit die vielen NDR-Events runtergebrochen werden auf die wichtigsten Alarme.

Ich denke, KI ist nahezu ein Standard geworden für fast alle Hersteller und wir werden noch mehr in Zukunft davon profitieren. Aber nun zum eigentlichen Thema:

ChatGPT-Risiken

Wie bei jeder neuen Technologie bietet sie immense Vorteile, doch im Laufe der Zeit zeigen sich auch Risiken. Aus meiner Sicht sind die folgenden Risiken erwähnenswert:

- Erstellung von Spam- und Phishing-Mails

Da ChatGPT in der Lage ist, menschenähnlichen Text zu generieren, könnten Kriminelle versuchen, diese Technologie für betrügerische Zwecke einzusetzen. Spam-Mails könnten verwendet werden, um unerwünschte Werbung oder betrügerische Inhalte zu verbreiten. Das Erstellen von fehlerfreien Phishing-Mails mit einem kopierten Schreibstil könnte so kaum mehr erkannt werden. Xorlab hat dazu einen lesenswerten Blogartikel geschrieben. - Erstellen und Verbesserung von Schadsoftware

Kriminelle könnten versuchen, ChatGPT einzusetzen, um bösartige Programme und Malware zu entwickeln. Dies könnte dazu führen, dass die Schadsoftware effektiver und neue Wege finden würde, um Sicherheitsmechanismen zu umgehen. Check Point Research hat dazu einen interessanten Blogartikel geschrieben. - Echtzeit-Chats

In Fällen erfolgreicher Phishing-Angriffe landet das Opfer auf einer betrügerischen Website, auf welcher der Angreifer mithilfe von Echtzeit-Chats das Opfer gezielt in die Irre führen könnte. Durch geschickte Manipulation könnte der Angreifer versuchen, das Opfer dazu zu bringen, persönliche Zugangsdaten preiszugeben. Diese gefährliche Taktik würde es Kriminellen ermöglichen, sensible Informationen wie Passwörter oder Kreditkartennummern zu erlangen. - Data Leaks

ChatGPT ist ein Software-as-a-Service (SaaS) und man muss sich mit einer gültigen E-Mails-Adresse registrieren und ein Passwort setzen. Jetzt kann man sich natürlich fragen: Ein Cloud Service, für den man nichts bezahlt und es wird ja auch keine Werbung geschaltet – womit verdient denn OpenAI sein Geld?

Vermutlich zielt OpenAI darauf ab, die Akzeptanz von ChatGPT zu steigern und Nutzer abhängig zu machen. Auch wird sein Dienst durch die Nutzung der Menschen immer besser und OpenAI kann dann von Drittfirmen wie z.B. Microsoft mehr Geld für seine Lösung verlangen.

Generell gilt immer: Wenn man für etwas nichts bezahlt, dann zahlt man mit seinen Daten.

Es ist aus meiner Sicht sehr wichtig, bei der Nutzung von ChatGPT keine Namen, Kundendaten, datenschutzrelevante oder geheime Unternehmensinformationen, wie zum Beispiel Code oder Umsatzzahlen, zu verwenden, da man nicht genau weiss, wer darauf Zugriff hat oder haben wird. Kürzlich tauchten über 100’000 ChatGPT Logins im Darkweb auf.

Mein Tipp: Jetzt wäre es an der Zeit, seine «History» zu löschen.

Ein weiterer bekannt gewordener Vorfall ereignete sich bei einem Samsung-Mitarbeitenden, der ChatGPT zur Code-Optimierung genutzt hat und so unabsichtlich sensitiven Code veröffentlicht hat.

Fake News / Automatisierte Bewertungen

ChatGPT könnte auch zur Verbreitung von Fake News, Propaganda und Hassnachrichten verwendet werden. Kriminelle oder bösartige Akteure könnten die Technologie nutzen, um manipulative Inhalte zu erstellen, die Desinformation verbreiten oder Hass schüren würden.

Darüber hinaus bestünde die Möglichkeit, dass ChatGPT für automatisierte Bewertungen von Produkten oder Dienstleistungen eingesetzt werden würde. Dies könnte dazu führen, dass gefälschte oder manipulierte Bewertungen erstellt würden, um den Ruf eines Produkts zu verbessern oder die Konkurrenz zu schädigen.

Auch ist ein bekanntes Problem von ChatGPT, dass, wenn es etwas nicht genau «weiss», trotzdem etwas behauptet wird, natürlich ohne Quellenangaben. Dieser Vorgang wird auch als «Halluzinieren» bezeichnet. Im Tagesanzeiger ist dazu ein guter Artikel erschienen.

Es ist in Zukunft ratsam, stets eine kritische Haltung einzunehmen und Informationen aus verschiedenen Quellen zu prüfen.

Was kann man dagegen tun?

Die erste Reaktion ist es, ChatGPT bei so vielen Risiken komplett zu sperren (z.B. mit der Fortinet-Methode). Was aus meiner Sicht nicht viel bringt, da es unterdessen hunderte ähnlicher KI-Dienste gibt. Auch ist es immer möglich, private Geräte zu verwenden und so hat man als Unternehmen eigentlich nichts gewonnen. Die Mitarbeitenden sind allgemein für ihre Kreativität bekannt.

Eine weitere Möglichkeit ist die Sensibilisierung der User mittels Coaching-Seiten (z.B. mittels der Zscaler-Methode). Ich denke, es ist auf jeden Fall wichtig, die Mitarbeitenden aufzuklären, was passieren könnte und welches die Risiken sind.

Mein Fazit zu ChatGPT-Risiken

Ja, es gibt Risiken, aber diese kann man kaum ausschliesslich mit technischen Mitteln in den Griff kriegen. Es wäre besser, jetzt schon die Mitarbeitenden einzubeziehen, da Microsoft in der nächsten Windows-Version seinen Microsoft-365-«Co-Piloten» flächendeckend integrieren wird.

Die Zukunft ist AI!

Beispiel: Microsoft integriert bereits ChatGPT in Microsoft 365

Weitere Informationen

Der Beitrag Die Risiken von ChatGPT kennen erschien zuerst auf Tec-Bite.

AlgoSec: Firewalls in der Cloud orchestrieren

Eine der grundlegenden Sicherheitsmassnahmen in der Cloud ist die Implementierung von Firewalls. Firewalls schützen Netzwerke, indem sie den Datenverkehr filtern und den Zugriff auf Netzwerkressourcen einschränken. Die Firewall-Orchestrierung ist jedoch eine komplexe Aufgabe, insbesondere in der Cloud. Hier kommen Tools wie AlgoSec Firewall Analyzer (AFA) ins Spiel, um diese Aufgabe zu erleichtern.

Vielen dürften die Begriffe AlgoSec und Tufin ein Begriff sein, dieser Artikel fokussiert auf AlgoSec. Jedoch kann auch Tufin viele der Hersteller abdecken, die auch von AlgoSec unterstützt werden. Denjenigen, welchen AlgoSec oder Tufin bereits ein Begriff ist, sind bestimmt schon die gängigen Funktionen zum Einbinden von Firewalls und deren Analyse bekannt. Das funktioniert bei On-Premise sehr einfach, indem das Management (Check Point Smart Console, Palo Alto Panorama, Forti Manager etc.) AlgoSec angehängt wird und damit die darin verwalteten Firewalls analysiert werden können. Vorteil von diesen Managements ist, dass hier auch direkt die in der Cloud laufenden Firewalls eingebunden werden können. Was ist aber mit Firewalls, die kein dediziertes Management haben? Und die Clouds selbst?

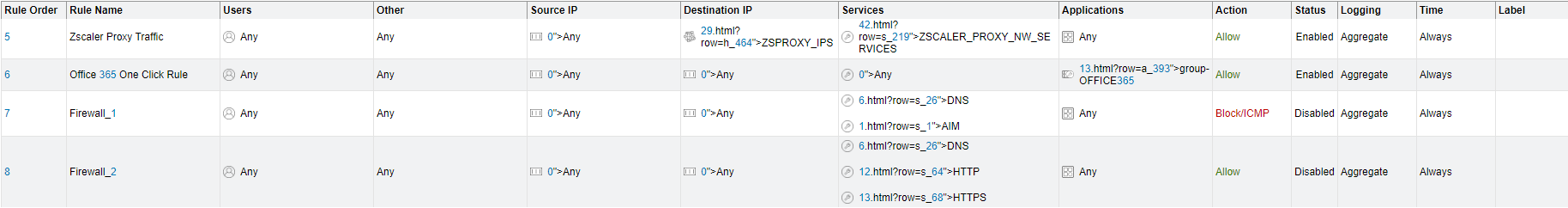

Zscaler

In der Praxis sieht man nur sehr selten eine Einbindung von Firewalls aus der Cloud, welche auch wirklich «nur» als Cloud Firewalls zählen. Ich nehme hier mal Zscaler als Beispiel, denn seit Version A32.50 kann dies ebenfalls mit AFA eingebunden und in die Analyse eingeschlossen werden. Ja, die Anzeige der Policy ist noch nicht so übersichtlich, wie es bei anderen Firewalls der Fall ist. Es ist eher noch «zweckmässig».

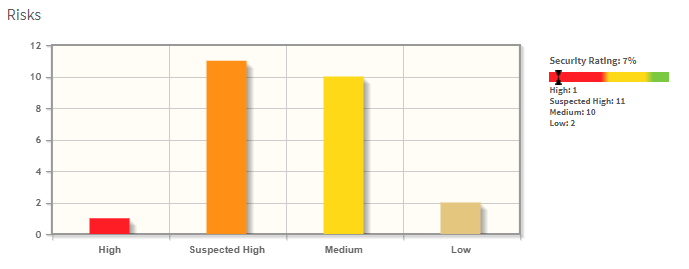

Allerdings erfüllt diese Übersicht bereits ihren Zweck, die Analyse durchleuchtet wie gewohnt die Policy und stuft deren Risiken ein, zeigt nicht verwendete Rules, kann Changes dokumentieren uvm.

Anbindung von Amazon Web Services (AWS)

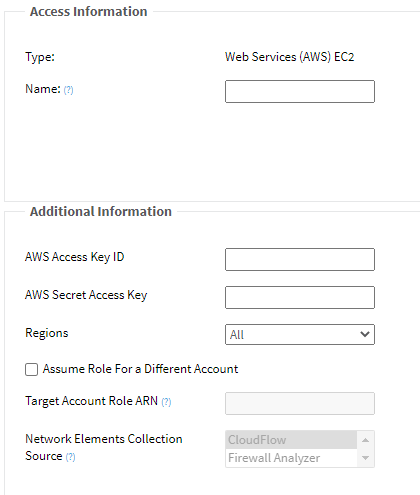

In den oberen Abschnitten haben wir uns um Firewalls in der Cloud gekümmert, was aber, wenn ich die Cloud selbst orchestrieren will? Ich möchte die Security Groups von AWS steuern oder Netzwerk-ACL? Ich kann AWS «direkt» an AlgoSec AFA anschliessen und so dessen Security Groups und ACLs überwachen und analysieren lassen. Dazu gebe ich lediglich den AWS Access Key für meine ID ein.

Die Sicherheit in Amazon Web Services funktioniert, wie die meisten öffentlichen Clouds, nach einem Modell der geteilten Zuständigkeit. AWS erklärt: «Wenn Sie Computersysteme und Daten in die Cloud verlagern, werden die Sicherheitsverantwortlichkeiten zwischen Ihnen und Ihrem Cloud-Service-Anbieter geteilt. In diesem Fall ist AWS für die Sicherung der zugrunde liegenden Infrastruktur verantwortlich, die die Cloud unterstützt, und Sie sind für alles verantwortlich, was Sie in die Cloud stellen oder mit der Cloud verbinden.»

Kann ich dies also mit AlgoSec überwachen und bewerten lassen, spare ich es mir zum Teil, mir Gedanken über meine Hälfte der Verantwortung zu machen.

Ich gehe hier nicht weiter ins Detail. Es könnte für einen zweiten technischeren Teil interessant sein

Firewall-Orchestrierung aus der Cloud

Nicht Orchestrierung in der Cloud, sondern aus der Cloud. Will heissen: Ich deploye den AlgoSec AFA in Azure oder AWS. Natürlich besteht auch diese Möglichkeit.

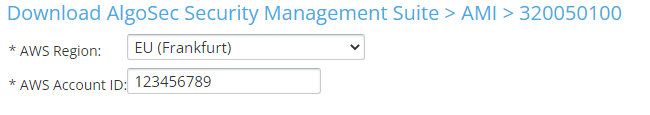

Dazu gehe ich in die Download-Sektion von AlgoSec, wähle «AWS Amazon Machine Image (AMI)» und gebe meine Daten ein.

AlgoSec «schickt» das Image an AWS, von wo wir das AMI deployen können.

Mit Orchestrierung in der Cloud oder aus der Cloud lassen sich viele weitere Use Cases abdecken und besonders die Möglichkeit, auch die Security Groups und damit die VPC(s) zu überwachen, bietet einen brauchbaren Mehrwert.

Fazit

Trotz der vielen Vorteile von AlgoSec Firewall Analyzer und deren Cloud-Funktionen gibt es auch einige Aspekte, die kritisch hinterfragt werden sollten. Eine dieser Fragen betrifft die Integration mit anderen Sicherheitstools und -lösungen. Obwohl AlgoSec Firewall Analyzer eine umfassende Firewall-Orchestrierungslösung ist, ist es kein Alleskönner. Es ist wichtig sicherzustellen, dass das Tool in das vorhandene Sicherheitsökosystem integriert werden kann und sich nahtlos mit anderen Lösungen wie SIEM-Systemen und Netzwerk-Monitoring-Tools integrieren lässt. Zudem muss an dieser Stelle erwähnt sein, dass eine Integration in Google Cloud zum jetzigen Zeitpunkt nicht möglich ist.

Zusammenfassend kann gesagt werden, dass AlgoSec Firewall Analyzer ein leistungsstarkes Tool für die Firewall-Orchestrierung in der Cloud ist. Es bietet eine umfassende Sicht auf die Firewall-Regeln, Automatisierung von Änderungen und Compliance-Unterstützung. Trotzdem sollte sorgfältig die Prüfung, ob die Integration in das bestehende Sicherheitsökosystem möglich ist, nicht vernachlässigt werden.

Der Beitrag AlgoSec: Firewalls in der Cloud orchestrieren erschien zuerst auf Tec-Bite.

Einführung in Zero Trust – ein Paradigmenwechsel

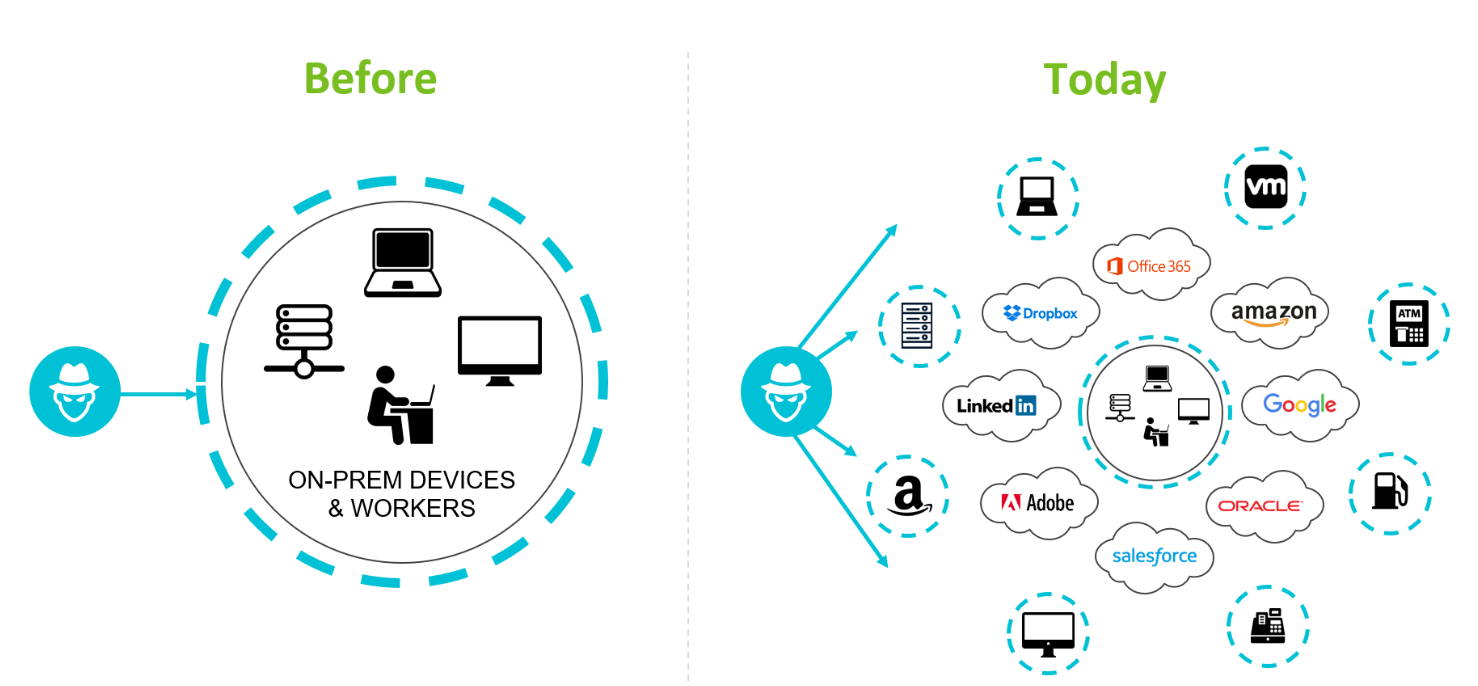

Der digitale Fortschritt und die hybriden IT-Umgebungen stellen IT-Experten weltweit vor neue Herausforderungen. Abhilfe verspricht Zero Trust. Doch was ist nun Zero Trust genau und wie lässt sich das in Unternehmen umsetzen? Traditionell haben alle Unternehmen auf Firewalls als wichtigster Netzwerkschutz gesetzt. Dabei galt der Ansatz, dass der Angreifer immer über den Perimeter (resp. die Firewall) kommen wird.

Es galt auch, dass sämtliche Nutzer und Anwendungen innerhalb der eigenen Domäne als vertrauenswürdig eingestuft werden. Diesen Ansatz gilt es zu überdenken. Er bringt bei heutiger Bedrohungslage keinen ausreichenden Schutz, da die Daten immer seltener im eigenen Rechenzentrum liegen, sondern oft über verschiedene Cloud-Umgebungen verteilt sind.

Der neue Perimeter ist der Endpoint!

Assume Breach – you are under Attack!

Gehen Sie davon aus, dass nicht alle Sicherheitsvorgaben eingehalten wurden und dass die Angreifer bereits in Ihrer Domäne sind, resp. sich bereits auf Ihren Systemen eingenistet haben.

«Assume Breach – you are under Attack» ist eine Denkweise, mit der neue IT-Architekturen und Security-Designs sowie die Abwehrsysteme der Zukunft übereinstimmen sollten.

Abhilfe – Zero Trust?

Zero Trust soll Ihr Unternehmen wirkungsvoll schützen. Zero Trust geht davon aus, dass das Vertrauen in Anwendungen, Dienste, Identitäten und Netzwerke jedes Mal neu geprüft und gegebenenfalls eingeschränkt werden muss. Interne als auch externe Zugriffe gelten immer als unsicher und wahrscheinlich bereits als kompromittiert.

Zero Trust beruht auf:

-

- Richtlinien (wie das Prinzip des Least Privilege)

- IT-Architekturen (wie Mikrosegmentierung)

- Technologien (wie Endpoint-Überwachung oder Analyse des User-Verhaltens)

Zero Trust als Marketing-Schlagwort

Zero Trust wird als Marketing-Schlagwort missbraucht. Anbieter stiften beträchtliche Verwirrung, indem sie den Begriff zu Marketingzwecken wahllos auf alles anwenden, was mit Sicherheit zu tun hat (Gartner, 2019).

Zero Trust kann man nicht kaufen, es ist kein fertiges Produkt und keine fixfertige Lösung.

Zero Trust (ZT) vs. Zero Trust Network Access (ZTNA) vs. Secure Access Service Edge (SASE)

Wenn es um Zero Trust geht, werden oft auch die Begriffe ZTNA oder SASE verwendet. Was ist da der Unterschied?

Zero Trust Network Access (ZTNA) ist die Technologie, die Unternehmen die Implementierung eines Zero-Trust-Sicherheitsmodells ermöglicht. Zero Trust ist ein IT-Sicherheitsmodell, das davon ausgeht, dass Bedrohungen sowohl innerhalb als auch ausserhalb eines Netzwerks vorhanden sind. Dabei wird keinem Akteur, der auf Ressourcen zugreifen möchte, vertraut. Jeder einzelne Zugriff erfordert eine Authentifizierung.

Die Gartner-Definition von Secure Access Service Edge (SASE) ist eine Lösung mit voller WAN-Funktionalität und umfassenden Netzwerk-Security-Features (wie Secure Web Gateway, Cloud Access Security Broker, Firewall as a Service und ZTNA), um Secure-Access-Bedürfnisse des digitalen Business zu unterstützen.

SASE ist eine Kombination von SD-WAN-Anbindung und «Security Service Edge» (SSE). SASE ist somit eine Erweiterung vom ZTNA mit Fokus auf die Cloud.

Impacts für Zero Trust

Die Impacts oder Motivationen, ein Zero-Trust-Konzept umzusetzen, kommen aus Businessanforderungen:

-

- Hybrid Cloud und X-as-a-Service

- Wachsende Remote-Useranzahl, BYOD und Modern Workplace

- Digitale Transformation

- Ransomware-Angriff / Abwehr

- Compliance

- Business Continuity

- Cyberversicherung

- etc.

Umsetzung von Zero Trust

Zero Trust muss richtig umgesetzt werden, wobei Sie das Konzept nicht von Anfang an auf die ganze Unternehmung anwenden müssen – gehen Sie schrittweise vor und starten Sie mit den kritischen Daten und Assets. Wichtig ist auch ein Top-Down-Ansatz. So konzentriert sich die Einführung auf die geschäftsrelevanten Mehrwerte.

Zero Tust umfasst folgende Säulen:

-

- Identitäten

- Geräte

- Netzwerke

- Applikationen und Workloads

- Daten

- Visibilität und Analytics

- Automatisierung und Orchestrierung

- Governance

Bei Zero Trust konzentrieren wir uns nicht auf die Attack Surface, sondern wir bestimmen, was wir schützen müssen, die sogenannte Protect Surface, welche die kritischen und schützenswerten …

-

- Daten: Welche Daten müssen geschützt werden?

- Anwendungen: Welche Anwendungen nutzen sensible Informationen?

- Assets: Welche Assets sind besonders sensibel?

- Services: Welche Services können missbraucht werden, um den normalen Betrieb zu stören?

… in der IT, IoT und OT umfasst.

Da viele Unternehmen bereits Teile von der Zero-Trust-Strategie umgesetzt haben, macht es Sinn, bevor Sie mit der Umsetzung, respektive Weiterentwicklung beginnen, eine Standortbestimmung durchzuführen (ein sogenanntes Maturity Assessment). Darauffolgend sollten Sie bestimmen, welches Security Level Sie bei welchen den obengenannten Säulen erreichen wollen oder müssen. Dieses Level kann je nach Art Ihrer Unternehmung unterschiedlich definiert werden (beispielsweise beim Verkehr, in der Industrie, Medizin, im Gesundheitswesen, bei Behörden etc.).

Anbei die Reihenfolge für eine erfolgreiche Realisierung/Weiterentwicklung von Zero Trust:

- Beginnen Sie mit einer Discovery: Klassifizierung von Daten und einer Inventarisierung von Geräten.

- Zentralisieren Sie das Identitäts- und Zugriffsmanagement.

- Implementieren Sie Identity Access Management (IAM), Multi-Faktor-Authentifizierung (MFA), Single Sign-On (SSO) und Privilege Access Management (PAM)

- Implementieren Sie Geräte-Sicherheit im IT-, IoT- und OT-Umfeld

- Endpoint Detection and Response

- Automatisiertes Vulnerability- und Patch-Management

- etc.

- Realisieren Sie Zero Trust Access zu Applikationen und Workloads

- Ersetzen Sie Virtual Private Networks mit ZTNA – hierzu hat mein Kollege einen Blogbeitrag geschrieben: www.avantec.ch/zero-trust-network-architecture-ztna-ist-ein-konzept-und-kein-produkt/

- Implementieren Sie Zero Trust im Netzwerk

- Segmentierung (Macro, Micro, Nano)

- Network Detection and Response

- DNS Security

- etc.

- Verbessern Sie die Visibilität und Analytics, denn Sie gehen von einem Verstoss aus (Assume Breach).

- Realisieren Sie Automatisierung und Orchestrierung.

Governance begleitet das Projekt stetig, daher ist es wichtig, dass Sie frühzeitig Governance, Risk & Compliance (GRC) Consultants und Auditoren mit einbeziehen. Die Umsetzung von Zero Trust kann mehrere Jahre in Anspruch nehmen und ist eine kontinuierliche, fortwährende Reise.

Fazit

Eines der Missverständnisse ist die Frage, was Zero Trust eigentlich ist. Zero Trust ist nicht nur ein Produkt oder eine Plattform, sondern ein Sicherheitsmodell, welches auf dem Konzept, dass das Vertrauen in Anwendungen, Dienste, Identitäten und Netzwerke jedes Mal neu geprüft und gegebenenfalls eingeschränkt werden muss, basiert. Interne als auch externe Zugriffe gelten immer als unsicher und wahrscheinlich bereits als kompromittiert. Also basiert es auf «never trust», «always verify» und «assuming breach». Zero Trust beinhaltet technologische und nicht-technologische Teile.

Der Versuch, Zero Trust als Produkt zu kaufen, führt zum Scheitern eines Zero-Trust-Projektes. Unternehmen müssen eine ganzheitliche Strategie entwickeln, um zu einer Zero-Trust Architektur zu gelangen, die mehr als nur Technologie und Schlagworte umfasst. Es empfiehlt sich, einen erfahrenen Partner beizuziehen, der bei der Ausarbeitung der für Sie geeigneten Strategie unterstützt und Sie während dem Projekt begleitet.

Führen Sie das Zero-Trust-Konzept schrittweise ein aber berücksichtigen Sie dafür die richtige Reihenfolge. Versuchen Sie die «Low Hanging Fruits» zuerst zu ernten. Ein Top-Down-Ansatz ist wichtig. So konzentriert sich die Einführung auf die geschäftsrelevanten Mehrwerte. Ob und in wie weit dieses Sicherheitskonzept umgesetzt werden soll, müssen Unternehmen schlussendlich selbst entscheiden. Es ist eine kontinuierliche und fortwährende Reise.

Der Beitrag Einführung in Zero Trust – ein Paradigmenwechsel erschien zuerst auf Tec-Bite.

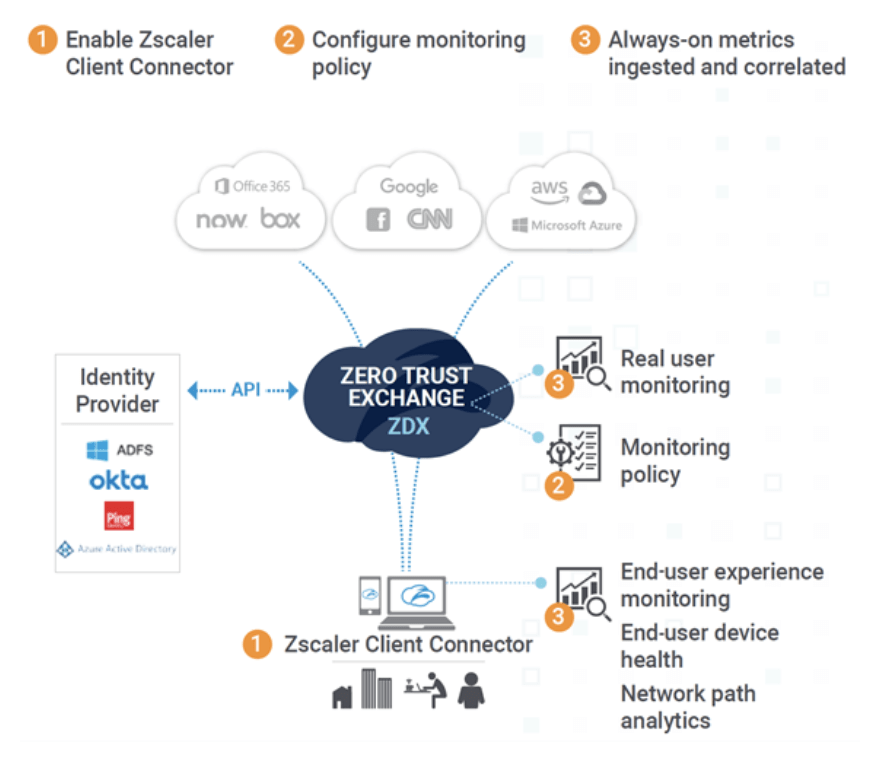

Was kann Zscaler Digital Experience?

Zscaler Digital Experience, oder kurz ZDX, ist gemäss Zscaler die unschlagbare User Experience für alle Benutzer. Das Ziel von ZDX ist es, die IT-Teams beim Monitoring von Applikationen, Traffic-Pfaden oder Benutzergeräten zu unterstützen, um so die Performance für die Benutzer zu verbessern. Doch was kann ZDX zum heutigen Zeitpunkt und für welche Use Cases findet es Anwendung?

Was ist ZDX?

Einen ausführlichen Überblick, was ZDX ist, was es kann und wie es angewendet wird, ist bereits im Blockartikel «Ein neues «Schweizer Sackmesser» ist verfügbar – ZDX Zscaler Digital Experience» kurz, gut und übersichtlich dargestellt. Von daher folgt hier nur eine kurze Zusammenfassung von ZDX.

ZDX besteht aus drei Teilen. Dem Zscaler Client Connector (ZCC), dem ZCC-Admin-Portal und dem ZDX-Admin-Portal.

Über das ZCC-Admin-Portal wird gesteuert, welche Benutzer ZDX aktiviert bekommen. Dies kann entweder für alle Benutzer freigeschaltet werden oder für einzelne Benutzergruppen. Im ZDX-Admin-Portal werden die zu prüfenden Applikationen mit Webprobes oder Cloudpath erfasst sowie den Benutzern für das Monitoring zugewiesen. Sobald die Applikationen aktiviert sind, startet das Monitoring für die verschiedenen Applikationen, welches dann im Register «Dashboard», «Applications» oder «User» im ZDX-Admin-Portal analysiert werden kann. Für das Sammeln und Weiterleiten der Daten wird der ZCC benötigt.

Damit nicht jede Applikation selbst konfiguriert werden muss, gibt es bereits eine grössere Auswahl an vordefinierten Applikationen. Neu mit dabei sind Microsoft Teams Call Quality, Zoom Call Quality, Salesforce Classic und Salesforce Lightning. Ebenfalls hat Zscaler auch noch weitere neue Features released, wie beispielsweise die Integration mit Microsoft Endpoint Analytics oder das dynamische Alerting.

Lizenzierung

Jedoch haben sich nicht nur die Features erweitert, sondern auch die möglichen Lizenzierungsmodelle. Aktuell gibt es vier verschiedene Modelle. Hier eine kurze Übersicht über die wichtigsten Unterschiede:

| Lizenz | Applikationen | Probes | Deep Trace | Alerts | Data Retention |

| Standard | 3 | 6 | 0 | 3 | 2 |

| Microsoft 365 | alle O365 Apps | 13 | 25 | 10 | 14 |

| Advanced | 30 | 30 | 25 | 25 | 14 |

| Advanced Plus | 100 | 100 | 100 | 100 | 14 |

Es gibt natürlich noch weitere Unterschiede, die vollständige Auflistung kann unter folgendem Link nachgeschaut werden: help.zscaler.com/zdx/ranges-limitations

So nun genug von den Lizenzen, obwohl sie nun doch immer sehr wichtig sind, und weiter zu den Use Cases.

Use Cases

Jetzt nach dem Kurzüberblick über ZDX und einem Einblick in die Lizenzen steht die Frage «Für was soll man, kann man nun das ZDX verwenden?» noch offen im Raum. Die folgenden drei Beispiele für Use Cases sind natürlich nicht abschliessend und es gibt noch viele, viele mehr. Dies, da jedes Unternehmen andere Anforderungen, Hintergründe, Regulierungen und so weiter hat. Wir werden nun ein Auge auf die drei Anwendungsfälle Monitoring, Deep Troubleshooting und Netzwerkanalyse werfen.

Monitoring

Einer der beliebtesten Use Cases ist die Verwendung des Monitorings. Dies naheliegenderweise zur Überwachung, was für eine Performancequalität eine Applikation hat und ob gerade ein aktueller Ausfall stattfindet. Spannenderweise wird das Monitoring jedoch auch gerne verwendet, um aufzeigen zu können, wo sich der Flaschenhals befindet. So kann mit dem Monitoring auch geprüft werden, ob es sich um einen Issue bei sich selbst oder allenfalls auch bei der Cloud-Applikation handelt. ZDX unterstützt hier die Administratoren in der Issue-Lokalisierung und bietet Ihnen eine Grundlage um aufzeigen zu können, wo sich gemäss Monitoring der Issue befindet.

Deep Troubleshooting

Ebenfalls ein beliebter Use Case ist das Deep Troubleshooting. Bei diesem kann über einen definierten Zeitraum eine Verbindung analysiert werden. Das Deep Troubleshooting kann dann zum Einsatz kommen, wenn die Ursache in einem Analysepfad nicht gefunden werden kann. Ein Beispiel hierzu: Wenn ein Benutzer sich in einem Land ohne Zscaler Datacenter befindet und die Verbindungen zur gewünschten Applikation sehr langsam oder nicht möglich ist. So kann mit dem Deep Tracing der Pfad vom User bis zur Applikation analysiert werden. Auf diese Weise kann ein allfälliger Flaschenhals identifiziert und das Problem zur Behebung der Ursache direkt angegangen werden.

Netzwerkanalyse

Der letzte Use Case dreht sich um die Aussage der User: «Meine Performance ist so variabel, heute ist sie wieder schlecht.» Gerade wenn die Anwender im Homeoffice, «On the Road» oder auch im Office arbeiten und es sich nicht eingrenzen lässt, wieso der einzelne Benutzer nun eine schlechte Performance hat. Dann kann ZDX ebenfalls unterstützen, um die User-Performanceprobleme eingrenzen zu können. Nicht nur ein Deep Trace kann hier helfen, sondern auch ein breit gefächertes Monitoring zur Identifikation, welche Benutzergruppen oder Lokationen aktuell betroffen sind.

Und zu guter Letzt

Bleibt zu sagen, dass ZDX ein sehr hilfreiches Tool ist, das Unternehmen unterstützen kann, um Netzwerkunterbrüche, Traffic-Flaschenhälse oder Performanceursachen zu erkennen und zu analysieren. Nach wie vor ist das Deep Troubleshooting eine der besten Möglichkeiten, um festzustellen, wo genau auf dem Netzwerkpfad (vom Benutzer bis zur Zielapplikation) Outages zu finden sind. Diese können entsprechend identifiziert und minimiert werden, sodass die Performance wieder steigt. Dank dem Alerting-Feature muss der Traffic auch nicht über das Portal kontrolliert werden, sondern man kann sich direkt via E-Mail oder Webhook informieren lassen. Ob es nun Ihr Tool ist kommt darauf an, was Sie für Use Cases haben.

Der Beitrag Was kann Zscaler Digital Experience? erschien zuerst auf Tec-Bite.

Cyber Defense Center

Die Cyber-Security-Experten des AVANTEC Cyber Defense Centers unterstützen Sie 365 Tage im Jahr 24 Stunden am Tag, um Angriffe mit modernster Technologie zu erkennen und die notwendigen Abwehrmassnahmen einzuleiten, bevor ein grösserer Schaden eintritt.

21. Juni 2023

Vorbereitung auf eine «Post-Quantum»-Welt?

Am 3. März 2023 hat Google einen Vorschlag zur Reduzierung der maximalen Gültigkeit von TLS- Server-Zertifikaten veröffentlicht. Es wird noch eine Weile dauern, bis sich diese Änderung durchsetzt, aber dass dieser Schritt sinnvoll und gut für die Sicherheit im Web ist, steht sicherlich ausser Frage.

Weitere Punkte und deren Gründe sind auch noch interessant:

-

- Gültigkeit der untergeordneten Zertifizierungsstellen auf drei Jahre:

- Vermeidung von Key Pinning

- Förderung der Automatisierung und damit der Zuverlässigkeit der operativen Aufgaben

- Das Online Certificate Status Protocol (OCSP) soll optional werden,

- da OCSP-Anbieter wohl aus der Browser History Informationen abgegriffen haben

- und um Kosten zu vermeiden.

- Vereinfachung

- Dedizierte Public-Key-Infrastruktur (PKI), um die Anforderungen besser abzustimmen und umzusetzen.

- Gültigkeit der untergeordneten Zertifizierungsstellen auf drei Jahre:

Wenn das so eingefordert wird, dann wird man alle Zertifikatsaustellverfahren und vor allem das Erneuern der Zertifikate automatisieren müssen. Man setzt hier von Google stark auf das Automatic Certificate Management Environment (ACME, RFC 8555) und man könnte böserweise behaupten, dass man hier «Let’s encrypt» pushen will, aber es gibt Alternativen. Mit ARI ACME Renewal Information (Draft RFC) verspricht man sich eine bessere Steuerung der Belastungen und auch eine nahtlose Umstellung auf Post-Quantum-Cryptography- (PQC-) Algorithmen, aber die Trust Center müssen nachrüsten und sind auch dabei.

Weiter

-

- Erhöhung der Rechenschaftspflicht der Integrität des Ökosystems der Trust Center

- Im Zusammenhang mit der verkürzten Gültigkeit der TLS-Zertifikate wird auch vorgeschlagen, die Domain-Validierung-Zeitraum zu reduzieren.

Man möchte unabhängige Kriterien schaffen, um Bewertung der Zertifikatsaussteller unabhängig vom Umfang der auszustellenden Zertifikate und der geografischen Lage zu beurteilen.

Das machte natürlich auch die Runde bei den öffentlichen Zertifizierungsstellen und die verschiedenen Anbieter haben dazu Stellung bezogen:

Was ist nun zu tun?

Wir können davon ausgehen, dass sich diese Richtlinie früher oder später durchsetzen wird und eine Automatisierung des Zertifikatmanagements für öffentlich vertrauenswürdige Zertifikate unumgänglich ist.

Als Vorbereitung können wir mal Systeme erfassen, die TLS-Zertifikate verwenden und die Möglichkeiten, wie sich dort der Prozess der Zertifikatserneuerung automatisieren lässt. Oder man bezieht die Zertifikate für ein System des Unternehmens und schaut die Verteilung und Nutzung dann intern an, vor allem für Systeme, die keine Automatisierung unterstützen.

Auf der anderen Seite stehen die Anbieter für diese TLS-Zertifikate, die sicherlich Mechanismen zur Automatisierung anbieten werden. Um diese Prozesse wirklich in den Griff zu bekommen, müssen sich beide Seiten verstehen. Ein Zertifikatmanagement lässt sich besser mit entsprechenden Lösungen orchestrieren.

Diese Systeme verstehen auf der einen Seite viele verschiedene Mechanismen zur Ausstellung von Zertifikaten für die Requester, unsere Server, Appliances und Cloud-Instanzen und auf der anderen Seite die verschiedenen Trust Center, von denen wir Zertifikate beziehen. Hier können wir den Workflow definieren und beide Seiten zusammenbringen, inklusive entsprechender Notifications, Alertings, Logs-Status, Ticketingsysteme, ldap-Anbindungen, IdP … usw.

Mechanismen zur Zertifikatsausstellung und -erneuerung sind dann zum Beispiel:

-

- «based on profile»-Formular

- Certificate-Service-Request-basiert (CSR)

- Agent-based

- Certificate Management Protocol (CMP)

- Certificate Management over CMS (CMC)

- Simple Certificate Enrollment Protocol (SCEP)

- Enrollment over Secure Transport (EST)

- Automated Certificate Management Environment (ACME)

- MS-DCOM

Es gibt keine Aussagen zu den internen Zertifizierungsinstanzen (private trusted CAs), aber dort ist eine Automatisierung schon lange gut vorangeschritten, man muss diese Mechanismen auch nutzen. Dennoch bleiben dann Aufgaben wie Monitoring, Alerting, die via Scripting entwickelt werden müssen.

Fazit

Eine aktive Zertifikatsverwaltung bedingt ein System, das beide Seiten zusammenbringt und alle eingesetzten Zertifikate des Unternehmens im Griff hat, flexibel für alle System die Zertifikate beziehen soll und dabei die Anfragen an die externen und internen Zertifizierungsinstanzen weiterleiten kann. Dabei gilt es zu steuern, wer die Berechtigung hat, welches Zertifikat auf welchen Systemen aktualisiert wird, entsprechende Personen zu informieren und die Authentisierung und die Kommunikation sicher abzubilden.

Der Beitrag Vorbereitung auf eine «Post-Quantum»-Welt? erschien zuerst auf Tec-Bite.

Wie das Beste aus Check Point Firewalls herausholen: Neue Funktionen und Optimierungsmöglichkeiten

Als Check-Point-Firewall-Administratoren wissen wir, wie wichtig eine zuverlässige und leistungsstarke Firewall für den Schutz der Netzwerke ist. In diesem Artikel werde ich einige der neueren Features und Optimierungsmöglichkeiten vorstellen, mit denen noch mehr aus Check Point Firewalls herausgeholt werden kann. Einige der Features wären einen eigenen Blogartikel wert, andere haben bereits einen erhalten. Wieder andere sind kleine, aber feine Verbesserungen, welche keinen ganzen Blogbeitrag zu füllen vermögen.

Updateable Objects

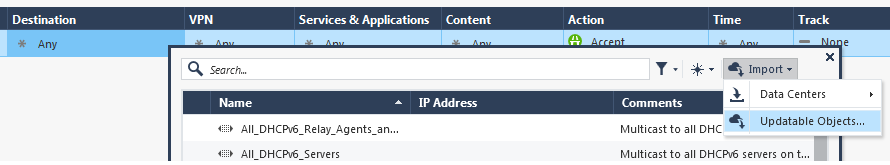

Dieses Feature gibt es bereits seit R80.20. Allerdings erfahre ich auch jetzt immer wieder, dass einige Administratoren die Funktion noch nicht kennen bzw. nicht einsetzen. Damit werden automatisch die richtigen IPs für Zscaler, O365, AWS, Google, Zoom, Geo-Location usw. angezogen. Dieses Feature ist kostenlos und ermöglicht eine einfachere und effizientere Verwaltung der Firewall-Regeln.

Anwendung

Mittels Klick auf das Plus-Symbol unter der Spalte «Source/Destination» wählen Sie unter der Funktion «Import» das Feature «Updatable Objects», dann haben Sie die Wahl zwischen den relevanten Services.

Infinity Threat Prevention

Die Infinity Threat Prevention ist eine Funktion, welche vor allem mit der NGTP-Lizenz (Check Point Next Generation Threat Prevention) Sinn ergibt. Also mit IPS, AV und Anti-Bot. Sie ist gedacht für Admins, welche die Threat-Prevention-Profile nicht selber verwalten und pflegen wollen. Check Point übernimmt diesen Teil und vereinfacht hiermit die Administration von Threat Prevention. Für Administratoren, welche selber konfigurieren wollen, und falls Protections angewandt werden, ist dieses Feature nicht geeignet.

Dazu gab es bereits einen ausführlichen Blog Post:

Unendlicher Bedrohungsschutz? Check Point Infinity Threat Prevention unter die Lupe genommen

Cloud Management Extension (CME) for CloudGuard

Die Anbindung an Azure, AWS und GCP wird immer wichtiger, und Check Point bietet mit CME eine nahtlose Integration. Dieses kostenlose Feature ermöglicht die einfache Verwaltung und Konfiguration in einer Cloud-Umgebung. Das Feature wird vor allem für Auto Scaling benötigt. CME wird natürlich ständig erweitert und erhält regelmässig Updates.

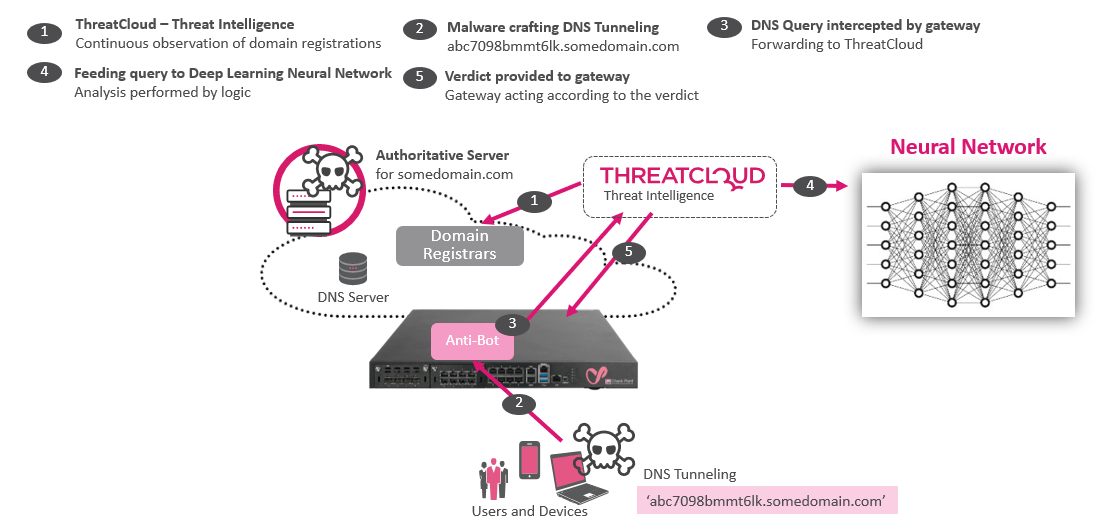

ThreatCloud DNS Tunneling Protection

Mit der ThreatCloud DNS Tunneling Protection wird die Firewall um einen umfassenden DNS-Schutz erweitert. Eine Zeit lang wurde von einem eigenen DNS Security Blade gesprochen. Dieser erweiterte Schutz ist aber kein eigenes Blade, sondern ist seit R81.10 im Ant-Bot Blade enthalten. Diese Funktion bietet Schutz vor DNS Tunneling unter Beihilfe von Machine Learning aus der Check Point ThreatCloud. Hier eine bildliche Erklärung der Funktion:

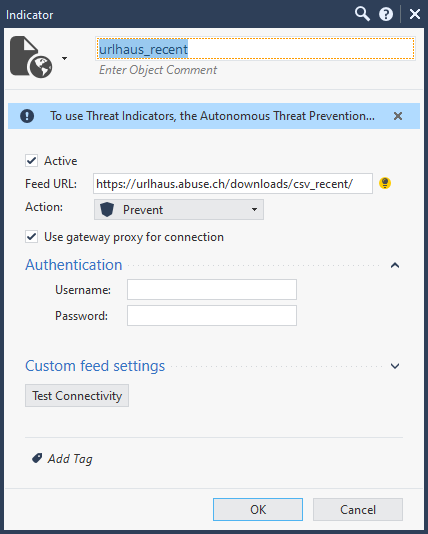

External IOC Feeds

IOC (Indicators of Compromise) Feeds sind eine wertvolle Ressource zur Erkennung von Bedrohungen. Verschiedene Anbieter bieten teilweise kostenlose Threat Intelligence Feeds, die aktuelle Informationen über bekannte schädliche IP-Adressen, Domains und URLs liefern. Unter Umständen verfügt die Organisation über ein EDR oder es verfügen andere Produkte bereits über entsprechende Feeds? Durch die Integration dieser Feeds in die Firewall wird der Schutz vor Bedrohungen weiter verbessert. Seit R81 können diese über die SmartConsole konfiguriert werden.

Anwendung

Die Anleitung, wie man diese Feeds einrichtet, kann dem TP Admin Guide entnommen werden:

Importing External Custom Intelligence Feeds in SmartConsole

SmartView Web Application

Mit Smart View Web Application bietet Check Point Tools für die Firewall-Überwachung und das Ereignismanagement über den Browser. Diese benutzerfreundliche Schnittstelle ermöglicht eine einfache und effiziente Überwachung der Firewall-Logs, Ereignisse und Sicherheitsvorfälle. Gerade Helpdesk- bzw. SOC-Mitarbeitende, welche nicht über die SmartConsole verfügen, können so auf Logs und Events über den Browser zugreifen.

Inline Layer für Policies

Dieses Feature bietet mehr Flexibilität und Kontrolle über die Rule Base und ermöglicht eine einfachere Ordnung der Zugriffsregeln. Wiederkehrende, in verschiedenen Policies verwendete Rules, können in einem gemeinsam genutzten Layer verwendet werden. Dieses Feature wurde bereits mit R80 eingeführt, wird aber in der Praxis zu Unrecht selten angewandt. Gerade wenn man vorhat, eine neue Rule Base zu bauen, sollte man sich das Feature mal genauer anschauen.

Session Management

Die Session-Management-Funktion ermöglicht es Administratoren, mehrere Sessions gleichzeitig zu nutzen. Dies ist besonders nützlich, wenn gleichzeitig an mehreren Firewall-Konfigurationen gearbeitet und ein nahtloser Workflow gewährleistet werden möchte. Zum Beispiel bereitet man einen grösseren Change für ein Wartungsfenster vor, muss aber die normalen täglichen Changes trotzdem während des Betriebs implementieren. Es gibt eigentlich keinen Grund, das Feature nicht zu nutzen. Es muss jedoch vorgängig aktiviert werden.

Anwendung

SmartConsole > Manage & Settings > Sessions > Advanced > Each Administrator can manage multiple SmartConsole sessions at the same time.

Dynamic Balancing for CoreXL

Mit Dynamic Balancing wird die Leistung der Firewall optimiert. Diese Funktion verteilt den Netzwerkverkehr intelligent auf verschiedene Firewall-Instanzen, um eine optimale Auslastung und maximale Performance zu gewährleisten. Firewall Cores werden je nach Last zwischen Firewall Worker und Secure Network Distributor (SND) hin und her geschoben. Das Feature vereinfacht das Performance Tuning erheblich und hat klare Vorteile gegenüber statischem Performance Tuning bei sich änderndem Traffic (zum Beispiel Backups in der Nacht ohne Thread Prevention).

Priority Queues

Die Priority Queues-Funktion ermöglicht es, bestimmten Datenverkehr oder Anwendungen eine höhere Priorität zuzuweisen. Dadurch wird sichergestellt, dass wichtiger Datenverkehr zuverlässig und ohne Verzögerungen behandelt wird. Seit R80.40 ist das Feature per Default eingeschaltet. Unter anderem wird die Kommunikation der wichtigen Check-Point-Prozesse wie CPMI, CPD und CPRID, aber auch SSH bevorzugt behandelt.

Application Based Routing

Mit der kostenlosen Application Based Routing-Funktion kann der Datenverkehr basierend auf spezifischen Anwendungen und Regeln routen. Dadurch erhält man eine granulare Kontrolle über die Netzwerkroutingentscheidungen der Firewall. Es können in Kombination mit den Updatable Objects zum Beispiel O365 oder Zscaler separat geroutet werden.

sk167135: Policy-Based Routing and Application-Based Routing in Gaia

GRE und VXLAN

Check Point Firewall bietet Unterstützung für Protokolle wie GRE (Generic Routing Encapsulation) und VXLAN (Virtual Extensible LAN). Diese Protokolle ermöglichen eine flexiblere Netzwerkarchitektur und erweiterte Konnektivitätsoptionen.

Zu GRE und Application Based Routing gab es bereits einen Blogbeitrag:

Web SmartConsole

Die Web SmartConsole ist besonders nützlich für Kunden mit Macs oder anderen Betriebssystemen, die keine native Check Point SmartConsole-Software unterstützen. Mit dem Verwaltungstool wird Zugriff auf die wichtigsten Funktionen über einen Webbrowser gewährt.

Automatic Updates for SmartConsole

Das Feature war ja eigentlich längst überfällig. Ab R81 kann sich die SmartConsole automatisch updaten. Damit kann SmartConsole einfach und schnell auf dem neuesten Stand gehalten werden.

Weitere Verbesserungen

Neben den oben genannten Funktionen bietet Check Point auch eine Reihe weiterer Verbesserungen, wie die neue Default Rule «None» für R81.10, Retention Policy für Backups, Log Distribution und Spike Monitor in CPView, und vieles mehr.

Fazit

Mit den vielfältigen Features und Optimierungsmöglichkeiten von Check Point kann das Maximum aus der Firewall herausgeholt werden und das Netzwerk sicher und geschützt gehalten werden. Durch die intelligente Nutzung dieser Funktionen kann die Leistung verbessert, können Bedrohungen effektiv bekämpft und die tägliche Arbeit als Firewall-Administrator vereinfacht und optimiert werden.

Der Beitrag Wie das Beste aus Check Point Firewalls herausholen: Neue Funktionen und Optimierungsmöglichkeiten erschien zuerst auf Tec-Bite.

Cisco Smart Account? Contract ID? Was? – Part 1

Heute möchte ich ein etwas trockenes, aber dennoch wichtiges Thema ansprechen und zwar das richtige Handling der Cisco-Portale, Lizenzen und Accounts (dieser Artikel deckt nur CSE-, CSW- und CSEAWM- [SMA] Lizenzen ab). Alle drei haben sich in den letzten Jahren verändert oder erweitert und ich selber hatte irgendwann den Durchblick verloren.

Die sehr gute Nachricht zuerst: Es ist eigentlich gar nicht soooo kompliziert, wenn man die Zusammenhänge verstanden hat. Doch der Weg ist ein wenig steinig … Dies soll Euch doch nicht verunsichern

Im ersten Teil dieser Serie geht es um den Cisco Account, die Berechtigungen und das Software-Portal. Diese sind auch essenziell für die restlichen Punkte. Somit lasst uns sogleich einsteigen mit dem ersten Thema:

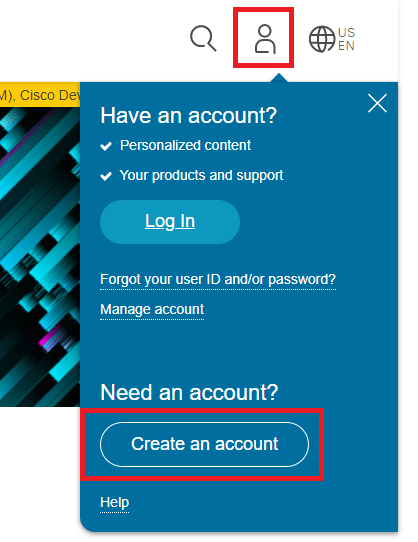

Der Cisco Account

ist ein Konto auf der Cisco-Webseite, welches für unzählige Portale zur Anmeldung genutzt werden kann. Jeder kann ein solches eröffnen. Alles, was man braucht, ist eine gültige E-Mail-Adresse.

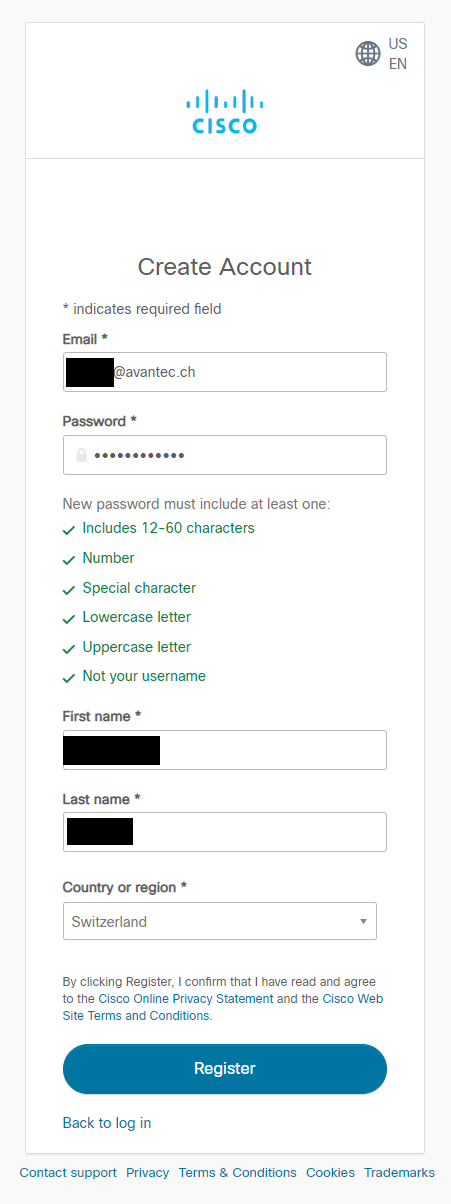

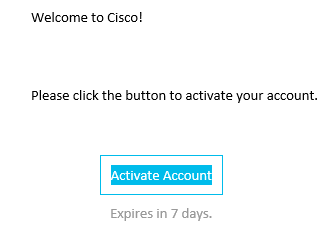

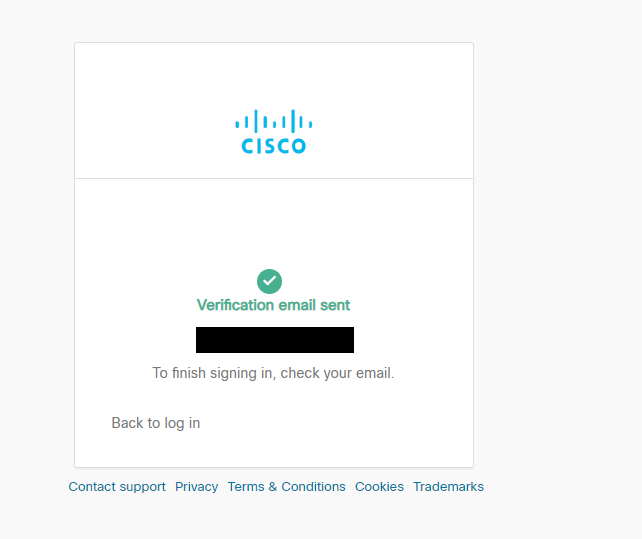

Kurze Anleitung, wie man einen Account erstellen kann:

-

- Gehe auf software.cisco.com, klicke oben rechts auf die Figur und wähle «Create an account».

-

- Dann das Formular ausfüllen und mit «Register» bestätigen.

-

- Nun gelangt eine Aktivierungsmail in das Postfach der angegebenen E-Mail-Adresse. Diese bestätigen und danach kann man sich in den Cisco-Portalen einloggen.

Zur Info: Es kann eine Weile (bis zwei Stunden) dauern, bis man sich dann mit dem neuerstellten Account anmelden kann.

- Nun gelangt eine Aktivierungsmail in das Postfach der angegebenen E-Mail-Adresse. Diese bestätigen und danach kann man sich in den Cisco-Portalen einloggen.

So, die Einrichtung des Cisco-Accounts und somit den ersten Schritt haben wir geschafft. Nun kann man sein Konto mit der Firma verbinden und sich Berechtigungen einholen, um Support-Fälle zu eröffnen, Lizenzen und Smart-Account-Zugriffe zu verwalten. Doch eins nach dem anderen.

Company / Firma verknüpfen

Falls die Firma schon bei Cisco vorhanden ist, lässt sich diese im Account hinterlegen. Dies verschafft uns noch keinen Zugriff auf die Support-Fälle oder Ähnliches. Dieser Vorgang ist rein informell und wird meistens sofort bestätigt, wenn z.B. der Account mit der Firmendomäne erstellt wurde.

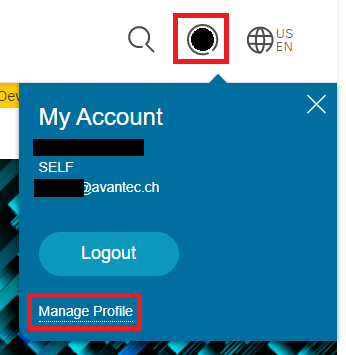

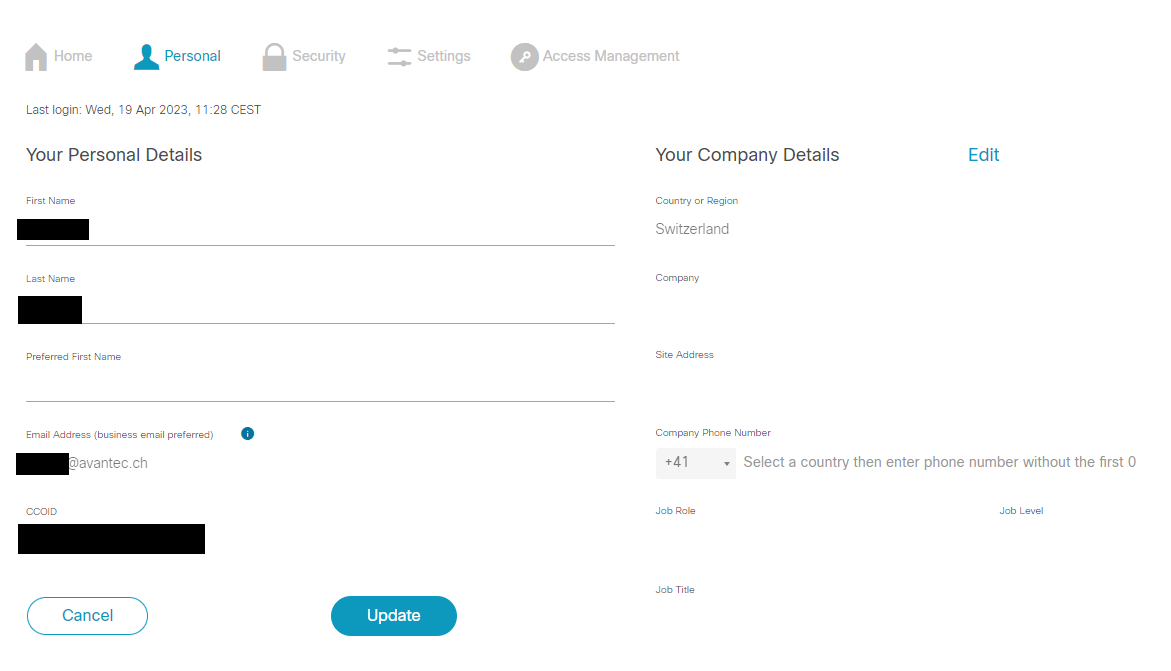

-

- Einloggen auf software.cisco.com und oben rechts auf den Kreis mit den Initialen klicken und «Manage Profile» auswählen.

-

- Es öffnet sich ein neuer Tab mit den Einstellungen für den eigenen Account. Hier auf «Personal» gehen und unter «Your Company Details» auf «Edit».

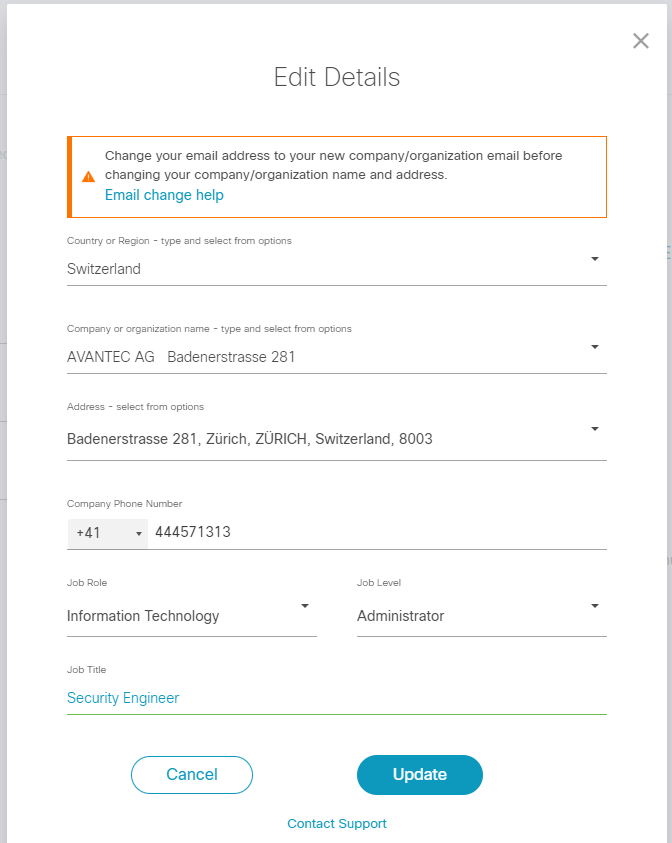

-

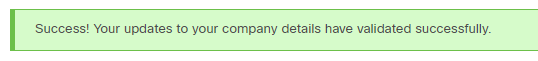

- Nun kann man die Firma suchen und auswählen. Dies mit «Update» bestätigen und man bekommt sogleich eine Rückmeldung, ob dies erfolgreich war.

So würde die Rückmeldung aussehen, wenn der Vorgang erfolgreich war.

Nachdem die Firma hinterlegt wurde, können wir uns nun um die Berechtigungen kümmern …

Berechtigungen hinzufügen

Für den Cisco Account gibt es Berechtigungen, welche den Nutzen des Cisco-Portals um folgende Punkte erweitern:

-

- Support-Fälle eröffnen

- Verwalten der Lizenzen im «Traditional Licensing»-Portal

- Zugriff auf das Software-Portal für Updates, VM Images etc.

- Support Tools

- Zusätzliche Inhalte auf cisco.com

Diese Berechtigung kann man in den Account-Einstellungen hinzufügen bzw. findet man dort den Link für das Zugriffsmanagement.

Es wird nun ein neues Portal geladen, in welchem sich die Berechtigungen hinzufügen lassen. Weiter sieht man hier auch, ob man schon bestehende Contract IDs hinterlegt hat und auch, was der Stand bezüglich der angefragten IDs ist.

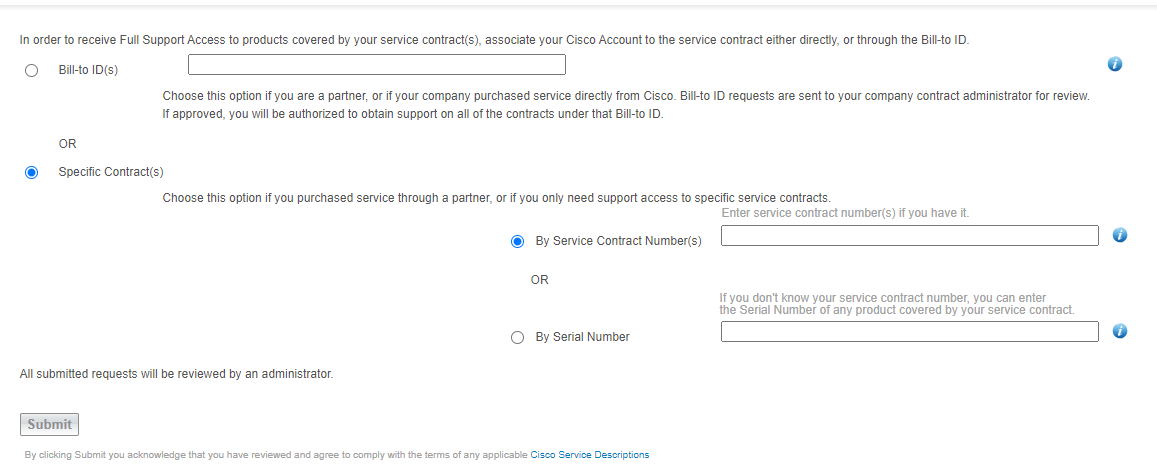

Berechtigung hinzufügen:

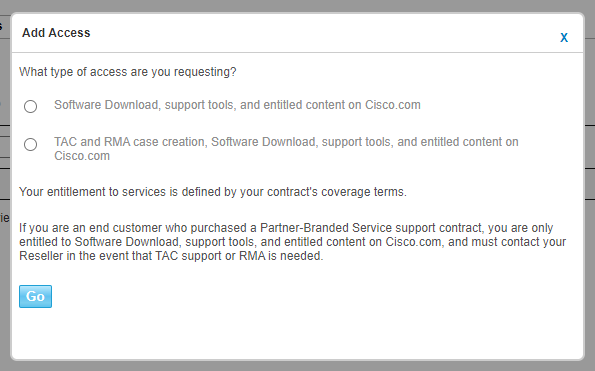

-

- «Add Access»

- Nun muss man sich zwischen zwei Modalitäten entscheiden. Wenn man keine Support-Fälle eröffnen möchte, lässt sich die obere Option auswählen. Die gewünschte Auswahl dann mit «Go» bestätigen.

Berechtigung hinzufügen:

-

- Im nächsten Fenster stehen weitere Optionen zur Wahl, mit welchen sich die Berechtigung hinzufügen lässt.

Bill-to ID: Erhält man von Cisco direkt, wenn man auch direkt bei Cisco eingekauft hat oder Partner ist.

Service Contract Numbers: Wird auch meist «Contract ID» genant und wird des Öfteren so vermerkt. Diese ID wird bei der Bestellung erstellt und in einem Excel zugestellt. Dies wird direkt von Cisco versendet, jedoch in wenigen Fällen an den Endkunden.

Serial Number: Ist von der Appliance die einzigartige Nummer, um diese genau zu bestimmen. Wichtig: Nur Seriennummern von Hardware Appliances funktionieren hier.

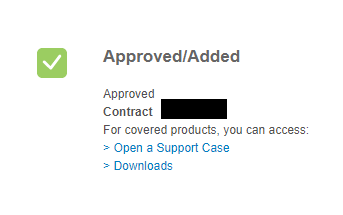

Den Vorgang kann man mit «Submit» dann abschliessen und der Zugriff wird angefragt. Meistens erhält man sofort eine Rückmeldung, ob die Anfrage erlaubt wurde oder nicht.

Wenn die Anfrage bestätigt wurde, wird auch angezeigt, welche Berechtigungen man nun erlangt hat. Im Beispiel oben erhält man darauf die Rechte, Supportfälle zu eröffnen und Inhalte vom Downloadportal herzunterzuladen. Dies führt uns auch zu unserem nächsten Thema.

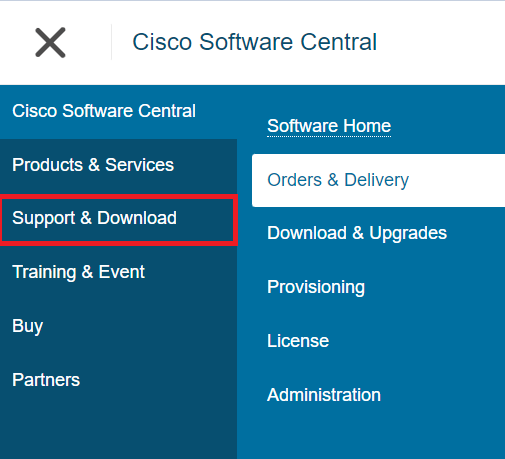

Support & Downloads Portal

Ähnlich wie im Cisco Software Central Portal (software.cisco.com) werden hier viele der nützlichsten Links angezeigt, welche auch das Navigieren durch das Portal immens vereinfachen, da man sich nicht jede URL merken oder als Favoriten abspeichern muss.

Dieses Portal kann man unter der folgenden URL aufrufen: www.cisco.com/c/en/us/support/index.html oder via dem «Cisco Software Central Portal, indem man oben links unter dem Hamburgermenü auf «Support & Download» klickt.

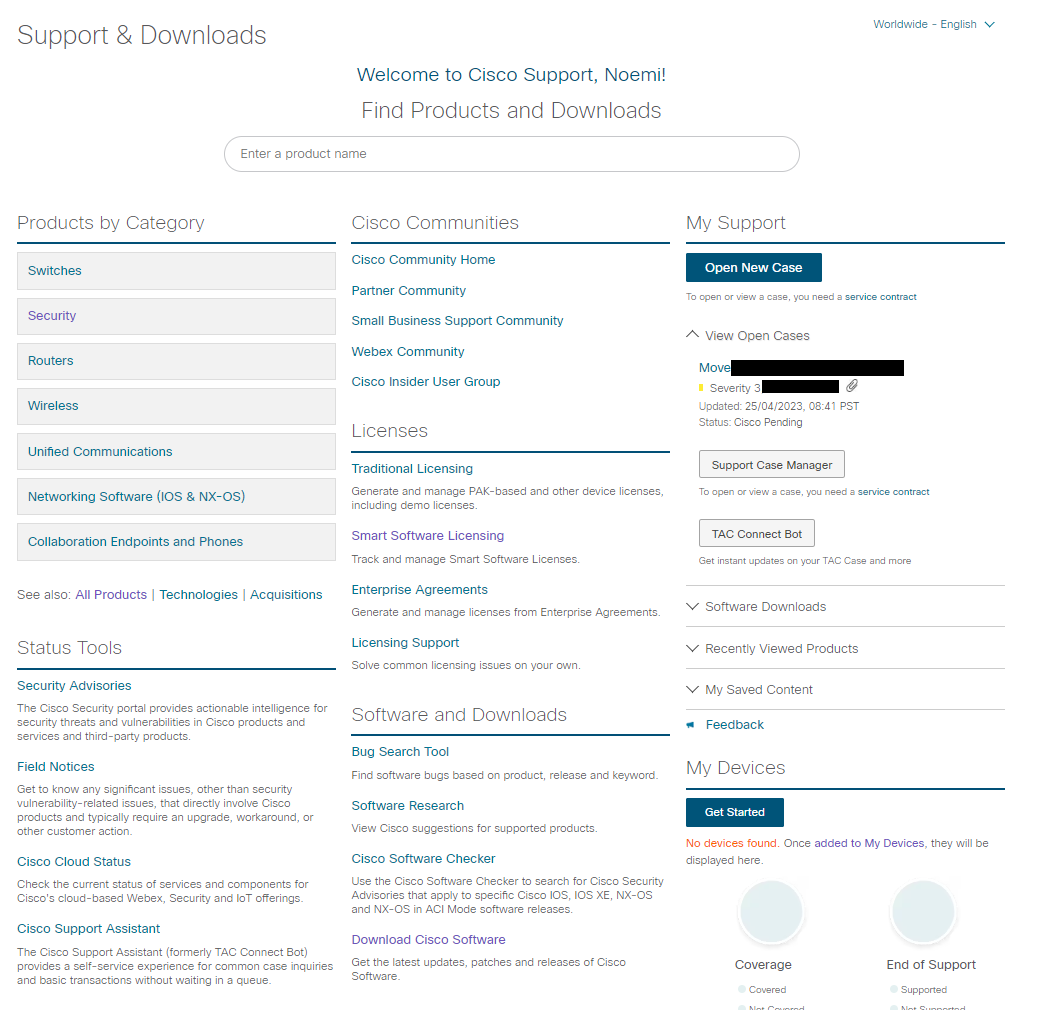

Software and Downloads Portal

Angekommen im neuen Portal, gibt es viele verschiedene Verlinkungen, welche zu weiteren Portalen führen. Wie der Punkt «Download Cisco Software», welcher uns in das «Software Download Portal» weiterleitet.

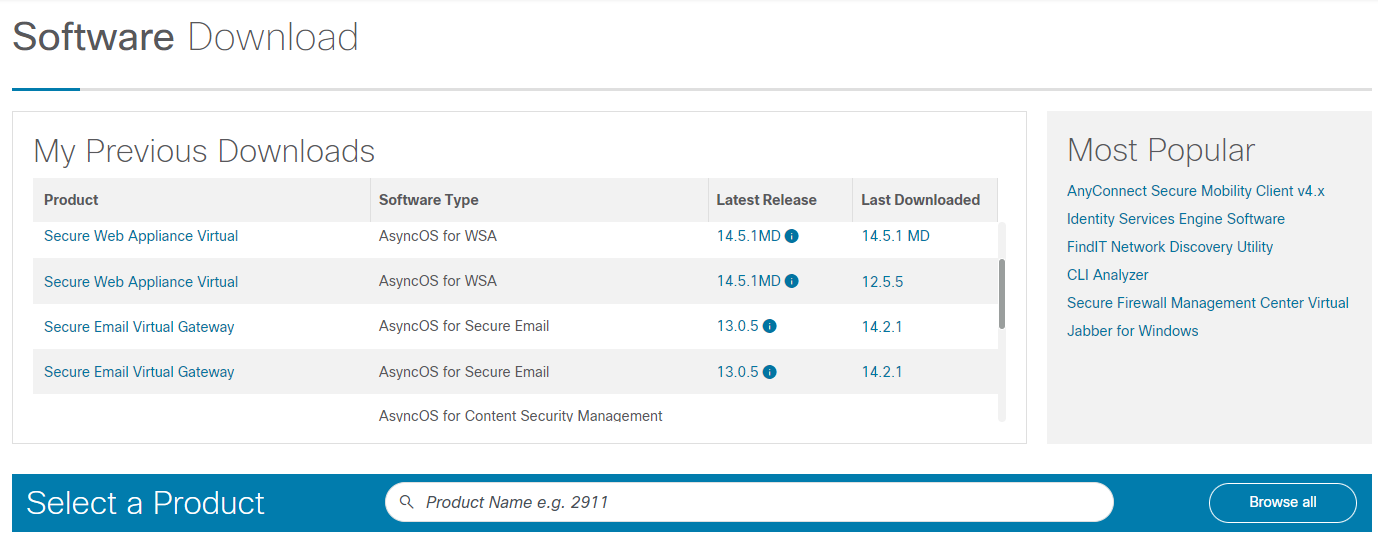

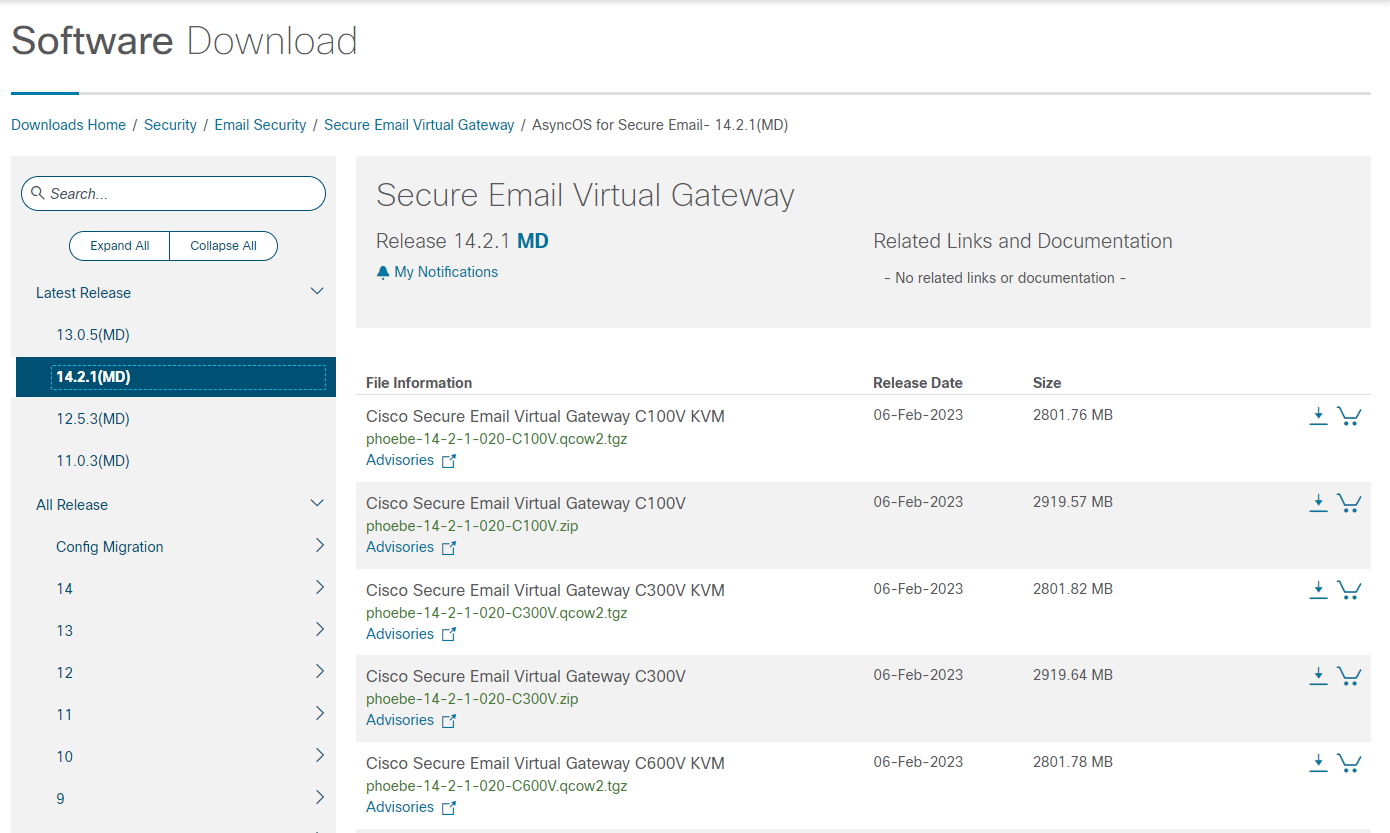

Hier lassen sich nun verschiedenste Firmware oder auch ganze Images, z.B. für das E-Mail Security Gateway, herunterladen.

Die restlichen Portale und den Umgang mit Smart Accounts werde ich im zweiten Part aufzeigen. Und keine Angst – es gibt noch einiges zu lernen

Mich würde noch wundernehmen, ob Ihr Euch selbst schon auf den Cisco-Portalen bewegt habt und wo vor allem Fragezeichen aufgetaucht sind. Dann kann ich dies in meinen nächsten Artikel aufnehmen

Der Beitrag Cisco Smart Account? Contract ID? Was? – Part 1 erschien zuerst auf Tec-Bite.